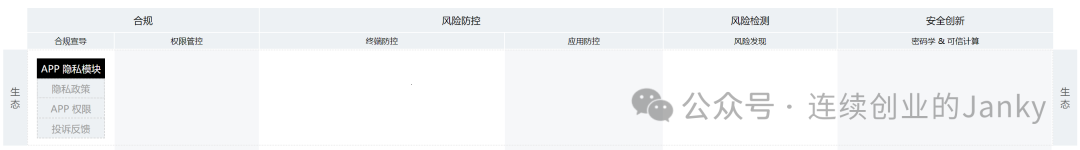

下面是一张包罗万象的企业数据安全建设大图,看起来很复杂,其实一点都不简单。此图是个人过往经验的粗浅总结,不权威、不完善、也肯定不严谨,读者请小心参考,遗漏部分请留言提醒。

一家企业倘若把自身数据安全建设玩出花来,可能也逃不出这张图了。

这张图尝试把很多维度和视角聚合在一起,目标是把看似纷繁复杂的内容整合到一眼的范围,给复杂的数据安全减负,给吹牛逼的打回原形,给不知道自己在干嘛的找准定位。

图中最难以一看就懂的,是对“生态”的定义,到底什么是生态呢?

1、一家大型企业,收购了很多投后公司,这些投后公司按惯例被叫做母公司的生态企业。

2、一个电商平台,要同时和商家、物流、工厂、分销渠道、线下商铺等打交道,他们都是电商平台企业的生态。

3、一家新能源车企,要和供应商、保险公司、4S 店、车辆维修厂等打交道,他们都是车企的生态。

4、移动、电信、联通运营商,有大量的合作渠道,很多小超市、报亭等能充值买卡的都是,他们就是运营商的生态。

总结一下,一家企业的生态指的就是和企业有业务往来,要使用企业开放出去的应用系统和数据的第三方个体和企业,都是出让数据的企业的生态。

01 内网玩出了花,数据安全不一定有保障

从图里可以看出来,在企业内部如果 CEO 任由 CSO 做主,那么数据安全真的是能被玩出花来,安全的世界实在是太丰富多彩。每一个黑框都能被拿出来,制定出个 3 年计划 5 年目标,安全永不打烊。

很不幸,图中的每个产品,每项技术,作者都做过了,单项来看都有合理性,甚至是必要性,组合来看,企业是可以做出一些最佳方案组合的,而不是一股脑全上,下面是给甲方安全团队的一些不踩坑建议:

1、上了 DLP 就别上透明加解密了。

2、上了虚拟桌面,就别往里面再装杀毒和 DLP 了,如果装了一定是你方案搞错了,别找资产盘点的借口了,你就是没想清楚。

3、不要做 UEBA 的美梦了,除了搞出些待离职的风险模型外,你还能有几个模型能拿得出手的?

4、能买就别自研了(这条可能更多得是 CEO 看才行),别做那种不切实际的自研后还能对外“赋能”和商业化输出的美梦了,醒醒吧。少养一个研发,就能买一套牛逼得不行的商业化产品了,看看外面多卷。

5、员工安全考试,不如墙上多贴几张安全提醒海报。

6、钓鱼邮件监测,别费功夫了,把邮件限制到 RBI 或者安全浏览器里效果最好。

7、非结构化数据分类分级,除非你是想做两年就跳槽,否则收手吧,不信可以去考古一下多年前海外 DLP 祖宗的文件指纹,听起来更牛逼的技术是不是,为什么如今再无人提及?他遇到什么困难了吗?

02 一眼空白的生态,企业安全的法外之地

同企业内部的热闹比起来,生态侧的安全建设实在是过于寂寥。是因为内部的安全远远重要于外部吗?是内网的威胁远远大于外部吗?都不是,只是因为外部的安全风险治理之路,实在在太难走了。有道是覆水难收,泼出去的水还能怎么管?给出去的数据,还能怎么管?

03 开放场景下的数据安全保护

企业的生态办公场景下的安全防护,实则讨论的是在开放的办公场景下的数据安全保护。

开放场景,一个企业与外部的结构或者个体产生合作的关系,同时合作的维持,有赖于企业开放自身的应用系统和数据,如此合作方消费和使用开放数据的场景,即可定义为在开放场景下的办公。

企业常见的开放办公场景,如外包、渠道合作、供应商合作、咨询机构合作、法务机构合作、高校合作、员工远程办公等等。

开放场景的数据安全难做,而不是没得做,从技术手段上来讲如今一共只有 4 个选择,企业按照自身实力和精力的不同选最优解即可:

1、虚拟桌面:依赖虚拟化打造专属的办公环境,甲方企业得很有钱,且舍得花钱。

2、远程桌面连接(向日葵这种):只适合企业员工的远程办公场景,不可能给渠道、供应商等外部机构使用。

3、基于浏览器的办公空间:新兴的技术路线,也是作者正在努力的方向,收口办公业务系统访问和办公,仅适合 B/S 架构的应用安全保护。

4、终端数据安全沙箱:这是理论上最优,但是技术挑战和运维压力又是最大的选择。目前几乎还找不到可以快速且规模化满足企业要求的产品。声明:本文来自连续创业的Janky,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。