如今,网络犯罪分子用来获取非法收入的最常见手段之一,就是在不经过设备所有者同意的情况下使用CPU或GPU资源来进行隐蔽的加密货币挖掘操作。这不,来自俄罗斯网络安全公司Doctor Web的研究人员在近日就发现了一款旨在感染Linux设备的加密货币挖矿恶意软件。值得注意的是,这款恶意软件不仅还会感染处于受感染设备同一网络下的其他联网设备,而且还会删除正在运行的杀毒软件。

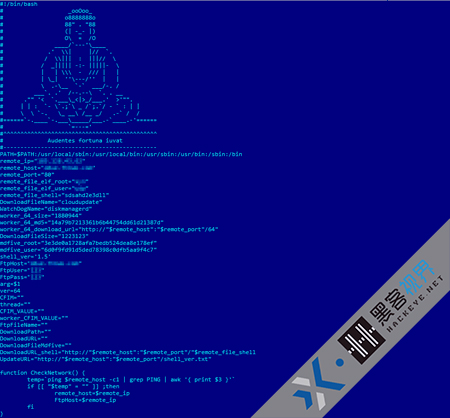

该恶意软件已经被作为Linux.BtcMine.174添加到Doctor Web的病毒数据库中,是一个包含超过1000行代码的大型shell脚本,由多个模块组成。在启动时,它首先会验证用于加载其他模块的C&C服务器是否可用,并在硬盘上搜索具有写权限的文件夹,然后加载这些模块。之后,Linux.BtcMine.174会转移到名为“diskmanagerd”的文件夹中,并作为守护程序重新启动。这一过程涉及到使用实用程序nohup,如果nohup在系统中并不存在,Linux.BtcMine.174则会自动下载并安装包含nohup的coreutils软件包。

在安装完成之后,Linux.BtcMine.174将下载另一款恶意软件——Linux.BackDoor.Gates.9,这个后门木马能够执行网络犯罪分子发出的命令,从而发起DDoS攻击。

一旦Linux.BackDoor.Gates.9安装完成,Linux.BtcMine.174就会开始检查系统中是否存在其他加密货币挖矿恶意软件。如果存在,则终止其进程。如果Linux.BtcMine.174不是以root 用户身份启动的,那么它还会利用多个漏洞来提升其在受感染系统中的权限。Doctor Web的研究人员表示,他们已经确定Linux.BtcMine.174至少使用了两个漏洞:CVE-2016-5195(也被称为DirtyCow,“脏牛”)和CVE-2013-2094。其中,适用于CVE-2016-5195 的漏洞利用代码是从网上直接下载的,并在受感染设备上直接编译。

接下来,Linux.BtcMine.174会尝试找出与杀毒软件相关的进程,比如safedog、aegis、yunsuo、clamd、avast、avgd、cmdavd、cmdmgd、drweb-configd、drweb-spider-kmod、esets和xmirrord。如果找到,Linux.BtcMine.174不仅仅是简单地终止这些进程,而是使用程序包管理器删除其文件以及杀毒软件的整个安装文件夹。

然后,Linux.BtcMine.174会将自己添加到自运行列表中,并在受感染的设备上下载并启动rootkit。该模块同样也是一个基于公共源代码的shell脚本,其显着特性之一是能够窃取用户输入的su命令密码,并将文件隐藏在文件系统、网络连接和正在运行的进程中。另外,Linux.BtcMine.174还会收集有关之前通过SSH连接过受感染设备的其他设备的信息,并尝试感染它们。

在完成上述所有这些步骤之后,Linux.BtcMine.174便会在系统中启动门罗币矿工,并且会每分钟检查一次矿工是否仍在运行,并在必要时自动重启。另外,它还以连续循环方式连接到管理服务器,以下载任何可用的更新。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。