引用格式

牛永亮 朱江琳.生命周期管理视角下高校个人信息保护探索,2024,30(9):060-068.DOI:10.3969/j.issn.1673-8454.2024.09.007

生命周期管理视角下高校个人信息保护探索

牛永亮 朱江琳

摘 要:高校个人信息保护对于保障师生权益、促进个人信息价值转化、平衡信息安全与利用之间的矛盾、深化高校信息化建设具有极其重要的现实意义。按照生命周期管理理论,高校个人信息的形成演变过程可划分为创建、采集、组织、存储、使用、归档六个阶段,通过建立各阶段管理指标和模型,创建“一数一源”管理矩阵,指出采集、使用阶段中个人信息的交互关系,厘清信息“源—终”端的保护、共享、质量提升等方面的具体职责。在此基础上,基于个人信息“可识别性”“重要性”“敏感性”,将高校个人信息划分为不同的类别,并建立分类目录;对于不同类别的个人信息,通过加密、脱敏,设置粒度适当的管理权限,明确各级别使用规则和责任权限,建立相应的应急响应制度,最终实现个人信息的分级保护。据此提出,高校个人信息生命周期管理是一项复杂、动态的过程,需要业务部门及信息主体全时、全员参与,在领导支持、部门配合、师生认可之后,才能找到个人信息保护和价值使用之间适当的平衡点;高校还应当在组织保障、信息主体信息安全素养提升、应急响应机制等方面,建立较为完善的配套机制。

关键词: 高校;个人信息;生命周期管理;管理矩阵;分类分级目录

中图分类号: G645

文献标志码: A

文章编号: 1673-8454(2024)09-0060-09

作者简介: 牛永亮,山西财经大学网络与信息教育技术中心实验师(山西太原 030006);朱江琳,山西财经大学文化旅游与新闻艺术学院讲师,博士(山西太原 030006)

一、引言

在信息化时代,个人信息的价值日益凸显。自《教育信息化2.0行动计划》《中国教育现代化2035》相继出台后,我国高校的信息化建设加速推进。在此过程中形成的海量个人信息资源,为高校信息化建设、科学研究带来宝贵的财富。同时,因不当使用、相关保护制度缺失,以及处理过程中业务部门权责不清、“生物识别”及“微服务”等多样应用风险管控不严、信息公开与隐私保护界限不明等问题逐步显现。而个人信息若泄露或非法使用,将对师生人身、财产安全,以及高校信息化建设带来极大的安全隐患和危害。

近十年来,学界对高校个人信息保护的研究成果不断涌现,研究内容涵盖了保护现状、政策解读、应用实践等多个方向。其中,魏顺平、许莹、杨逸辰等从安全案例入手,分析高校个人信息安全现状,着重强调个人信息保护的重要性[1-3]。王军、贺莹等分别对学生、高校进行调研,着重阐述个人信息使用存在的隐患,并提出相应的解决方法[4][5]。赵海平等对2019年QS排名前100的世界大学个人信息保护政策进行研究,指出76%的高校发布独立的个人信息保护政策,而我国上榜的7所高校则全部缺失[6]。谢景权、韩娟娟、张丽娜等分别从高校学籍管理、图书馆、人事档案等方面的个人信息保护进行研究,期望为相关领域提供借鉴[7-9]。然而,在2021年11月《中华人民共和国个人信息保护法》颁布实施背景下,以上研究的适用范围、保护效力都存在一定局限性,特别是在个人信息业务流程管控、管理责任区分、分类分级保护、应急处理等机制建设方面仍缺乏深入研究。

基于此,本文将信息生命周期管理理论引入高校个人信息管理中,提出高校个人信息业务处理应遵循的管理指标,进而就落实“一数一源,一源多用”,压实管理责任,提升个人信息的使用价值,以及个人信息分类分级保护、相关配套保护机制建设等,提出一整套完整的方案,以维护高校师生权益,推动高校信息化建设的持续健康发展。

二、高校个人信息生命周期管理

生命周期原指生命体从出生、生长、成熟、衰老直至死亡的全部过程。美国学者莱维坦(Levitan)在1981年首次将生命周期与信息管理理论相结合,认为信息或信息资源具有生命周期的特征[10]。经过多年的研究和理论积淀,信息生命周期管理已经形成一套完整的方法理论。粟湘等将信息生命周期管理分为创建、采集、组织、存储、利用和清理六个阶段[11]。索传军对国内外研究进行对比后认为,信息生命周期管理的本质是在信息生命周期不同阶段的价值实施不同的管理策略,用较低成本获取信息的最大价值[12]。游毅等认为,信息生命周期运动包含物理运动和价值运动两方面,其中物理运动是外在表现和价值载体,价值运动则是信息运动的本质、核心[13]。

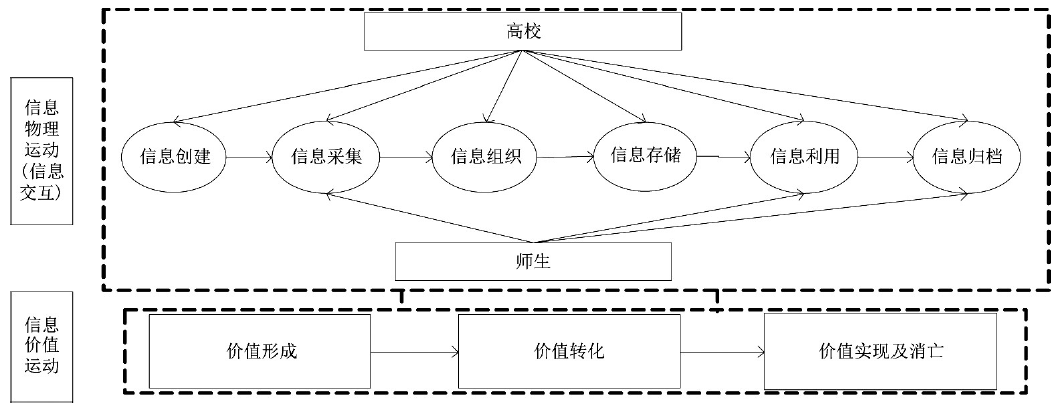

鉴于高校个人信息形成演变过程与生命周期管理理论存在极大吻合性,本文将此理论运用于高校个人信息管理中,依据高校个人信息的物理运动过程,将其划分为创建、采集、组织、存储、使用、归档六个阶段,如图1所示。

图1 高校个人信息生命周期及其物理运动、价值运动对照图

从中可知,作为生命周期管理的起点,信息创建、采集是高校个人信息价值的转移、固化以及潜在使用价值的形成阶段,信息创建的标准化、采集的全面准确性直接影响信息价值的高低;信息组织、存储阶段是由潜在价值向显性价值转化的中间环节,表现为信息内容在不同载体介质之间的跃迁过程,有助于打破“信息孤岛”,提升潜在使用价值;信息使用、归档则体现出信息价值的最终实现、逐渐老化的消亡过程。

其中,信息采集、使用阶段中,高校管理者和个人信息主体交互活跃,是信息价值形成、有效使用的关键环节。信息使用还是高校信息化建设的重要目的,以及评价信息系统是否高效的重要指标。经过生命周期管理阶段划分,高校个人信息的业务处理流程更加清晰明了,通过在各阶段实施不同的管理策略,便可以用适当的成本获取信息的潜在价值。

三、高校个人信息管理指标和模型

本文通过分析高校个人信息生命周期各阶段的运动规律和价值形成过程,从中析出管理指标,并构建管理模型,明晰相关职能部门的责任。

(一)确立管理指标

1.信息创建

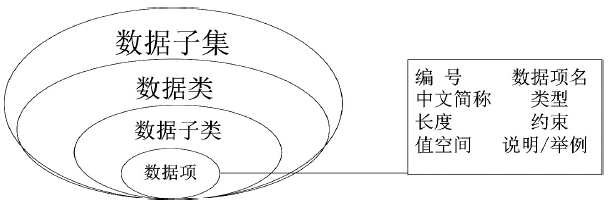

高校应参照国家《个人基本信息分类与代码标准》(GB/T 2261-2003系列)、教育部《教育管理信息 高等学校管理信息》(JY/T 1006-2012)[14]等标准,顶层设计并统筹校内各部门业务需求,明确个人信息元数据、数据项、文档等的定义和管理规则,不断完善本校的个人信息数据集。从内容上区分,个人信息可分为学生管理数据子集、教工管理数据子集和与师生在校活动相关的数据子集。数据子集按业务环节和流程划分为数据类、数据子类、数据项。数据项的元数据结构包含编号、数据项名、描述信息、类型、长度、约束、值空间、说明/举例等要素,如图2所示。

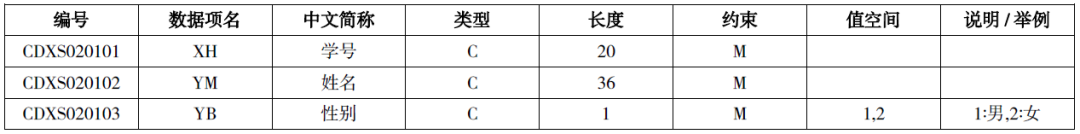

图2 信息创建层次及数据项

在数据项中采用全局编码模式,编号是各数据项的唯一标识,一般由字母、数字和下划线(特殊符号)组成。表1为研究生基础数据子类数据项示例,其中第一行CDXS020101的第1~2位字母CD表示财经大学校名的简称,3~4位字母XS表示学生数据子集,5~6位数字02代表研究生数据子类,7~8位数字01表示基本数据子类,9~10位数字01代表数据子类中数据项的编号顺序。数据项名通常由中文简称的汉语拼音大写组成;中文简称描述数据项的基本语义信息;类型表示数据项的具体数据类型,如数值型(N)、字符型(C)等;长度表示数据项能容纳的最大字符数;约束表示该数据项是必备选项(M)或可选项(O);值空间表示数据项的取值范围;说明/举例表示数据项的具体示范。

表1 研究生基础数据子类数据项示例

2.信息采集

信息采集应当遵循合法、正当、必要原则,明确采集的目的、范围、种类、存储期限及方式。信息采集过程中,首先应确保信息的准确性、完整性,还应保障师生的知情同意权、查阅权、信息更正补充权等。对敏感信息的收集,还需征得师生的明示同意,并且采用数据脱敏、加密、假名化等技术手段进行去标识化处理。信息采集方式包括信息主体主动提供、业务系统产生、外源系统接入等。采集过程中应落实“一数一源”原则,确保每条基础信息有且只有一个法定采集单位,该单位对信息的真实性和准确性负责。

3.信息组织

校内相关业务部门按照既定的数据标准,依据“一数一源”原则,将分散而相对杂乱的个人信息经过处理、筛选、清洗,形成权威准确数据,以利于后期存储、检索及使用。在此过程中,各业务部门难免会发现其所收集的个人信息存在一定问题,这时应及时与信息主体配合更正或补充完善信息。待个人信息确定无误后,各部门将个人信息统一汇总至学校信息中心。

4.信息存储

信息中心将汇聚到个人信息进一步整合、存储,形成个人信息资源池。信息存储过程中应有备份、恢复、加密等安全措施,避免信息丢失、损坏或泄露。原则上个人信息的物理存储应在本地服务器存储,不建议到校外租用服务器或云端存储。

5.信息使用

通过多维整合后,信息中心的个人信息资源池将具备为各业务系统提供检索、智能分析、科学决策等信息增值服务的能力。个人信息使用之前,各业务部门应首先开展信息安全影响评估,然后按照流程向信息采集部门申请相应的个人信息使用权,并签订安全保密协议,同时在使用过程中应建立完善的日志审计制度,使用示例如表2所示。

表2 个人信息使用示例

6.信息存档

师生离校或离职时,各部门业务系统中的个人信息将根据规则进行归档。其中,一部分继续留存在业务系统或信息中心个人信息资源池中,形成高校数据资产;另一部分形成纸质档案,随师生工作变更进入下一信息生命周期。高校个人信息的保存期限,除档案、人事等部门有法律、行政法规明确规定可以遵循外,其他业务部门应遵循为实现处理目的所必要的最短时间。

通过梳理个人信息生命周期各阶段物理运动和价值转化过程,可以明晰各阶段需要实现的功能和各业务部门对应的具体任务和管理责任,进而形成不同阶段的管理指标。

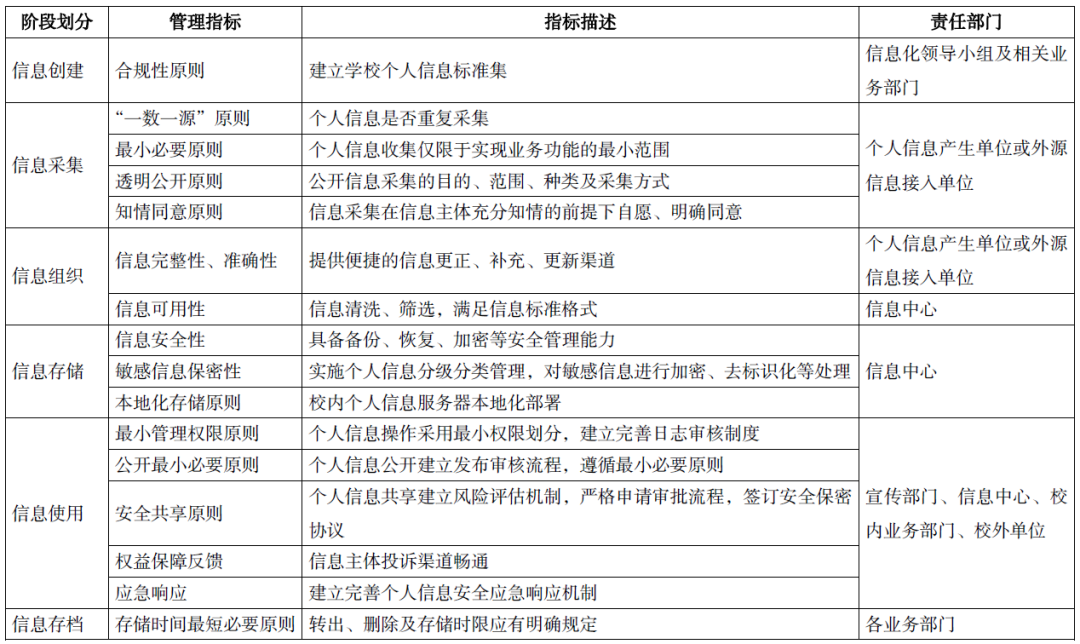

(二)创建管理指标模型

高校个人信息生命周期管理是一项长期复杂的工作,与高校数据治理存在紧密联系,又具有交互动态性强、敏感性高等特点。创建个人信息管理指标模型,有助于分解个人信息管理指标,压实业务部门管理责任,同时更方便全面分析个人信息在业务活动中面临的可能威胁,并识别业务部门已有管理制度的缺漏与不足,形成更加科学的管理体系。个人信息各阶段管理均应当遵循合法、最小必要、安全、知情同意等原则;参与个人信息处理的信息系统,应当在符合网络安全等级保护制度的基础上开展,具体的管理指标模型如表3所示。

表3 管理指标模型

从表3可以看出,信息采集、使用阶段的管理指标最为繁细,涉及部门也最多,分析这两个环节对于落实“一数一源,一源多用”原则,提升个人信息质量,释放个人信息潜在价值具有重要意义。

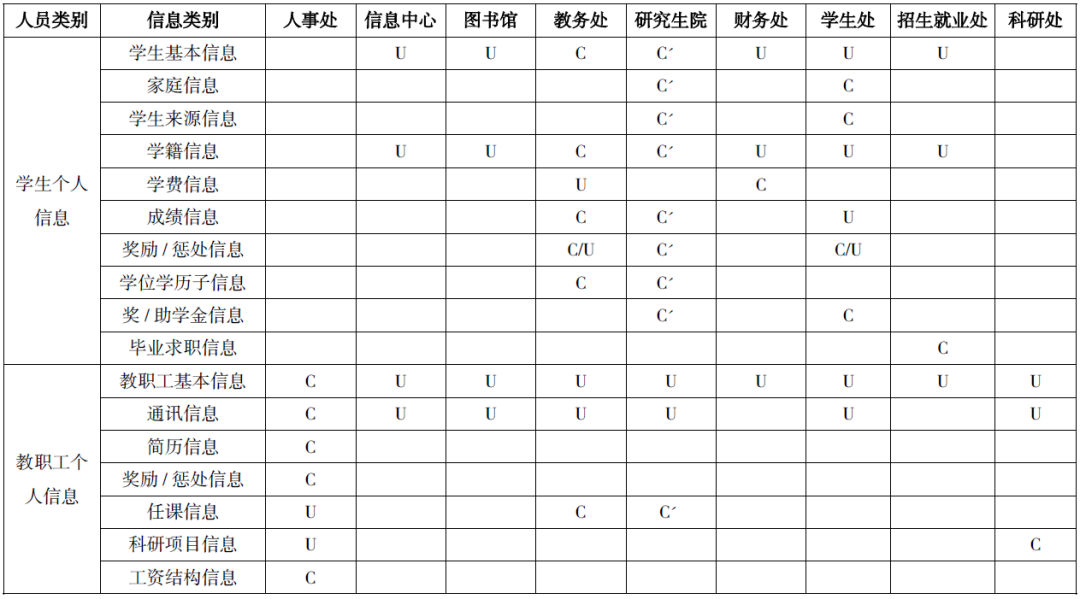

(三)建立“一数一源”U/C矩阵

高校个人信息U/C矩阵,可以明晰反映个人信息的源头、使用流向,及其在相关业务部门中的交互关系,有利于进一步厘清业务部门的保护职责,规范信息共享机制,对进一步提升信息质量、挖掘使用价值等具有重要意义。

高校个人信息U/C矩阵用一张表格来表示功能系统(过程)与信息之间的关系。字母U(Use)表示信息类的使用,C(Create)表示信息类的产生。U/C矩阵的正确性[15]通过完备性、一致性、冗余性进行检验。完备性检验指每一个信息类必须有一个产生者(“C”)和至少一个使用者(“U”),每个功能系统必须产生(“C”)或者使用(“U”)信息类;一致性检验指信息(信息类)仅有一个产生者(“C”);冗余性检验指不允许有空行和空列,即每一行或每一列必须有“U”或“C”,示例如表4所示。

表4 高校个人信息U/C矩阵示例

注:表中学生分为本科生和研究生。本科生个人信息及任课信息产生用“C”表示;研究生个人信息及任课信息产生用“C'”表示

结合表4可以看出,教职工个人信息主要由人事部门产生;学生个人信息中,本科生个人信息主要由教务处和学生处产生,研究生个人信息主要由研究生院产生;财务处、科研处、就业处分别产出相应的财务、科研成果、就业信息等。从使用情况看,人事、信息中心、教务、财务等业务部门均共享使用相应的个人信息。

其中,信息采集(产生)部门对信息的真实性、准确性负责,可以有效避免信息的重复收集;相关部门使用个人信息,需向采集部门提交使用申请,在开展安全影响评估后,采集部门进行授权,并与相关部门签订个人信息安全责任书;信息中心开放相应的数据接口,最终实现个人信息的多向赋能。

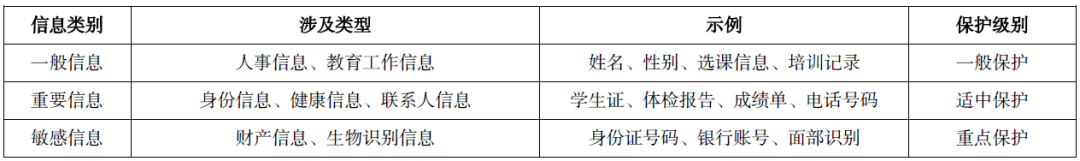

四、个人信息分类分级保护

基于个人信息的“可识别性”“重要性”“敏感性”,将高校个人信息划分为不同的类别,并建立分类目录。对于不同类别的个人信息,通过加密、脱敏,设置粒度适当的管理权限,明确各级别使用规则和责任权限,建立相应的应急响应制度,最终实现个人信息的分级保护。

基于 “可识别性”,高校个人信息分为直接可识别信息、间接可识别信息和非可识别信息[16]。《中华人民共和国民法典》《中华人民共和国网络安全法》《中华人民共和国个人信息保护法》中都特别强调了个人信息的“可识别性”。直接可识别信息,即可以使用个人信息的唯一性直接识别出信息主体,如身份证件、生物识别信息;间接可识别信息,即可以通过个人信息的组合、对比等手段,达到识别信息主体的目的;非可识别信息,即无法对信息主体进行识别的信息,如进行匿名化技术处理后的个人信息。“可识别性”特征既是个人信息保护的依据,也正是难以保护的原因。科技发达的当下,在“去身份”仍能够“再识别”的技术环境[17]中,仅仅基于“可识别性”进行分类,已无法更好地对个人信息进行保护。

基于“私密性”“敏感性”进行分类,存在概念交叠,标准难界定的问题。《中华人民共和国民法典》规定个人私密信息适用于隐私权;《中华人民共和国个人信息保护法》则从泄露或非法使用后造成的严重后果角度,对个人信息进行了定义。两部法规均未对个人私密信息与个人敏感信息进行严格定义。这与“隐私”“敏感”的标准难以界定及信息主体客观感受不同有很大关系,但两者之间又存在着密切联系。例如,个人健康是私密信息,但不一定是敏感信息;种族或民族是个人敏感信息,但未必是私密信息;个人生物特征、基因信息则既是个人私密信息又是个人敏感信息。同样,仅依据“私密性”“敏感性”无法用于个人信息分类实践。

依据《中华人民共和国民法典》《中华人民共和国个人信息保护法》《信息安全技术 个人信息安全规范》(GB/T 35273-2020)等法律、标准,结合“可识别性”“私密性”“敏感性”及信息重要程度,本文将高校个人信息分为一般信息、重要信息、敏感信息。一般信息包括已合法公开的个人信息,如人事信息、教育工作信息等。根据《中华人民共和国民法典》第一千零三十六条,在处理个人信息免责事由中,对于已合法公开的信息,原则上允许自由处理,否则须征得自然人的同意或者法律规定的合理使用。敏感信息指一旦泄露、非法提供或者滥用,可能危害人身和财产安全,极易导致个人名誉、身心健康受到损害或歧视性待遇的信息,如财产信息、精准定位信息、生物识别信息等[18]。重要信息介于一般信息和敏感信息之间,其是否能够公开需根据具体情境进行判断,如家庭信息、健康信息等。

基于个人信息的保护力度,对于不同分类的个人信息,对应采用一般保护、适中保护、重点保护三个级别。一般保护可以用于校内正常的业务处理、信息发布等需求,信息处理应完善日志审核机制,并对个人信息数量进行严格限制;适中保护是在一般保护基础上,对个人信息采取必要的加密保护、完整性校验、访问权限控制,信息发布时遵循最小必要原则并进行去标识化处理;重点保护是在适中保护基础上,进一步细化操作权限,对个人信息进行加密存储、传输,并定期进行安全风险评估及应急演练。高校个人信息分类分级保护目录示例如表5所示。

表5 高校个人信息分类分级保护目录示例

五、完善配套保障机制

高校个人信息生命周期管理是一项复杂、动态的过程,需要业务部门及信息主体全时、全员参与,在领导支持、部门配合、师生认可之后,才能找到个人信息保护和价值使用之间适当的平衡点。为此,高校还应当在组织保障、师生信息安全素养提升、应急响应机制等方面,建立较为完善的配套机制。

一是组织保障。高校应进行顶层设计,将个人信息保护纳入高校数据治理范畴,由校领导担任首席信息官(CIO),健全个人信息保护组织架构,全面协调、规范个人信息生命周期管理,压实个人信息安全保护责任。

二是提升师生信息安全素养。高校应充分利用“安全生产月”“网络安全周”“平安校园”等活动,在校内周期性开展个人信息保护及维权培训,疏通个人信息监督、投诉渠道,在全校范围逐步树立、巩固个人信息保护法治意识。

三是完善应急响应机制。高校应加强风险监测,建立周期性的安全风险评估机制,将个人信息安全纳入学校应急响应演练。当发现信息泄露、篡改、丢失等风险时,立即采取补救措施;发生个人信息安全事件时,应当按照预案及时告知个人并向有关主管部门报告。

六、结语

在《中华人民共和国个人信息保护法》实施背景下,高校个人信息保护相关政策的制定已经刻不容缓。本文基于生命周期管理视角,初步建立了各管理阶段相应的管理指标模型,并对采集和使用过程中的责权区分提出了U/C矩阵方法。针对个人信息的重要程度,其区分为一般、重要、敏感三个类别,并采用一般、适中、重点进行分级保护,可以极大提高个人信息保护的可操作性。

然而,个人信息的动态性、管理的复杂性,决定了高校个人信息保护必然是一个长期的过程。高校个人信息本身存在着物理运动过程且有逐步累积的趋势,同时其重要性、敏感性随着应用场景的不同而存在细微差异。高校业务部门对个人信息使用便利性的渴求与应有保护责任缺失之间的悖论,将随着师生个人信息保护意识的增强、法律维权渠道的建立、密码学等技术手段的运用,而逐步平衡。

参考文献:

[1]魏顺平,邵云龙,杨德全.数字化转型背景下教育系统网络安全研究[J].中国教育信息化,2024,30(2):35-47.

[2]许莹.数字化转型背景下高校学生个人信息保护研究[J].当代教育实践与教学研究,2019(11):89-90.

[3]杨逸辰.高校学生个人信息保护现状及对策[J].科教文汇,2020(3):13-15.

[4]王军.大数据时代校园学生个人信息的法律保护与规制高校学生个人信息[J].中国高等教育,2019(20):52-53.

[5]贺莹,吴桐睿.高校信息公开与大学生个人信息保护冲突与平衡[J].合作经济与科技,2020(4):182-185.

[6]赵海平,赵安琪,付少雄.高校个人信息保护政策研究及启示——以2019年QS世界大学排名前100名高校为例[J].图书馆杂志,2019,38(8):27-37.

[7]谢景权.高校学籍管理中加强学生个人信息保护的探讨[J],当代教育理论与实践,2011(4):82-84;

[8]韩娟娟.高校图书馆读者个人信息保护调查与分析[J].图书馆杂志,2017(12):96-101.

[9]张丽娜.大数据时代高校人事档案信息化建设中的个人信息隐私权保护[J].山西档案,2020(2):70-72.

[10]LEVITAN K B. Information resource as“goods” in the life cycle of information production[J]. Journal of the American Society for Information Science, 1981,33(1):44-45.

[11]粟湘,郑建明,吴沛.信息生命周期管理研究[J].情报科学,2006,24(5):691-696.

[12]索传军.国内外信息生命周期管理研究综述[J].图书馆杂志,2008(7):15-20.

[13]游毅,索传军.试论信息生命周期中的价值运动[J].情报理论与实践,2011(6):27-29,82.

[14]中华人民共和国教育部.教育部关于发布《教育管理信息 教育管理基础代码》等七个教育信息化行业标准的通知[EB/OL].(2012-03-15)[2012-03-15].http://www.moe.gov.cn/srcsite/A16/s3342/201203/t20120315_133140.html.

[15]周仲宁.一种系统分析方法——U/C矩阵[J].计算机应用研究,1995(4):41-42.

[16]洪海林.个人信息的民法保护研究[M].北京:法律出版社,2010:136.

[17]苏今.《民法总则》中个人信息的“可识别性”特征及其规范路径[J].大连理工大学学报(社会科学版),2020(1):82-89.

[18]国家市场监督管理总局,国家标准化管理委员会.信息安全技术 个人信息安全规范:GB/T35273-2020[S].2020:17-18.

Exploration of Personal Information Protection in Universities from the Perspective of Life Cycle

Yongliang NIU1, Jianglin ZHU2

(1.Center for Network and Information Education Technology, Shanxi University of Finance and Economics, Taiyuan 030006, Shanxi;

2.School of Culture Tourism and Journalism Arts, Shanxi University of Finance and Economics, Taiyuan 030006, Shanxi)

Abstract: The protection of personal information in universities is of great practical significance for protecting the rights and interests of teachers and students, promoting their value transformation, balancing the contradiction between information security and utilization, and deepening the information construction of university. According to lifecycle management theory, the article divides the formation and evolution process of personal information in universities into six stages: creation, collection, organization, storage, use, and archiving. By establishing management indicators and models for each stage, the “one number one source” management matrix is created, and the interactive relationship of personal information in the collection and use stage is pointed out. It clarifies the specific responsibilities of protecting, sharing, and improving the quality in the “source-end” information protection. On this basis, based on the “recognizability”, “importance”, and “sensitivity” of personal information, the personal information of universities is divided into different categories and a classification directory is established; For different categories of personal information, encryption and desensitization are used to set appropriate granularity of management permissions, clarify usage rules and responsibility permissions at each level, establish corresponding emergency response systems, and ultimately achieve graded protection of personal information. Based on this, it is proposed that the life cycle management of personal information in universities be a complex and dynamic process that requires the participation of business departments and information subjects at all times and by all staff. Only with the support of leaders, cooperation from departments, and recognition from teachers and students can an appropriate balance be found between personal information protection and value utilization; Universities should also establish relatively complete supporting mechanisms in terms of organizational support, improvement of information security literacy of information subjects, and emergency response mechanisms.

Keywords: Universities; Personal information; Life cycle management; Management matrix; Classification and classification directory

编辑:王晓明 校对:李晓萍

声明:本文来自中国教育信息化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。