一、研究背景

物联网是连接物理世界和数字世界的桥梁。物联网在互联网的基础上,将数字网络的末端由人扩展到万事万物,不但使得人与物、物与物之间能够进行通讯和信息交换,还能够将人与人的连接变得自然和高效。每一次新的连接方式都会彻底颠覆市场,在数十亿连接量的通话网时代,产生了AT&T这样的百亿美元规模的公司;在百亿连接的PC/移动互联网时代,产生了IBM、微软、Google、BAT这样的千亿美金规模的企业。物联网作为新的连接革命,其低成本、泛在化、规模化的特性将会带来更大规模的连接,可能会带来诸如通话、互联网和移动互联网一样的影响。

物联网与计算机时代、网络时代相比较,其终端具有移动化、微型化等特征,其传输管道更是在有线网络之外又增加了无线网络,物联网的数据量也较计算机时代,网络时代更上一个层级,其数据中心将更大也更为灵活。然而物联网网络泛在、全面感知、可靠传递、智能处理的特性也使物联网面临着更大的安全威胁。利用物联网漏洞发生的安全攻击比比皆是。

传统安全解决方案在面对接入网络的新型智能设备以及针对智能设备的新兴恶意攻击缺少有效保护方案与应对策略。构建新的物联网安全保障体系已经成为一个刻不容缓的议题。本文通过对国内外厂商物联网安全认证解决方案的调查研究,希望对业界提出新的物联网安全保障体系起到一定推动作用。

二、现有厂商认证方案

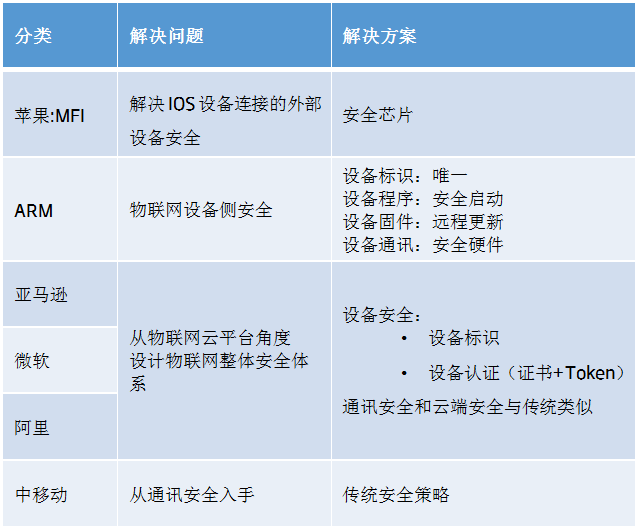

目前,国外有苹果、ARM、亚马逊、微软等,国内有阿里、中国移动等,都在自身的物联网解决方案中包含了安全的理念,如表1所示,各家的侧重点并不一致,所解决的问题也各不相同。

表1 国内外厂商的IoT解决方案说明

1 苹果

苹果MFI授权认证,是验证外设是否为Apple授权的设备的一种机制。如果未经Apple授权,iOS设备将不识别些外设,或认为外设为iOS不支持的设备。

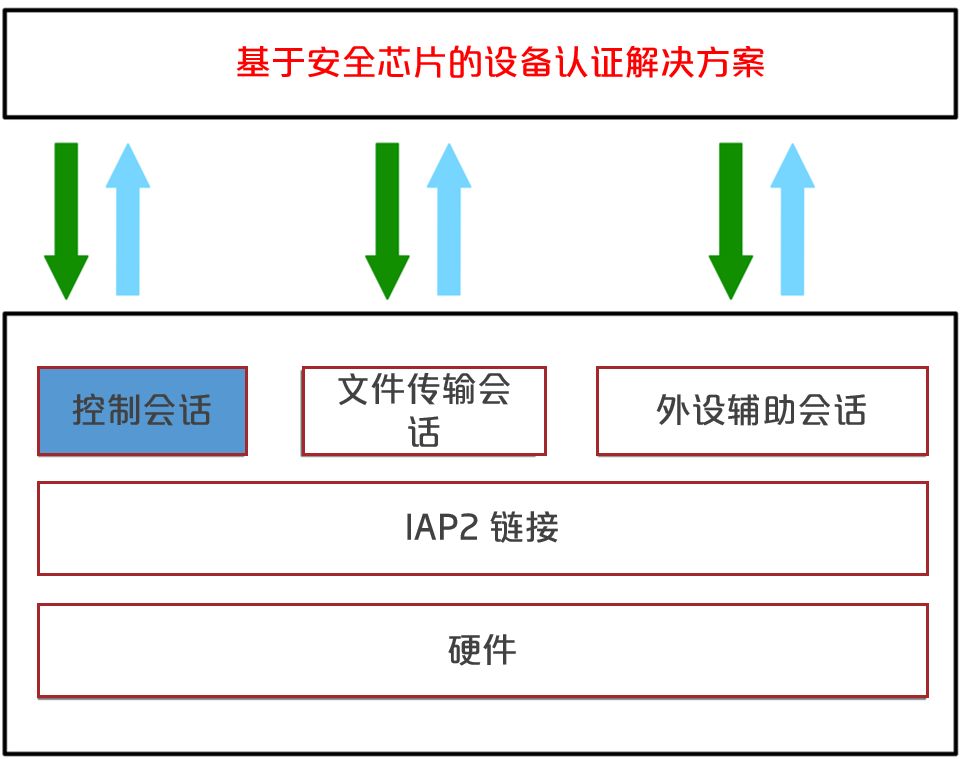

苹果基于安全芯片的设备认证解决方案如图1所示,其中包括以下3个内容。

1)所有想跟iOS通信的外设,必须经过MFI授权认证,外设中必须集成Apple Authentication Coprocessor 2.0C.

2)外设必须基于iAP2 Transport建立iAP2 Link.

3)外设需要完成与Apple Authentication Coprocessor 2.0C, 及iOS间的认证流程。

图1 基于安全芯片的设备认证解决方案

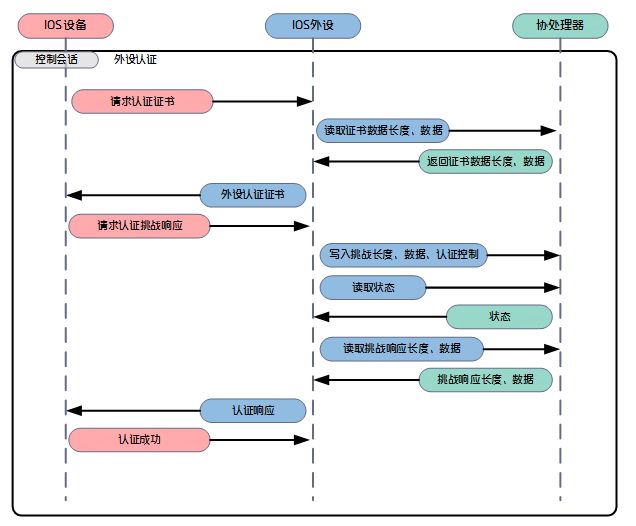

苹果的外设认证流程如图2所示,展示了IOS设备、外设与协处理器的认证交互过程。

图2 外设认证流程

2 ARM

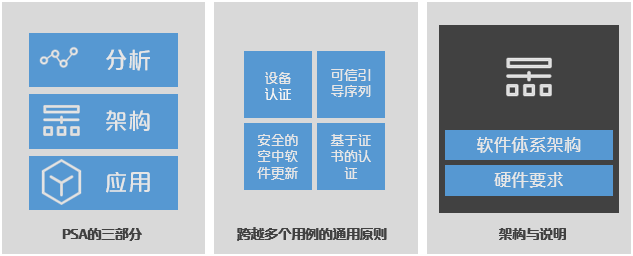

TrustzZone是ARM公司cortex-A系列架构所采用的安全技术。在物联网时代来临之际,ARM公司推出首个行业通用框架--平台安全架构(PSA,Platform Security Architecture),其目的是打造安全的互联设备,为万物互联奠定可信基础,从而加速实现“2035年全球一万亿设备互联”的宏伟愿景。

平台安全架构(PSA)是一整套威胁模型、安全分析、硬件和固件体系结构规范,以及一个开源固件参考实现。PSA提供了一个基于行业最佳实践的方案,在硬件和固件级别上同步进行安全设计。它为制造更安全的设备提供了通用规则和更加经济的方法。另外,Arm 还面向基于 Armv8-M 的设备推出了 PSA 固件的开源参考实施。

如图3所示,PSA 的组件按照分析(Analyze)、 架构(Architect)和实施(Implementation)三个总体设计来构建,第一个部分就是要充分理解风险和威胁因素;此外,创造软件和硬件的架构规范;最后一步,关于实施,也就是帮助相关人员在实体环境当中将它变成可能。

针对物联网相关标准,Arm提出了4步模型。首先,针对设备的身份必须是唯一的;第二,可信赖的已知启动程序;第三,如果发生任何潜在问题,都必须要实现软件升级;第四,基于证书的认证,也就是说确保与你实现通信的设备确实是可信赖的,而不是伪造虚假的设备。

图3 PSA总体设计

3 亚马逊

亚马逊AWS IoT是一款托管的云平台,使互联设备可以轻松安全地与云应用程序及其他设备交互。

AWS IoT可支持数十亿台设备和数万亿条消息,并且可以对这些消息进行处理并将其安全可靠地路由至 AWS 终端节点和其他设备。应用程序可以随时跟踪所有设备并与其通信,即使这些设备未处于连接状态也不例外。

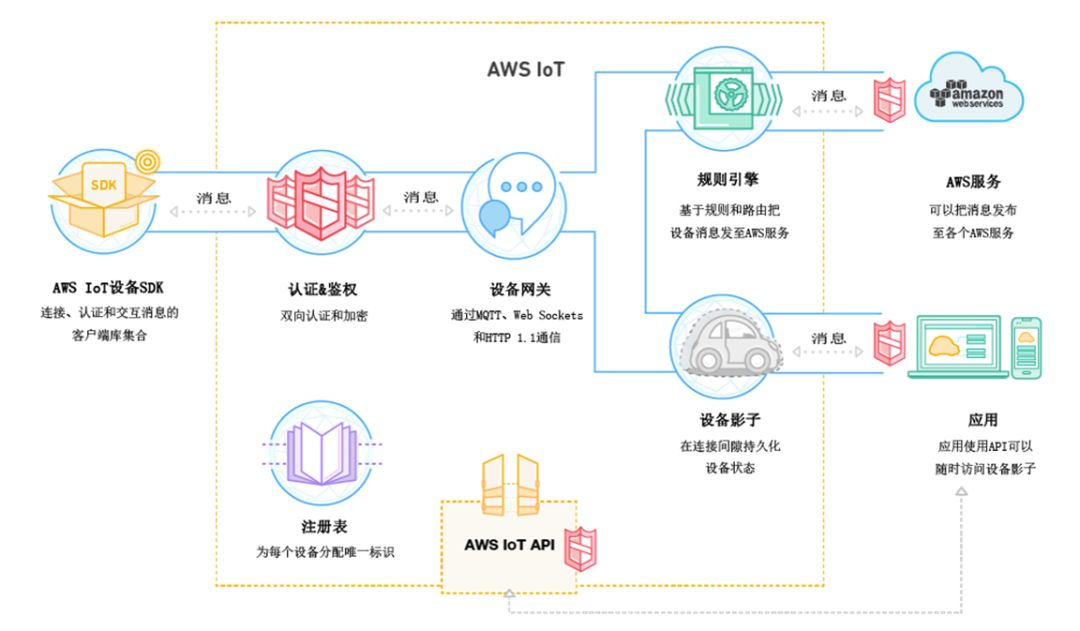

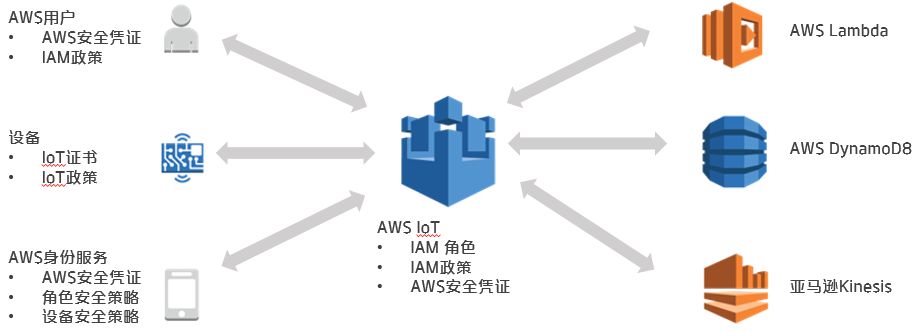

如图4与图5所示,AWS IoT安全体系架构和IoT云平台高度耦合。

图4 AWS IoT的安全体系架构

图5 与AWS IoT平台集成的AWS服务

亚马逊物联网安全与标识示意图如图6所示,在所有连接点处提供相互身份验证和加密。AWS IoT 支持 AWS 身份验证方法(称为"SigV4")以及基于身份验证的 X.509 证书。使用 HTTP 的连接可以使用任一方法,使用 MQTT 的连接可以使用基于证书的身份验证,使用 WebSockets 的连接可以使用 SigV4。

使用 AWS IoT 生成的证书以及由首选证书颁发机构 (CA) 签署的证书,将所选的角色和/或策略映射到每个证书,以便授予设备或应用程序访问权限,或撤消访问权限。

通过控制台或使用 API 创建、部署并管理设备的证书和策略。这些设备证书可以预配置、激活和与使用 AWS IAM 配置的相关策略关联。

AWS IoT 还支持用户移动应用使用 Amazon Cognito 进行连接,Amazon Cognito 将负责执行必要的操作来为应用用户创建唯一标识符并获取临时的、权限受限的 AWS 凭证。

图6 亚马逊物联网安全与标识示意图

4 微软

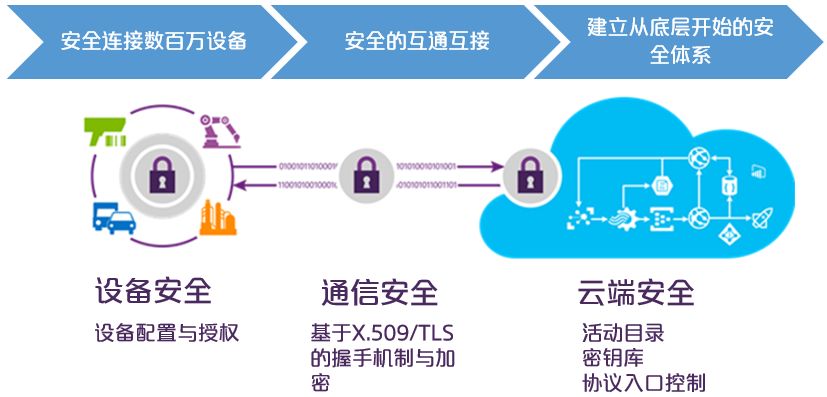

如图7所示,微软Azure IoT Suite 物联网部署构架主要包括如下三个安全领域:

1)设备安全:在实际部署物联网设备时,保护设备安全

2)连接安全:确保物联网设备和 Azure IoT Hub 之间数据传输的机密性和防篡改性

3)云安全:确保数据在云中传输、移动和存储时的安全

图7 AWS IoT的认证与授权方案

在设备预配与验证安全方面,微软 Azure IoT Suite 使用两种方法确保设备安全:

1)为每个设备提供唯一标识密钥(安全令牌),设备可使用该密钥与 IoT Hub 通信。

2)使用设备内置 X.509 证书和私钥作为一种向 IoT Hub 验证设备的方式。 此身份验证方式可确保任何时候都无法在设备外部获知设备上的私钥,从而提供更高级别的安全性。

在IoT Hub安全令牌方面,IoT Hub 使用安全令牌对设备和服务进行身份验证,而不在网络上发送密钥。安全令牌的有效期和范围有限。 Azure IoT SDK 无需任何特殊配置即可自动生成令牌。 但在某些情况下,需要用户生成并直接使用安全令牌。 包括 MQTT 、AMQP 或 HTTP 应用层协议的直接使用,以及令牌服务模式的实现。

在连接安全方面,使用传输层安全性 (TLS) 标准来保护 IoT 设备和 IoT 中心之间的 Internet 连接安全。 Azure IoT 支持 TLS 1.2、TLS 1.1 和 TLS 1.0

在云安全方面,Azure IoT Hub 为每个安全密钥定义访问控制策略。 它使用设备注册表读写、服务连接、设备连接等权限,向每个 IoT Hub 的终结点授予访问权限。 另外,在云端的各种服务中,如 Azure DocumentDB、Azure Stream Analytics、Azure App Service、Logic App、Azure Blob Storage 等服务,都应设置响应的安全权限配置。

5 阿里

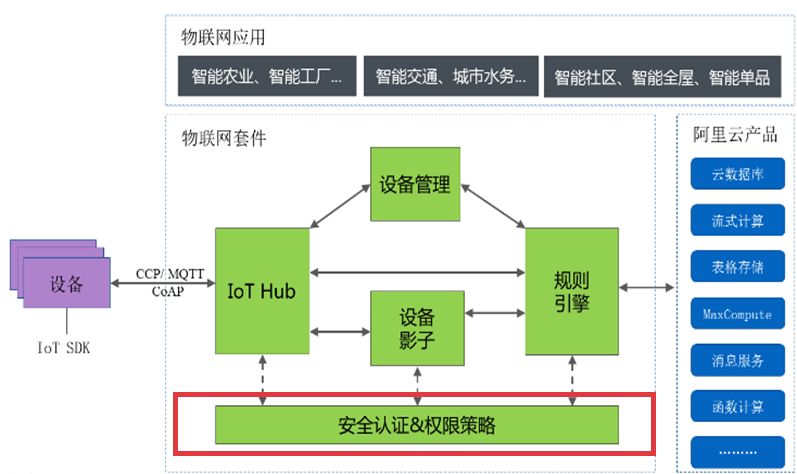

阿里云物联网套件架构如图8所示,包括设备身份,通信安全与数据路由安全。

图8 阿里云物联网套件架构

1)设备身份:物联网套件为设备颁发证书,包括产品证书和设备证书,设备证书与设备是一对一的关系,确保设备的唯一合法性。

2)通信安全:阿里云物联网套件采用RSA-1024bit、AES算法来保证数据传输安全。 认证过程中需要使用阿里云颁发的根证书。

3)数据路由安全:数据从设备经过物联网套件再路由到阿里云的任何一个节点,都有权限机制保证其安全。

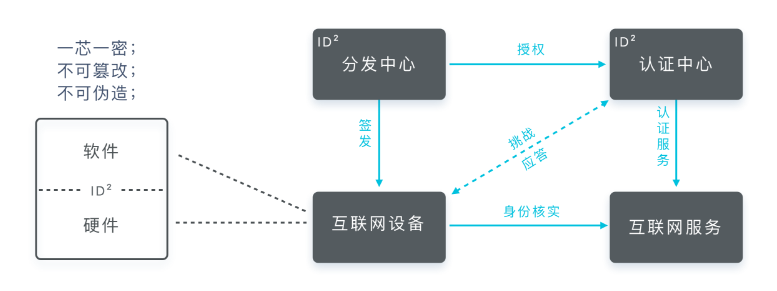

阿里ID²(Internet Device ID)设备身份认证平台,是阿里提出的一种物联网设备的可信身份标识,具备不可篡改、不可伪造、全球唯一的安全属性。其应用方案如图9所示。

图9 阿里ID²应用方案

阿里嵌入式系统安全套件,基于芯片的安全特性,实现多个硬件安全功能,为系统提供全方位的安全防护。

1)安全启动:通过集成在ROM(Read-Only Memory)及后续启动节点的映像验证功能,保证启动链路的安全.

2)安全固件升级:保证合法的发布方发布固件,并保证在固件升级过程中掉电仍可完成固件升级。

3)安全调试:调试接口需经过身份认证机制认证。

4)安全连接:使用低资源占用的TLS/SSL解决方案,并根据硬件能力进行安全增强和性能优化。

5)产线烧录:确保密钥和平台定制化信息可以安全烧录到硬件平台上。

6 中国移动

中国移动NB-IoT在‘云-管-端’模式的网络系统结构之上,与各行业融合,衍生出了丰富多彩的物联网业务,共同形成“业务+云管端”的体系架构。其中,业务由物联网与传统行业融合而成,应用NB-IoT技术实现业务统一控制;‘云’由开放平台组成,通常利用云计算技术实现数据统一传送、数据统一存储、设备连接统一管理;‘管’即NB-IoT网络,提供各种网络接入和数据传输通道;‘端’是各种类型的NB-IoT终端设备。

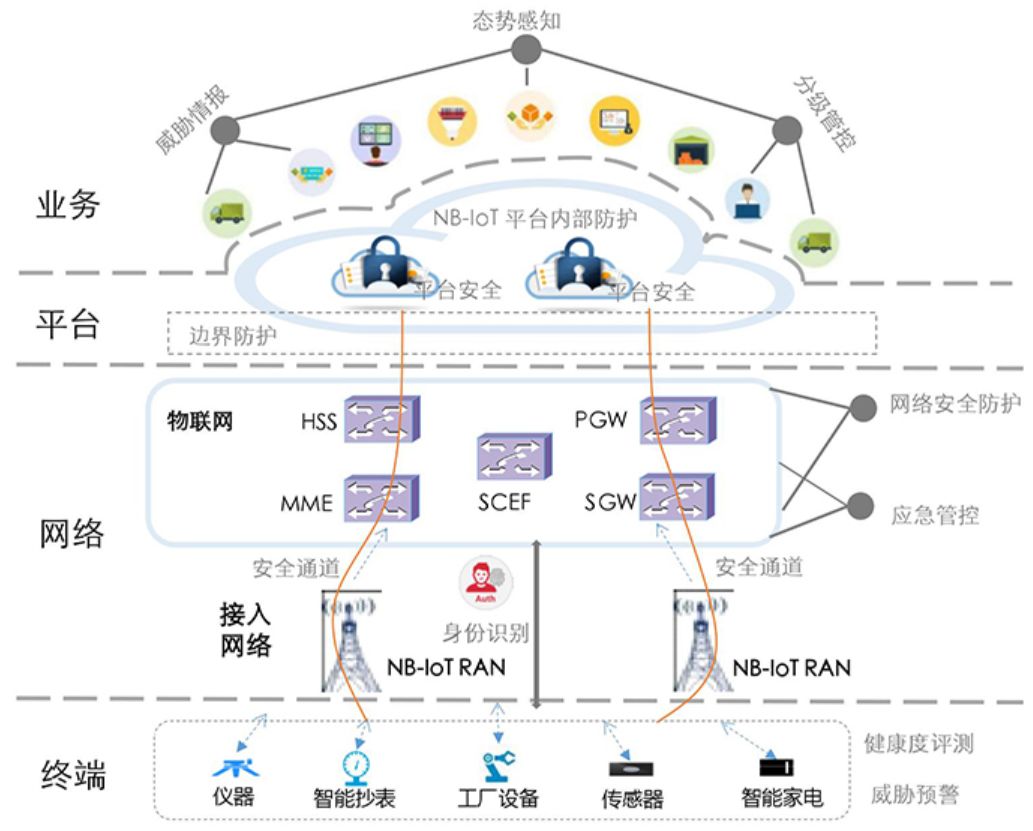

如图10所示,中国移动NB-IoT安全框架包括终端安全、网络安全、平台安全和业务安全四个部分,四部分安全能力结合,实现业务端到端安全。

1)业务安全:具备业务分级管控能力,满足不同业务的安全需求,并能基于终端、网络、平台的安全状态及业务运行情况,打造NB-IoT业务安全态势感知能力。同时,能够基于威胁情报交换、共享,预防业务安全事件。

2)平台安全:包括边界防护、平台自身安全防护等能力,并能够为大规模数据在存储、传输、使用等各个环节提供安全防护。

3)网络安全:提供身份保护和数据安全通道能力;同时,具备应急管控和网络安全防护能力以抵御来自互联网的攻击,并能及时消除物联网设备被控引发的危害。

4)终端安全:能够提供物理安全、数据存储安全、系统安全更新、用户隐私等安全保护能力。

图10 NB-IoT安全技术架构

特别地,中国移动NB-IoT在网络安全的考虑又细分为;

1)身份识别及通道安全

NB-IoT网络需要提供用户与网絡之间的双向身份识别和安全通道,实现信令和用户数据的安全传输。NB-IoT网还可基于网络接入认证功能进行安全能力开放,即业务应用直接使用网络层认证结果或认证参数,不再对终端进行单独认证,降低因设备双层认证而带来的消耗。

2)应急管控能力

在大规模终端被恶意控制发起网络攻击时,NB-IoT网络需要具备应急管控能力,能够迅速关停被控设备的通信功能,停止设备的网络接入服务,及时阻断大规模攻击,迅速降低危害的影响范围。

3)网络安全防护

NB-IoT应具备应对各类网络攻击的能力,尤其是能够防御互联网发起的DDoS攻击,确保网络的安全性与可靠性,避免因网络瘫痪造成严重影响。同时,NB-IoT还应提供近源防护能力,在网内恶意终端发起网络攻击时,进行及时处理,确保NB-IoT及连接终端不被作为攻击“肉鸡”。

此外,NB-IoT核心网应具备应对信令伪造、篡改、重放攻击的能力,避免核心网网元暴露在互联网上,增强网元之间访问控制能力,减少网络开放、跨网络通信等带来的风险。

三、结语

国内外各厂商在物联网应用的侧重点不同,其对于物联网设备的安全设计与认证方案也不完全一致。我们通过调研分析,希望为后续业界物联网安全保障问题研究贡献力量。(黄自力、余玮琦)

声明:本文来自电子商务电子支付国家工程实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。