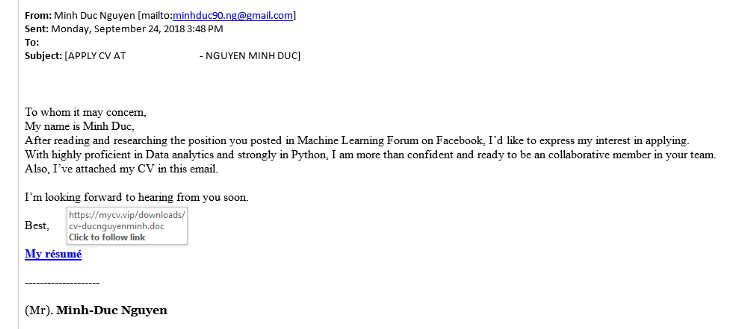

本次疑似海莲花组织投放的邮件标题名为“Apply CV at … — Nguyen Minh Duc”(申请简历...... - Nguyen Minh Duc )

发送邮箱为minhduc90.ng@gmail.com

邮件内容:

大致为: 在读了你发表在facebook的机器学习文章后,他表示很感兴趣,所以附上简历,想加入你团队。

文件中含有一个URL

文件中含有一个URL

https://mycv.vip/downloads/cv-ducnguyenminh.doc

其会去下载一个名为CV-ducnguyenminh.doc的文件(MD5:CB39E2138AF92C32E53C97C0AA590D48)

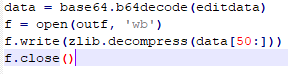

doc文件以MIME DOC格式下载,其包含一个ActiveMime(editdata.mso,在MIME DOC文件中用Base64编码)

将editdata.mso段转储出来并使用Base64对其进行解码以获得ActiveMime对象。

对于ActiveMime,其仅在偏移量0x32中使用zlib压缩数据

解压代码

运行上面的小python代码以获取包含内部宏的OleObject文件。

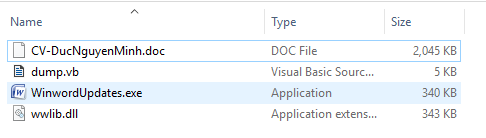

Macro负责解码Base64以将WinwordUpdates.exe和wwlib.dll文件转储到Appdata文件夹并创建taskjob以执行WinwordUpdates.exe文件:

要转储02文件,有两种方法:

- 方法1:

在doc文件中打开doc文件并运行宏代码,然后转到Appdata文件夹获取文件 - >手动运行

- 方法2:

在MIME DOC文件中搜索字符串“ TVqQAAMAAAAEAAAA ”(将找到这两个文件的两个主要编码的base64编码段),然后复制Base64段进行解码

结果

分析2个转储文件:

WinwordUpdates.exe

CEAA5817A65E914AA178B28F12359A46:Microsoft签名文件

wwlib.dll

8CCFD46A24D3BCBEE934AF91DDA8483D:恶意文件,与WinwordUpdates.exe执行时默认加载的标准文件名相同。

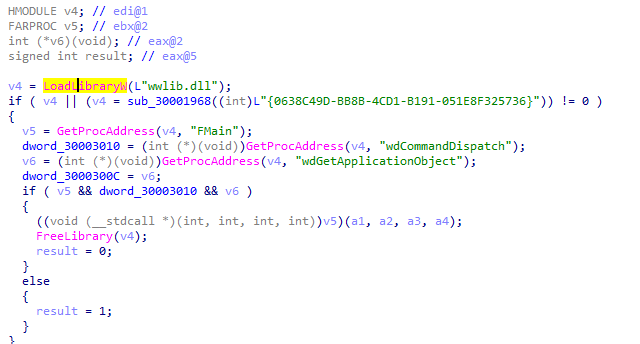

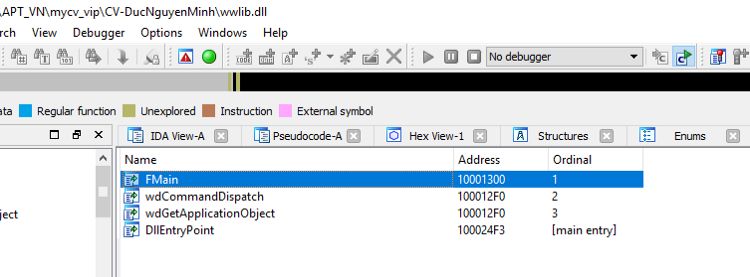

恶意wwlib.dll文件由WinwordUpdates.exe文件使用LoadLibraryW函数加载,然后调用导出FMain函数:

WinwordUpdates.exe中的LoadLibraryW - >调用FMain函数

WinwordUpdates.exe中的LoadLibraryW - >调用FMain函数

加载wwlib.dll后将调用FMain导出函数

加载wwlib.dll后将调用FMain导出函数

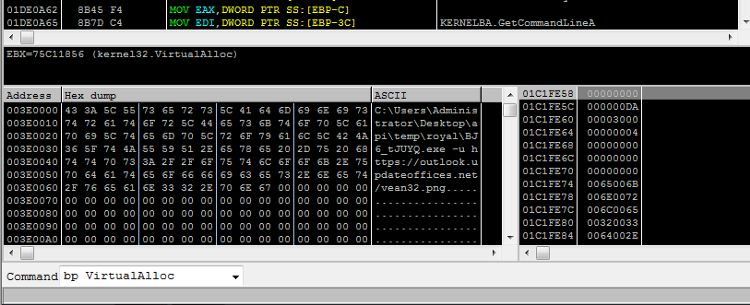

Url: https://outlook[.]updateoffices[.]net/vean32[.]png

Url: https://outlook[.]updateoffices[.]net/vean32[.]png

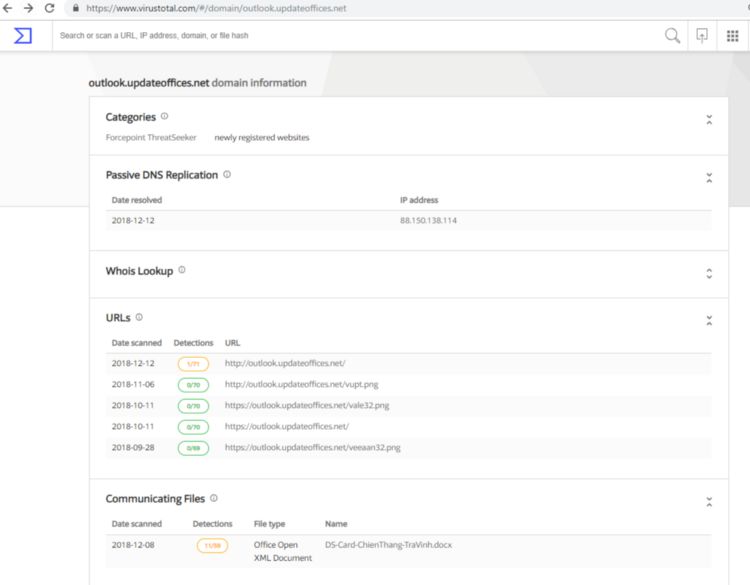

C2解析IP

C2解析IP

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。