全球最大的安全意识厂商Knowbe4于今年3月份发布了第五版《网络钓鱼威胁趋势报告(PTTR)》,该报告对2025年初网络钓鱼威胁的关键趋势提供了深入的行业洞察和战略建议。第五版《报告》重点探讨了攻击者利用电子邮件实施的勒索软件卷土重来,分析了网络犯罪分子如何通过复杂的攻击策略绕过安全电子邮件网关(SEG)的防护,还研究了人工智能如何被利用来创建多形态网络钓鱼活动,并彻底改变了网络钓鱼的攻防格局,以及越来越多的网络攻击成功躲避了传统安全防御手段。

《2025网络钓鱼威胁趋势报告》主要发现

1.网络钓鱼攻击呈上升趋势

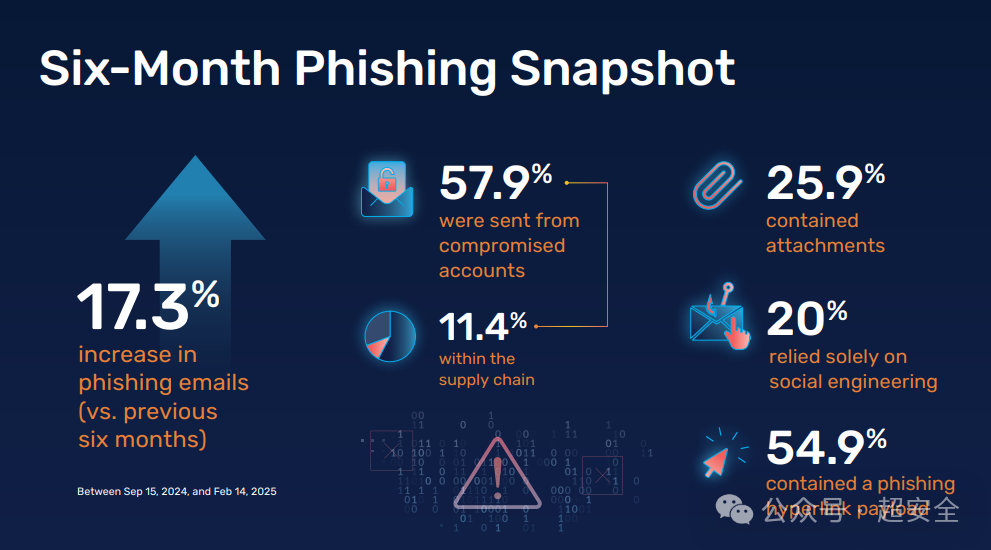

与前六个月相比,在2024年9月15日至2025年2月14日期间的网络钓鱼攻击增加了17.3%。其中57.9%的钓鱼邮件是通过企业内部已失陷的邮箱账户发送的(这种攻击方式具有很高的可信度,员工中招率很高),11.4%的钓鱼邮件是从企业的第三方供应商发送的(利用业务信任链发起供应链钓鱼攻击,让企业措手不及)。超过一半(54.9%)的钓鱼攻击包含钓鱼链接,四分之一(25.9%)的钓鱼攻击包含恶意附件,五分之一(20%)的钓鱼攻击完全依赖于社会工程学技术(钓鱼邮件主题及内容中最常见的三个高频词汇是:“紧急”、“检查”、“警告”)。

2.基于AI的多形态钓鱼攻击兴起

在所有被分析的网络钓鱼邮件中,有82.6%的钓鱼邮件利用了人工智能技术。网络犯罪分子通过利用AI技术,可以大规模发起多形态网络钓鱼攻击,使得钓鱼攻击检测和补救变得越来越困难。多形态网络钓鱼活动由一系列几乎完全相同的电子邮件组成,只是在细节上略有不同(在邮件主题、发件人显示名和内容上有微妙变化的不同变体),可以绕过传统的安全防御措施,如黑名单、静态签名、安全邮件网关和本地安全工具等。在2024年,76.4%的网络钓鱼攻击至少存在一种多形态特征。

3.勒索软件攻击卷土重来

随着勒索软件即服务和GenAI的兴起,网络犯罪的门槛越来越低。勒索软件攻击经过短暂沉寂后再一次迎来新的爆发,但这一次,使用了更复杂的攻击策略。勒索软件攻击与前六个月相比增加了22.6%,与前三个月相比激增了57.5%。该报告分析了新检测到的一种复杂的INC勒索软件,它采用了先进的技术,包括复杂的混淆技术来隐藏恶意有效载荷,使其几乎不可能被反病毒软件检测到,即使已经启用也无法阻止。

4.软件工程类职位最易成为攻击目标

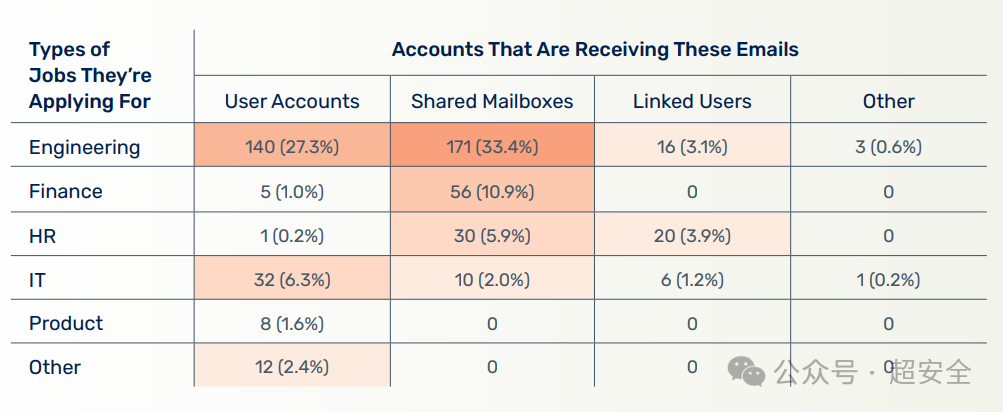

该报告分析了500多封与求职申请相关的钓鱼邮件,发现大量攻击针对软件工程类职位申请(64%),其次是财务类职位(12%)、人力资源类职位(10%)、IT类职位(10%)、产品类职位(2%)和其他类职位(2%)。网络犯罪分子将重点放在软件工程师身上,因为他们的工作流动性较大,且拥有访问关键系统和数据的特权,这使他们成为凭证窃取和网络渗透的主要目标。

该报告还分析了传统安全电子邮件网关(SEG)的失效,网络犯罪分子不断改进其战术,投入时间和资源来开发复杂的攻击,以躲避传统邮件安全检测并渗透到企业网络中。

结语

网络犯罪分子的攻击战术仍在不断演变,人工智能使得网络犯罪分子能够大规模地创建更具个性化、更有针对性、更具规避性的多形态网络钓鱼活动。组织需要采取一种将安全技术防御措施与人为因素风险管理相结合的整体方法:通过利用人工智能构建先进的邮件威胁检测与防御技术;通过常态化安全意识培训和定期钓鱼模拟演练,提升员工识别多形态钓鱼攻击的能力;通过塑造强大的网络安全文化,发挥全体员工的力量,积极上报和阻击可疑的多变体钓鱼攻击。

声明:本文来自超安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。