原文标题:Towards a Comprehensive Understanding of Russian Transit Censorship

原文作者:Aaron Ortwein, Kevin Bock and Dave Levin原文链接:https://www.petsymposium.org/foci/2023/foci-2023-0012.pdf发表平台:FOCI, 2023笔记作者:孙汉林@安全学术圈主编:黄诚@安全学术圈编辑:张贝宁@安全学术圈

1、引言

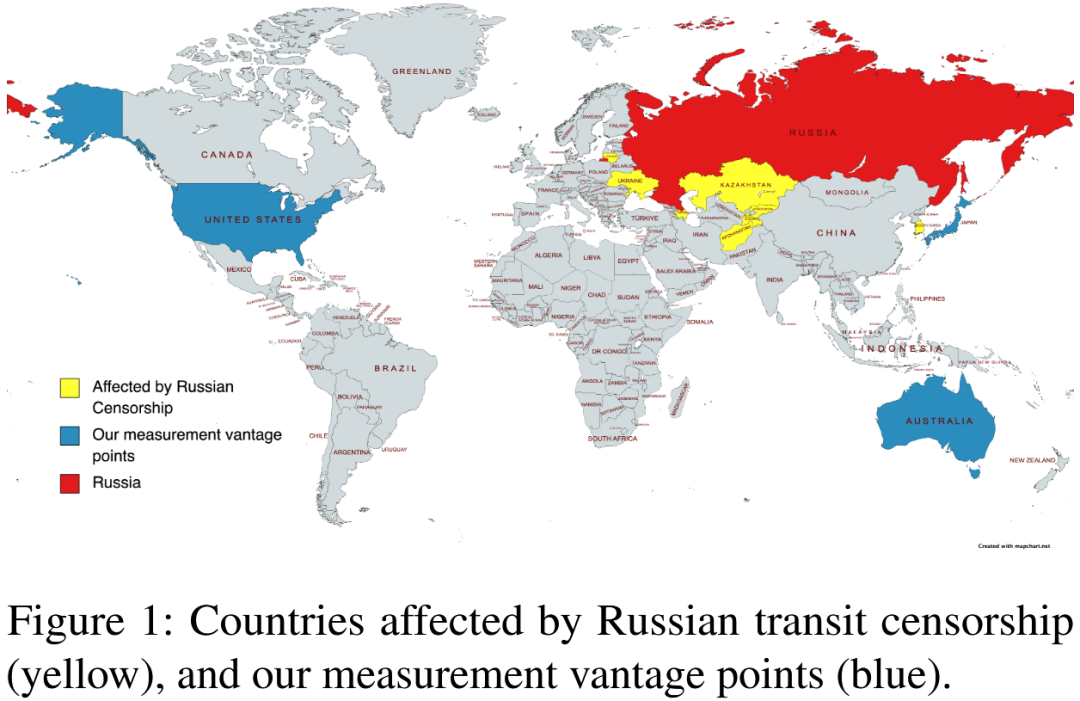

近年来,随着俄罗斯网络审查力度的持续加大,其审查行为不仅限于本国流量,还波及经由其境内中转的跨国流量。尽管已有研究表明俄罗斯上游网络服务商对中亚地区流量造成了一定的影响,但其具体范围和机制仍缺乏系统性分析。本文通过对18个与俄罗斯地理相邻国家的IP地址空间进行主动探测,尝试诱发俄方审查机制的响应。实验证据表明,俄罗斯的审查行为对其中8个国家的部分网络通信产生了一定程度的干扰,且至少涉及6个自治系统(AS)对中转流量实施过滤。研究结果揭示了俄方网络审查的跨境外溢效应,并强调了全球范围内对审查附带性损害问题开展深入研究的必要性。

2、俄罗斯网络审查模型

俄罗斯的网络审查体系在过去十余年中逐步从分散式模型向集中式模式演化。与中国、伊朗等国家不同,俄罗斯最初并不具备对全国网络流量进行统一技术管控的能力,自2012年国家封锁名单制度建立以来,其审查机制主要由Roskomnadzor制定法律框架,各家ISP自主实施封锁策略。因此,不同自治系统(AS)和网络类型在封锁方式、目标及执行效果上存在显著差异。例如,数据中心网络倾向于直接封锁目标IP地址,而住宅ISP则通过DNS污染或DPI技术对含有敏感关键词的流量进行拦截。

然而,随着2019年Sovereign RuNet法文的颁布,俄罗斯引入TSPU设备(由Roskomnadzor统一控制的深度包检测系统),强制各大ISP部署,用于统一实施更强力度的流量管控,如对Twitter限速、屏蔽涉俄乌战争相关内容等。TSPU的应用标志着俄罗斯开始在原有的分散式架构之上构建集中化审查机制,尽管原有的各ISP本地审查系统仍在并行运行。这种混合模式增强了审查系统的一致性与覆盖面,也为中转流量审查提供了技术基础。也正因此,俄罗斯的网络审查系统造成了巨大的附加伤害。

附加伤害(collateral damage)指的是在网络审查过程中,审查机制非预期地封锁了目标以外的网络资源,导致用户无法访问原本应可访问的内容。传统上,此类过度封锁主要影响审查国本国用户,尤其在基于IP地址封锁的策略下,由于内容分发网络(CDN)的广泛使用,多个网站常共享同一IP地址,从而使针对特定目标IP的封锁波及大量无关站点。即使采用基于深度包检测(DPI)的细粒度封锁方案,不严谨的正则匹配规则也可能造成对非目标域名的误伤。附加伤害亦可能扩展至他国用户,尤其当跨国通信在中转过程中受到第三方审查国的过滤干预时。此类情形下,被屏蔽的用户既可能超出预期范围,也可能完全不知情。本文聚焦于识别和量化俄罗斯网络审查体系在中转流量层面对他国用户造成的这类附带性影响。

3、测试方法

3.1 收集封锁界面

本研究聚焦于以注入封锁页面(blockpages)形式实施的中转型审查行为,未涉及通过丢包或TCP连接重置实现的封锁方式,原因在于前者具有明确可归属性:多数俄罗斯ISP返回的封锁页面会引用联邦法律并链接至国家封锁名单,便于与一般服务器错误页区分。相比之下,基于连接丢失的封锁行为难以与网络瞬态故障区分,且路径定位复杂。考虑到俄罗斯审查机制的高度分散性,不同ISP在封锁策略、目标及效果上差异显著,选择可广泛激发封锁响应的测试域名具有一定挑战性。为此,研究使用ZGrab工具完成TCP握手,并向俄罗斯IP地址区间发送带有facebook.com为Host字段的HTTP GET请求;通过匹配OONI与Censored Planet提供的正则表达式识别封锁页面,并借助pyasn模块将目标IP映射至相应自治系统(AS)。结果表明,该方法成功诱发900余个AS返回封锁页面。

3.2 扫描中转审查

本文借助ZMap扫描工具[1],对俄罗斯周边18个国家的全部IP地址空间进行主动探测,以识别其网络流量是否受到俄罗斯中转审查的影响。探测方法为发送一个SYN数据包,紧随其后发送包含facebook.com的HTTP GET请求。由于路径不对称等因素,审查设备通常无法观察到完整的TCP连接,故往往基于部分流量进行判定。为降低路径差异对测量结果的影响,本文选取三个不同位置进行扫描:位于美国大学的服务器,AWS悉尼与东京节点。并由此向目标服务器发送带有facebook.com的HTTP GET请求。若返回的HTTP响应俄罗斯的拦截页面,则将该IP视为被封锁的IP,进而估算在该测量视角下受到传输层审查影响的IP地址规模。

3.3 定位审查设备

为了确定具体负责俄罗斯中转审查的自治系统(AS),本文向共享相同拦截指纹且属于同一聚合网络前缀的随机IP地址发送受限TTL的非法HTTP请求,并结合traceroute结果,通过比较首次触发拦截页面的最小TTL值与对应跳点的AS归属,推断审查设备的位置。然而,该方法面临路径不对称、TTL复写行为及审查设备对traceroute响应缺失等挑战,本文以邻近跳点的AS查询及拦截页面中ISP信息的人工识别为辅助,从而提高AS归属的准确性。

4、实验结果

中转审查的位置:ZMap扫描结果显示,通往阿富汗、阿塞拜疆、吉尔吉斯斯坦、哈萨克斯坦、立陶宛、韩国、塔吉克斯坦和乌克兰的流量中可观测到俄罗斯审查响应,其中仅吉尔吉斯斯坦与哈萨克斯坦在已有的研究中被报道过。与以往不同,本研究未在通往乌兹别克斯坦的网络路径中发现审查行为。不同测量点因路由差异观测结果存在差异,美国节点检测到所有8个国家的审查行为,而悉尼与东京节点仅观察到哈萨克斯坦与乌克兰的审查行为。

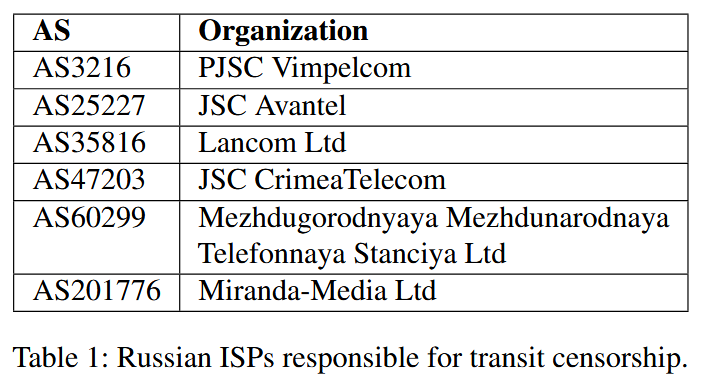

参与审查的AS:本研究发现俄罗斯至少有6个自治系统(AS)参与中转流量的审查过滤,其中4个AS在封锁页面中明确标识了审查ISP。AS60299和AS201776采用俄罗斯VAS Experts公司的商用深度包检测技术。AS3216覆盖国家最多,包括阿富汗、阿塞拜疆、吉尔吉斯斯坦、哈萨克斯坦、立陶宛、韩国、塔吉克斯坦和乌克兰,但受影响的唯一IP地址数量较少,各观测点均未超过1000个IP。悉尼和东京观测点对该AS的审查范围更为有限。AS201776对乌克兰的影响最大,美国和悉尼观测点分别检测到约16,000个受影响IP。乌克兰因近期互联网流量经俄罗斯路由,受到更多AS审查,除上述两者外,还包括AS25227、AS35816和AS47203,其中AS25227影响超过1500个IP,后两者影响较小。此外,东京观测点发现一组约300个IP的封锁页面,虽托管于AS6789,但因路径和TTL异常,暂难准确归属审查AS。

5、总结

本研究表明,俄罗斯审查基础设施所导致的附加伤害比以往研究所揭示的更为广泛。然而,当前结果仍为初步探索,存在两方面局限性:其一,测量范围仅限于可明确识别的封锁页面;其二,所选测量位置数量有限,无法覆盖所有的俄罗斯网络路径。因此,本文观察到的影响仅代表俄罗斯中转审查实际范围的下限。

References

[1] Durumeric, Zakir, Eric Wustrow, and J. Alex Halderman. "{ZMap}: Fast internet-wide scanning and its security applications." 22nd USENIX Security Symposium (USENIX Security 13). 2013.

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。