工作来源

CCS 2025

工作背景

业界普遍认为公开发布有关威胁的各种分析报告,可以迫使攻击者更换新的攻击基础设施与攻击技术,以此可以消耗相应的攻击资源。也有一些研究指出,公开披露并未能真的阻止任何攻击者停止行动,只能让攻击者的攻击手法更加老练。

工作设计

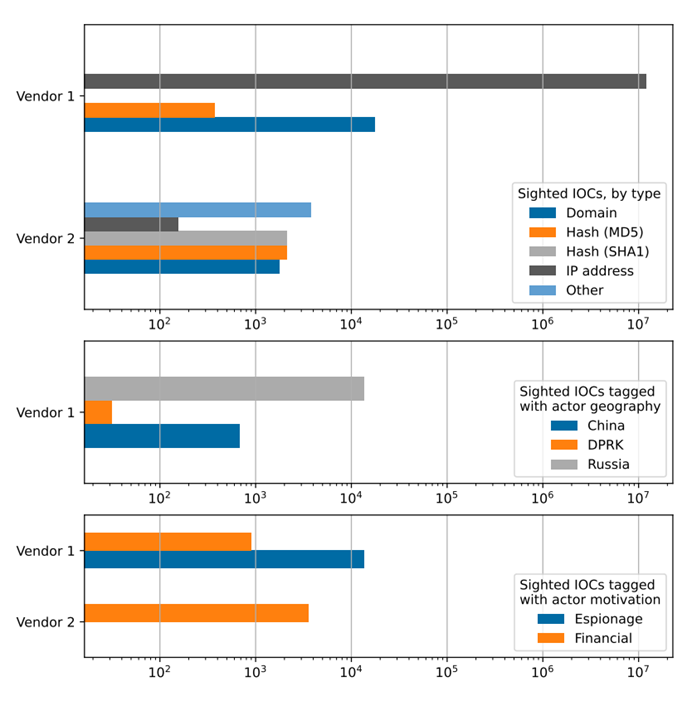

威胁情报行业两家头部公司的可信数据源,一年内一家提供了 1200 万条 IOC(IP、域名与哈希均匀),另一家提供了 2.24 亿条 IOC(基本都是哈希值)。与多个政府网络一年内(2023 年 9 月 13 日至 2024 年 9 月 2 日)的真实网络元数据日志。

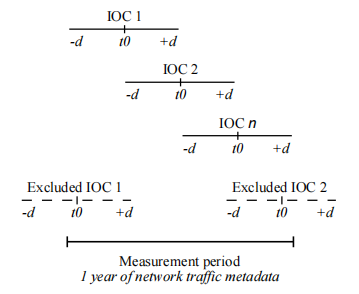

只分析特定窗口期内的 IOC 命中,并且采用三步降噪:① 只使用被厂商标记为“高可信度”IOC ② 排除被 GreyNoise 标记为“良性扫描”的 IOC ③ 只保留最接近发布日期的命中。

工作评估

命中 10.4 亿条日志,如此海量的告警难怪 SOC 分析人员陷入告警疲劳。厂商 1 提供的恶意 IP 是命中数量最多的类别,仅仅 24.8 万个 IP 地址就命中产生了海量的告警。厂商 2 提供的哈希在网络流量日志上命中较少,更适合基于主机的检测方式。

大约 20% 的 IOC 生成了绝大多数命中日志,为了避免将数据集淹没,转为二值化表示。

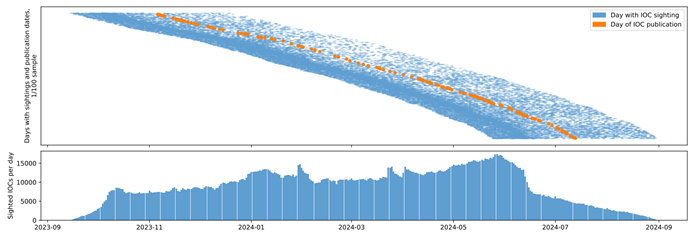

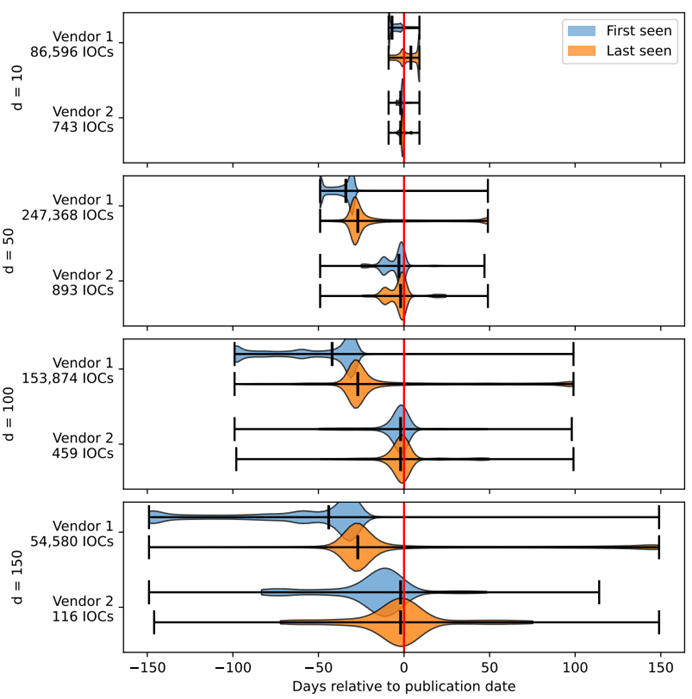

命中的高峰基本都在 IOC 被披露前,这可以理解,因为总是需要分析确认后才能通过威胁情报下发给厂商的用户。

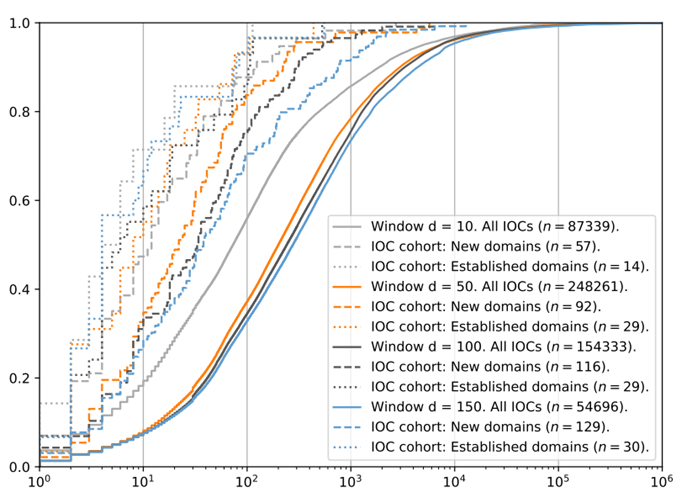

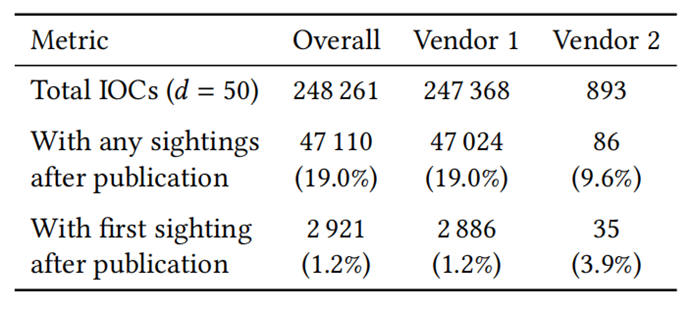

如果想要对攻击者构成成本抬升,在发布 IOC 时起码要是攻击者正在使用的攻击资源。但数据集中只有 19% 的 IOC 符合这个条件,绝大多数 IOC 在下发给客户时可能就已经失效了。也有 1.2% 的 IOC 所有的命中都发生在披露后,这样才为客户提供了最大价值。

厂商 1 披露 IOC 前 30 天是 IOC 命中的高峰,这也表明该厂商的客户在未来将会错过大部分攻击活动,只能通过回溯进行检测。

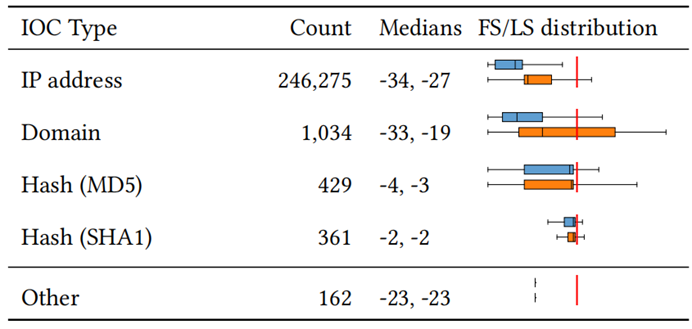

相比 IP 和哈希来说,域名的使用周期会更长。

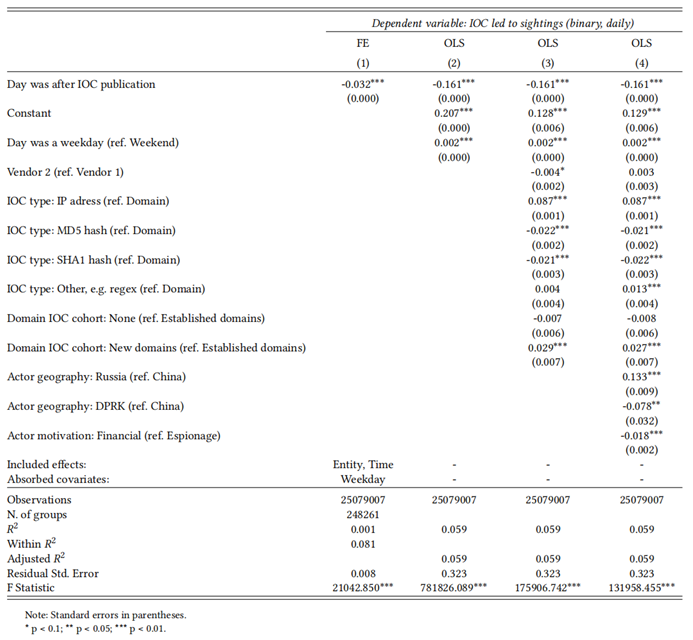

拟合了线性回归模型,相互间的关联关系此处不再赘述。

工作思考

披露威胁是否有效?这可能是毋庸置疑的。但是由于要提供高质量的威胁情报,安全厂商要进行细致和深入的分析,这同时也错失了阻拦的最佳时机。当洪峰已过,披露的 IOC 将要失活,大大地挫伤了威胁情报大展身手的机会。高水平的攻击者可能往往不会被披露 IOC 所吓到,毕竟这些可能只是其攻击基础设施的冰山一角。是不是由于效果不佳,所以导致美国网络司令部在 VirusTotal 上信息共享的频率也下降了呢?

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。