实景导航时,看着箭头悬浮在路口上空

AI 自动翻译外语,字幕实时显示在眼前

一句“确认支付”,眼镜替你完成扫码转账

——越来越多原本属于手机的功能,正在悄悄迁移到这副眼镜上。

今年走红的智能眼镜,把摄像头放在用户视线的延长线上,把导航、翻译、拍照和支付等功能,全部收束至“镜片”中一块几乎看不见的光波导屏幕里。

对普通用户来说,这意味着更酷的导航、更自然的翻译和更顺手的拍照;对攻击者来说,则可能是一条直通你视野、隐私甚至钱包的快捷通道——甚至可以“通过你的眼睛看世界”。

智能眼镜并不是一个全新的概念。早在 Google Glass 刚刚面世时,就曾作为 GEEKPWN 2014 的项目接受挑战。十多年后,当智能眼镜带着 AI 加持的功能再度掀起浪潮时,作为“压舱石”的安全能力,能否支撑起这些已经绑定导航、摄像头和支付入口的设备,不在浪涌中翻船?

在刚刚结束的 GEEKCON 2025 上,选手通过短暂的物理接触,利用未知漏洞在两分钟内获取了某品牌智能眼镜的完全控制,并实现了远程静默实时监控等功能,将潜在的隐私与财产安全的风险,具象地展示在了舞台中央。

在本篇攻防速写中,DARKNAVY 团队将从攻击面梳理、摄像头隐私安全及财产安全三个维度,分享对 Rokid Glasses 智能眼镜 的安全探索。

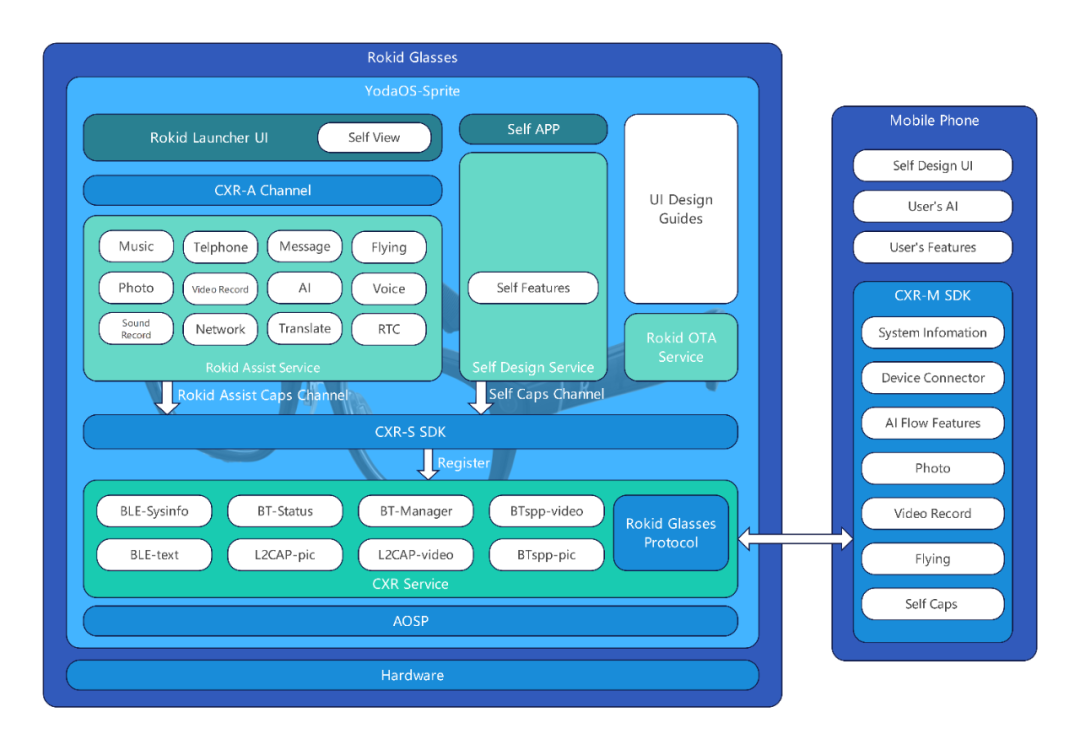

技术架构及攻击面概览

摄像头、麦克风与扬声器,让智能眼镜可以便捷记录眼前画面,像蓝牙耳机一样播放音乐、随时接听电话。与常见智能眼镜相比,Rokid Glasses 的显著差异在于:其在透明镜片中集成了两块光波导显示屏,在不遮挡视线的前提下提供图像显示能力。

得益于光波导显示屏与高通 AR1 GEN1 芯片,Rokid Glasses 有足够的算力运行 Android 系统,并在其之上构建更丰富的 AR 生态。使之成为更便捷的虚实融合入口,支持虚实融合导航、实时翻译显示、扫码支付,甚至安装第三方应用。

出于续航考虑,部分 AI 相关功能被迁移至手机端 APP 及云端处理,眼镜通过蓝牙连接将数据传输至手机 APP 处理。仅在传输照片、进行 OTA 升级等需要高速数据传输的场景下,眼镜才会短时开启 Wi‑Fi。

Rokid Glasses 技术架构[1]

Rokid Glasses 出于功耗和硬件等因素考量,尚不支持 SIM、eSIM,目前的软件生态仍以离线应用及依托手机 APP 中继的联网应用为主,整体较依赖手机侧的蓝牙通信链路。因此,其攻击面主要集中在以下几个方面:

物理攻击面:设备上保留的调试接口/测试引脚,攻击者通过直接接触及拆机可能获取特殊权限。

配套的手机 APP 及其通信链路:眼镜侧通常暴露的无线攻击面仅有与手机的蓝牙连接,而手机上的恶意应用可能攻击眼镜配套的手机 APP,滥用手机与眼镜之间的通信链路。

眼镜端 Android 系统及 OEM 应用:运行在智能眼镜上的厂商自研 Android 应用,是眼镜本体的核心逻辑所在。一旦攻击者通过蓝牙、Wi‑Fi 等方式与眼镜建立连接,便可以在这些组件中寻找软件漏洞并发起攻击。

眼镜端三方应用:智能眼镜允许第三方应用的安装,且智能眼镜上的 Android 系统显示及控制远不如手机端 Android 完善,对三方应用的隔离与管控可能成为攻击者的突破口。

三方应用将GBA游戏移植至眼镜上[2]

摄像头隐私安全

摄像头是智能眼镜感知物理世界的主要入口,眼镜上得天独厚的位置,使其几乎成为用户的“第三只眼”,极大便利用户记录眼前画面。

然而,无论是对于摄像头前的被拍摄者,还是佩戴智能眼镜的用户,这种能力都引入了新的隐私安全问题。

拍摄指示灯

摄像头在工作时,被拍摄者是否应当享有知情权?

例如,韩国在售的手机被要求在拍照时发出超过 65 分贝的提示音。

对智能眼镜而言,拍摄指示灯承担了类似职责——向面前的人明确提示眼镜正在拍摄,从而在一定程度上保障被拍摄者的知情权。

然而,市面上已经出现通过黑色遮光贴、黑色胶带等方式遮挡指示灯的“灰黑产”手段,试图绕过指示灯,实现静默偷拍。

Meta 眼镜拍摄时指示灯闪烁(左),贴上黑色遮光贴后(右)

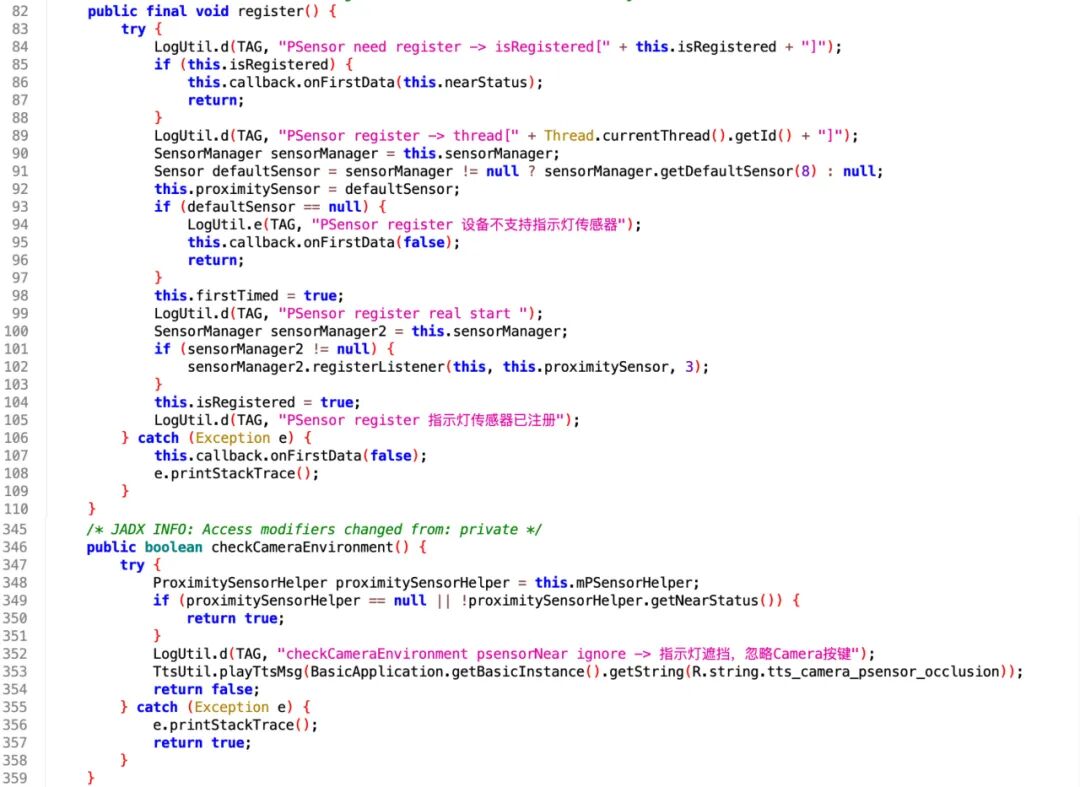

针对这一问题,部分厂商为眼镜设计了遮挡检测机制,通过在指示灯附近增加环境光传感器,判断指示灯前是否存在物理遮挡。

Rokid Glasses 检测指示灯是否被遮挡

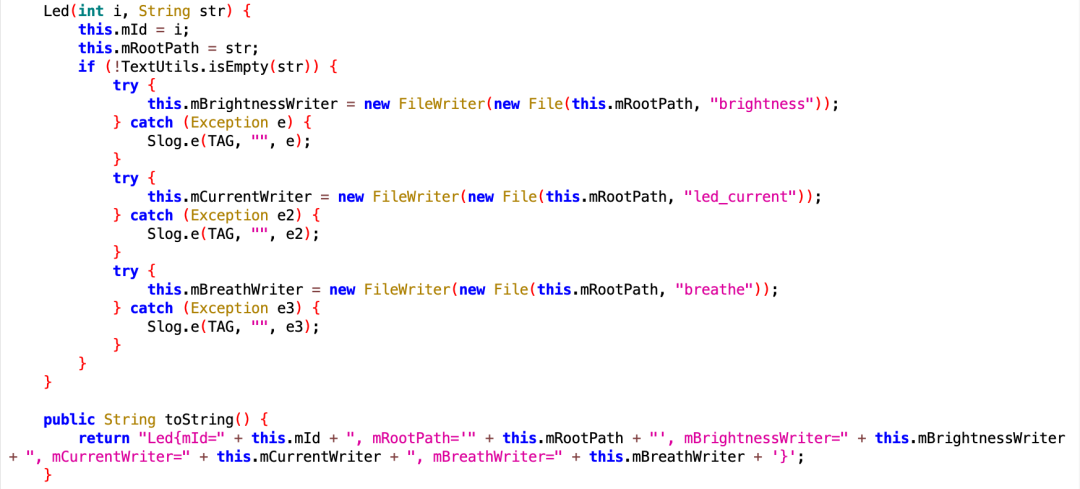

但与手机闪光灯类似,拍摄指示灯最终仍由眼镜中的软件控制。在 Rokid 智能眼镜中,其由 system 应用统一管理,一般应用无法直接控制指示灯状态。然而,一旦攻击者获取系统控制权,便可以绕过这一限制,自由控制指示灯的开关,实现静默偷拍。

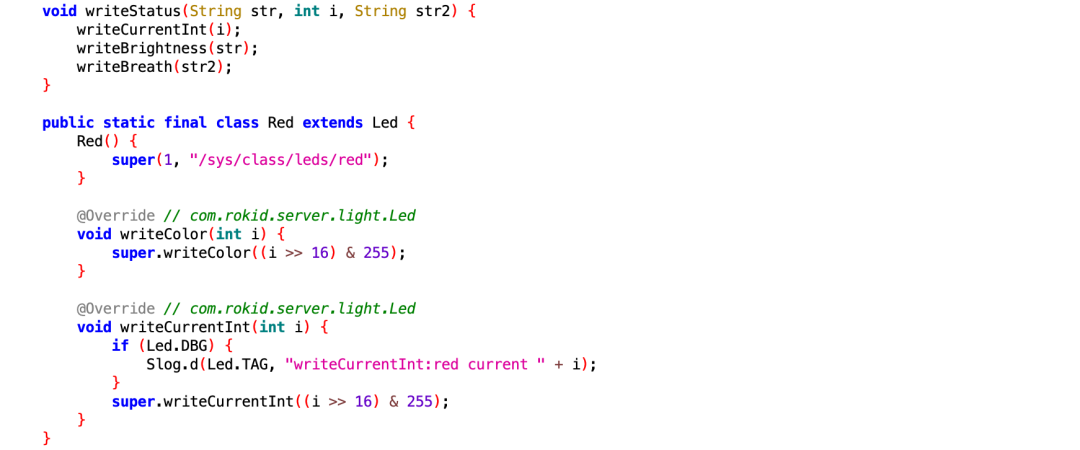

Rokid Glasses 智能眼镜中设置灯光为不同状态的代码逻辑

Rokid Glasses 智能眼镜中设置灯光为不同状态的代码逻辑

摄像头

与此同时,如果安全性不足,智能眼镜的摄像头同样会对佩戴者自身的隐私构成风险。攻击者可以借助这一得天独厚的视角,通过眼镜摄像头实现对用户的实时监控。

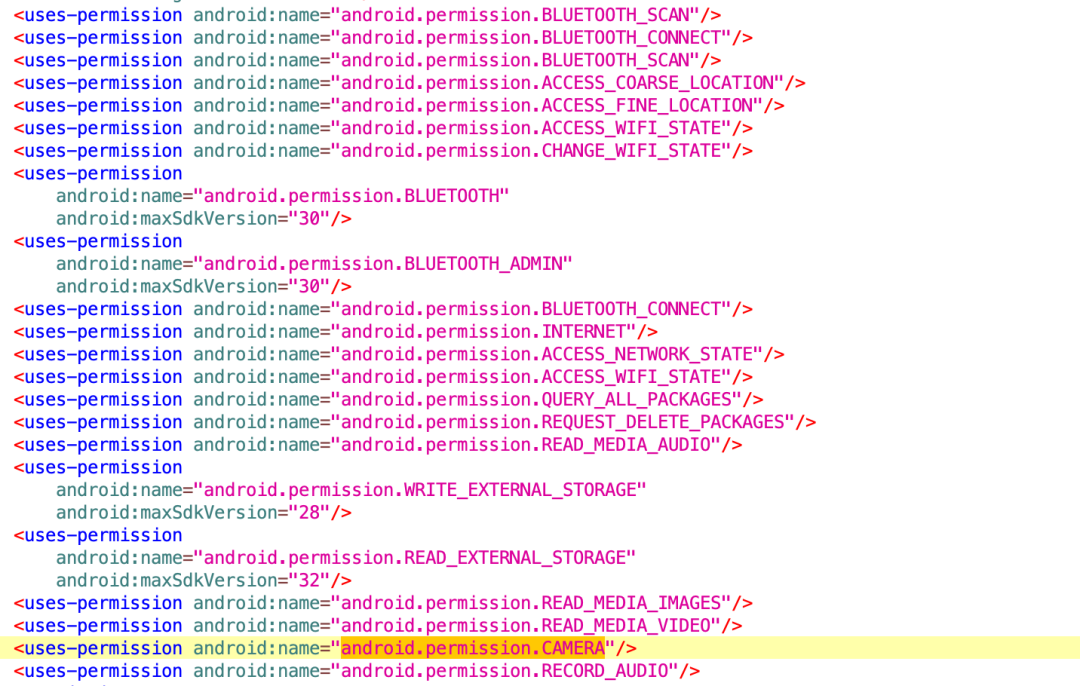

在 Rokid 智能眼镜上,由于其基于 Android 系统,对摄像头的访问控制与 Android 设备类似:应用需在 AndroidManifest.xml 中声明相机权限,方可访问摄像头。

但在该智能眼镜上,三方应用申请的权限均会静默授予,而用户无法拒绝APP的权限。一旦攻击者滥用权限或利用漏洞进行权限提升,便可以绕过应用层权限约束,远程获取实时视频流。

Rokid 智能眼镜三方 APP 所使用的权限

利用漏洞实现对眼镜完全控制,并获取摄像头数据

财产安全

作为智能眼镜的热门应用场景之一,“看一下支付”功能,使用户可以直接通过眼镜识别眼前的二维码,完成便捷付款,而无需掏出手机。

然而,引入支付能力后,智能眼镜与传统移动支付之间的最大差异在于认证方式。移动支付通常依赖 PIN 码、人脸、指纹等方式完成机主认证,这些机制往往部署在 TEE 等安全隔离环境中,攻击者即使攻破 Android 系统,也难以直接危及财产安全。

而在智能眼镜上,受交互方式限制,PIN 码、人脸、指纹等传统认证手段难以直接使用。目前主流 AR/XR 设备更多采用声纹识别、虹膜识别等方式完成身份认证。

通过虹膜认证进行身份认证及支付

相较之下,虹膜认证需要额外硬件支持,对智能眼镜的硬件设计提出更高要求;因此,利用已有麦克风实现声纹支付,往往成为更现实、成本更低的选择。

Rokid Glasses中的“看一下支付”功能,便是通过麦克风采集用户“确认支付”的语音,并进行声纹匹配,从而核验转账支付过程中的机主身份。

一旦攻击者成功控制智能眼镜,便可在后台持续采集用户语音。随后,攻击者可以对录制的语音进行剪辑、重放,甚至结合 AIGC 技术合成伪造声纹,以绕过基于声音的身份验证机制,从而对用户隐私和财产安全构成严重威胁。

以下视频展示了我们利用 Rokid Glasses 中的漏洞获取了眼镜的完全控制权,进而监听麦克风窃取用户声纹,并实现在用户无任何操作的情况下静默转账至攻击者账户。(自10月开始我们多次尝试联系厂商负责任披露漏洞,至今未获回应)

参 考:

[1] https://ar.rokid.com/sdk?lang=zh

[2] https://mp.weixin.qq.com/s/rVdyy3TSztKnhkB6qXh-wA

声明:本文来自DARKNAVY,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。