前情回顾·AI威胁态势

安全内参2月3日消息,安全厂商SentinelOne和Censys发现,一个覆盖17.5万台暴露Ollama主机的AI基础设施正在运行,而这些主机普遍缺乏服务提供商通常部署的安全防护机制和监控措施。

全球17.5万台Ollama主机暴露过,其中2.3万台长期在线

在为期293天的研究期间,两家安全公司对130个国家和4032个网络自治系统(AS)累计进行了723万次观测,结果显示,总计发现的17.5万台暴露Ollama主机中,大部分活动来源于2.3万台主机。

SentinelOne表示,大约一半被识别的主机具备执行代码、访问API并与外部系统交互的能力。

这家网络安全公司解释称,少量短暂存在的主机却贡献了所观察到的大部分活动。具体来看,13%的主机在100次以上的观测中出现,却几乎产生了76%的活动量。

SentinelOne指出:“相对而言,仅被观测到1次的主机占独立主机总数的36%,但对总观测量的贡献不足1%。”

SentinelOne表示,那些在观测中持续出现的主机“能够为其运营者持续提供效用,因此对对手而言,是最具吸引力、也最容易接近的目标”。

从基础设施分布来看,这家网络安全公司指出,56%的主机位于固定接入的电信网络中,其中包括消费级互联网运营商。

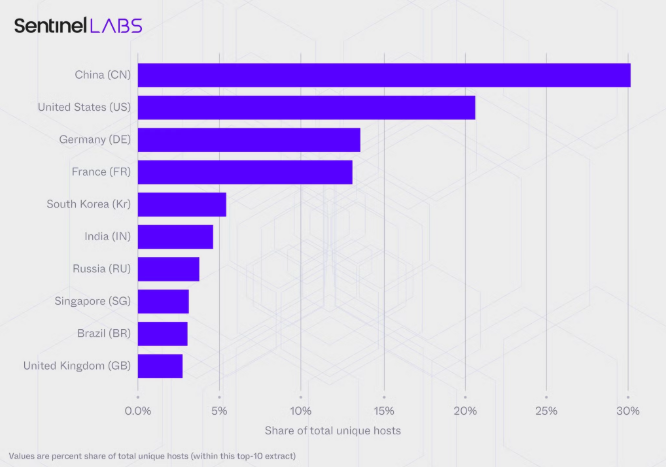

在地理分布方面,中国的主机数量占比最高,约为30%,其次是美国,略高于20%。在美国境内,弗吉尼亚州的主机数量占美国主机总数的18%。

SentinelOne表示,尽管观测到的行为显示存在多模型部署,但Llama AI模型最为常见,其次依次为Qwen2、Gemma2、Qwen3和Nomic-Bert。

这家网络安全公司还发现,至少有201台主机正在运行明确移除了安全防护机制的提示模板。

新一代AI“肉鸡”网络正在成形

SentinelOne表示,这些暴露的主机在无需授权、监控或计费控制的情况下即可被访问,并且攻击者能够以零边际成本对其进行恶意滥用。

SentinelOne指出:“受害者承担了电力账单和基础设施成本,而攻击者却直接获得生成的输出。对于需要规模化运作的场景,例如垃圾信息生成、钓鱼内容制作或虚假信息宣传活动而言,这构成了显著的运营优势。”

与此同时,这些缺乏防护的模型还可能通过提示注入方式被滥用。由于缺乏身份验证和安全机制,在信息检索过程中,AI会顺从攻击者的请求。

位于住宅和电信网络中的主机可能被用于清洗恶意流量,而具备视觉能力的主机则可能通过图像实现间接提示注入,并被进一步规模化利用。

SentinelOne指出:“据我们评估,暴露的Ollama生态系统代表了一种公共计算基底的早期形态:这是一层分布广泛、管理不均、仅部分可归属的AI基础设施,但在特定层级和地点上又具备足够的持久性,从而形成一种可被衡量的现象。”

Pillar Security发布的一份最新报告展示了一名威胁行为者如何在“奇异集市行动”(Operation Bizarre Bazaar)中劫持30多个大模型,并利用它们完成变现。

参考资料:securityweek.com

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。