2019年9月21日,第九期清流派安全沙龙在京成功举行,本次讨论的议题包含“资产管理”与“漏洞管理架构”,其中漏洞管理交由瓜子二手车的王峰协助提供思维脑图,为此给峰哥一个特写~~~

一、漏洞管理架构

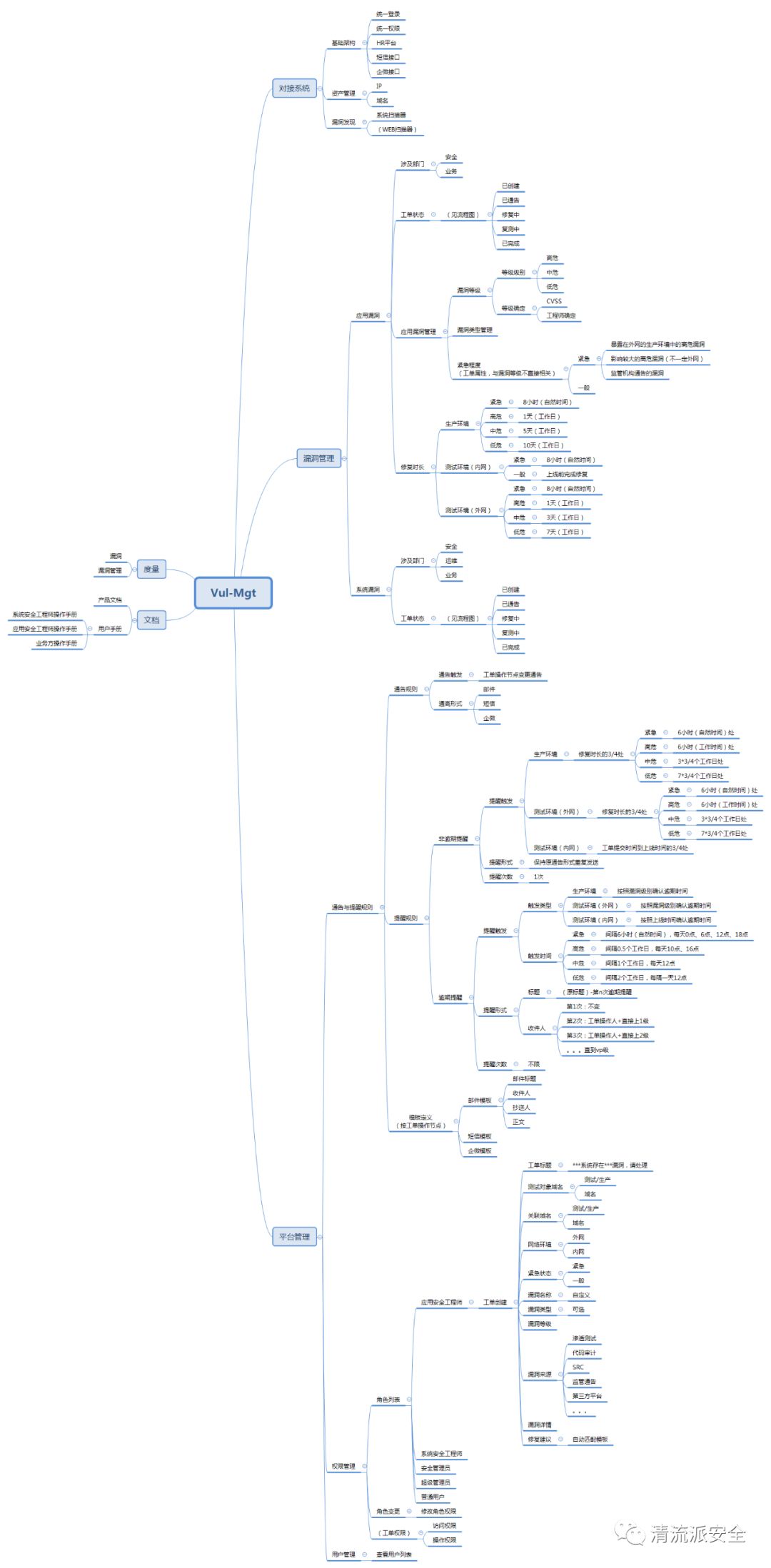

峰哥的漏洞管理架构中垂直维度包含了:系统对接、漏洞管理、平台管理,横向维度还包含了漏洞度量、相关文档、漏洞统计等。

第一块讲到系统对接中提到了与应用系统、资产管理系统、以及漏洞发现系统的接口对接,例如商业扫描器的结果可以通过API的形式直接对接到漏洞管理系统中,进而对漏洞来源进行“标识”。而漏洞管理的流程基本通过漏洞工单的形式进行流转,具体流转角色可自定义,峰哥也给出了示例。

第二块讲到将漏洞管理划分为应用漏洞与系统漏洞管理,其中系统漏洞主要是优先修复高危、原理扫描的结果,而漏洞管理的另一方面还包含里补丁管理,部分系统或应用补丁可以同时修复多个漏洞。另外王峰将漏洞等级与紧急程度做了拆分,原因在于某些第三方或特殊时期特殊单位提出的漏洞虽然可能为低危漏洞,但由于提出的机构为监管机构,依然需要将其列为紧急状态。

第三部分讲述了漏洞管理平台自身的设计,主要目的还是解放人力,其中包含了通告规则、提醒规则(逾期提醒、非逾期提醒)、模板定义。提醒规则里面依据了漏洞级别,依据不同漏洞级别规定相应的修复时长要求。在此提到了“应用安全工程师”的价值问题,包括了内部发现漏洞与SRC提交漏洞的对比情况、挖掘趋势,以及尽可能客观的评价内部应用安全工程师的价值点。

最后还分享了横向的漏洞度量方法,该平台的整个产品设计文档、用户文档的核心内容,其中值得一提的是“漏洞修复率”的计算方式,参考了人力资源管理中的“人员离职率”,以下为王峰提供的思维脑图:

二、资产管理

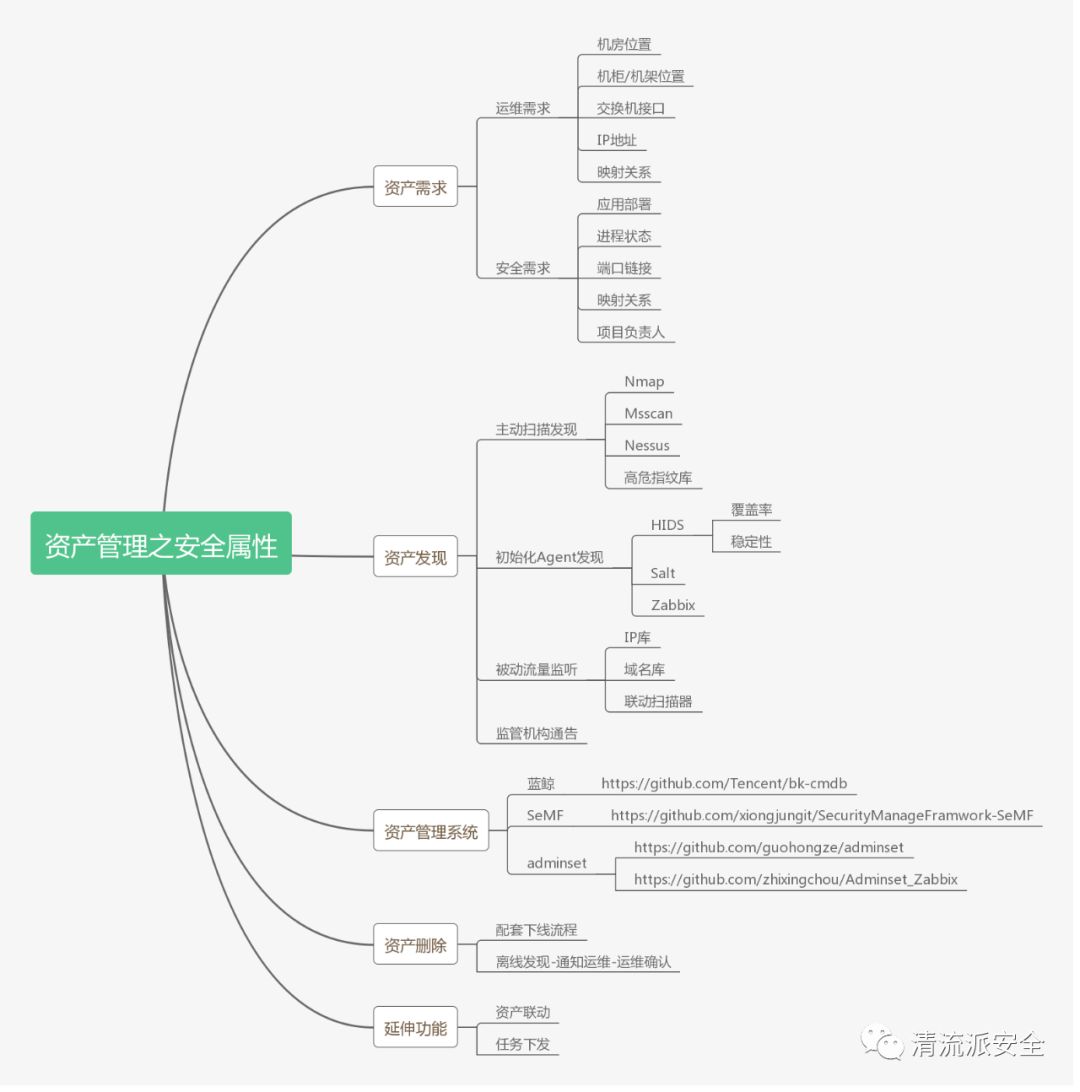

提到资产管理是一个非常头疼的问题,笔者接下来一年的工作也是将资产管理贯彻,其中按照落地执行顺序来讲分为几个阶段:资产需求整理、资产发现、资产管理系统、资产闭环删除。

其中资产需求整理包含了不仅仅是安全的需求也包括运维、IT、网络等方面需求,在这简单罗列一下如内外网IP、程序进程、监听端口、映射关系、部署应用、负责人信息等,前期进行充足的调研很有必要。

其次是令人头疼的资产发现方式,在实现的技术上有几种方式包括:主动扫描发现(nmap、nessus等,也有朋友提到了建立自己的高危指纹库)、初始化Agent形式(要考虑覆盖率与稳定性)、流量监听方式,同时也有朋友提到了可能会来自第三方通报(自己没发现却被监管发现并通报着实很丢人)。

当然一个合适的资产管理系统还是必要的,笔者做了简单整理,排名用的比较靠前的主要包括腾讯蓝鲸(https://github.com/Tencent/bk-cmdb)、SeMF(https://github.com/xiongjungit/SecurityManageFramwork-SeMF)、adminset(https://github.com/guohongze/adminset、https://github.com/zhixingchou/Adminset_Zabbix)

最后比较头疼的是资产的回收与删除,最佳方式当然是能创建相应配套的下线流程,如果比较困难,前期可以通过离线检测告警——通知运维——确认下线的流程来临时弥补,等后期流程完善再做闭环,同时笔者之前听朋友演讲时聊到目前很多CMDB系统还依旧当做一个数据库去查询使用,更多的系统联动仍然有待开发,更多的探索还值得深挖。

最后感谢参与与奉献的同学:瓜子王峰、移动陈、金山云(内部安全)娜、比特大陆峰、理想汽车敏、奇安信(内部安全)鑫、兵器陈、瑞安魏&符、墨、正保晨。

声明:本文来自清流派安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。