【引言】时隔4年,SANS再次发布了一份安全事件响应(Incident Respone,简称IR)的调研报告——《2023年事件响应调查报告》。4年间,发生了很多事情,疫情首当其冲。那么,相隔4年,网络安全的事件响应发生了什么变化呢?这份报告或许能够给我们带来一些启示。虽然距离报告发布又已经过去了半年,但笔者依然认为这份报告具有较高的参考价值。注意,以下内容不是对SANS报告的原文翻译,而是基于笔者的理解和关注点撰写的解读和感想。文中红色标记为重点信息。

【正文】

概述

2023年9月,SANS发布了《2023年事件响应调查报》。报告显示,事件响应领域发生了很多积极变化,包括:

组织在遏制和修复方面效率更高、效果更好;

组织正在改进自动化工作,以修复事件;

组织正在将IR整合进SOC,成为SOC的一部分;

组织正更频繁地对自己的IR流程进行例行评估。

同时,还有一些问题需要重点关注,包括:

员工的招聘和保留问题;

根据恶意软件的影响性(尤其是勒索和钓鱼带来的影响)重新评估响应流程

响应时长

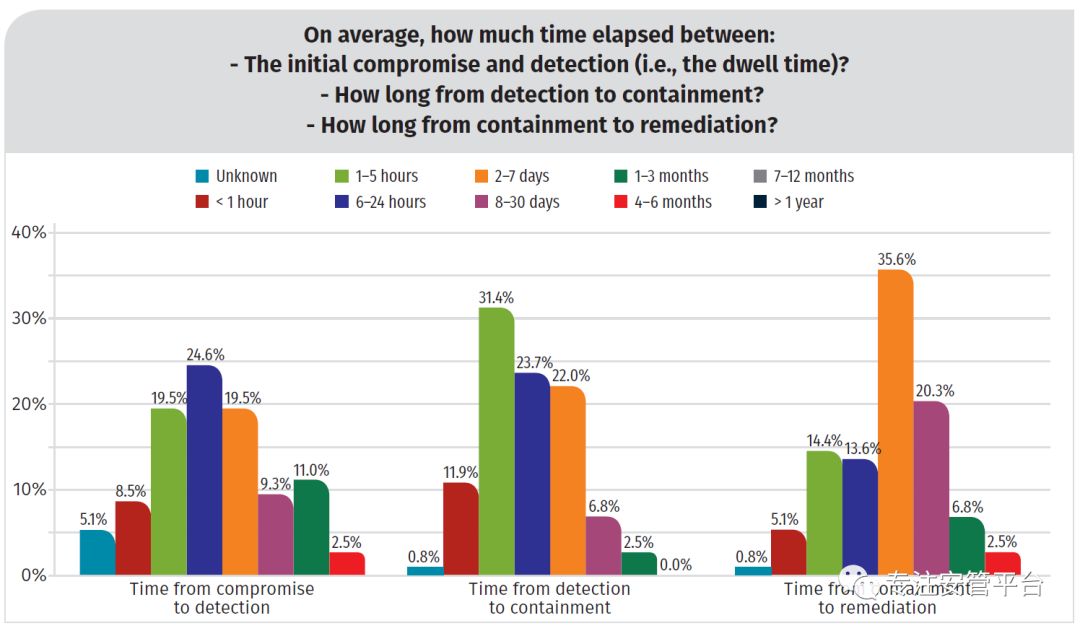

报告继续对IR的三个响应时长指标进行了调查,这三个指标分别是:从失陷到检出的时长(也称dwell time驻留时间)、从检出到遏制的时长,以及从遏制到修复的时长。

对比一下2019年的调查结果:

可以发现,2023年,超过一半(53%)的受访者表示能够在5小时之内检测到安全事件,大幅高于2019年的水平(28%)。同时,53%的受访者能够在5小时内完成遏制,而在1天内完成遏制的受访者比例超过了四分之三(75.7%)。此外,在1天内完成修复的受访者比例也在64%。这表明,现在组织的IR水平显著提升了。

笔者发现,对比两次调查,可以发现2023年超长的检测/遏制/修复的受访者比例升高了。如果我们断定组织IR水平普遍提升这个前提,那么导致这个比例升高的原因要么是部分组织的IR水平出现了两级分化,要么是当前的高级威胁更为复杂。

此外,SANS表示,安全事件导致泄露的比例有所下降。以下是事件与泄露的概念区分。泄露是一种特殊的事件。

泄漏事件的攻击手段

报告显示,在全球范围内,针对云的攻击成为主流。18%的受访企业表示,其75%至100%的事件发生在云环境中。

对于攻击手段,跟以往的排序基本类似。恶意软件感染依然是首要攻击手段。变化之处在于:1)BEC(商业电子邮件失陷,主要指邮件钓鱼攻击)大幅增加,占比达到42%;2)勒索软件也大幅增长,占比20%。SANS表示,近年来勒索软件的兴起表明了一种不断变化的格局,这促使组织优先考虑恶意软件对其运营的影响。

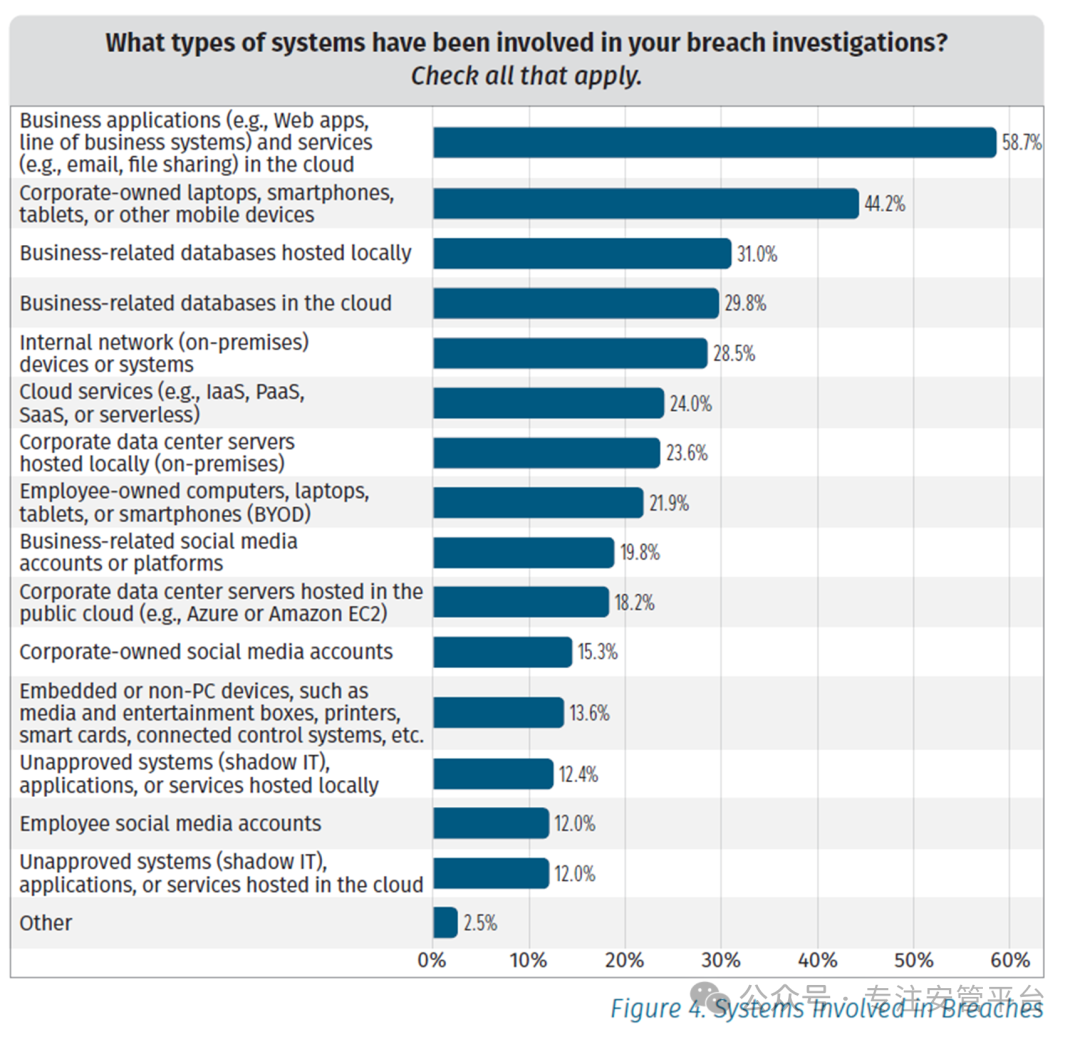

泄露事件涉及的系统(来源)

如下图所示。

可以发现,云端业务应用程序(例如,Web应用程序、业务线系统)和服务(例如,电子邮件、文件共享),以及企业拥有的笔记本电脑、智能手机、平板电脑或其他移动设备导致的数据泄露的比例分别为59%和44%,位居前二。SANS表示,与2019年的72%和71%相比,这两个类别呈现下降趋势。同时,各组织在遏制未经批准或未经授权的系统方面取得了显著进展。与2019年调查相比,各类别的下降趋势很明显。几年来,未经批准的系统(影子IT)、应用程序或托管在云中的服务引发的泄露事件数量减少了6%。

已经响应过的安全事件再次发生的问题

SANS报告指出,43%的受访者表示他们再次遭受过同一威胁行为体采取相同或者类似TTP引发的安全事件,并且高于2019年的调研比例,但没有给出具体原因。笔者估计,原因在于组织在完成一次事件响应后,没有做好复盘工作,也没有及时将每次事件响应后得到的攻击者TTP信息纳入自身的威胁防护体系中。笔者建议国内的从业者们也好好测算一下这个数据。

事件影响性分析时用到的安全工具和能力

2023年的调查结果显示,比例最高的首选工具是EDR,占比60%,其次是SIEM(52%)、IDP/UTM/FW告警(50%),以及日志分析(48%)。而在2019年,前四名排序是IDP/UTM/FW告警、SIEM、日志分析、服务台接收,EDR仅排名第六。可以发现,经过4年的发展,EDR已经确立了其作为首要威胁检测能力的地位。不过,2023年报告没有给出NDR的排名。

IR预算

调研表明,大部分的知道预算情况的受访者表示IR预算占整个安全预算的比重在30%以内。同时,未来12个月,IR预算呈增长之势,表明组织对IR的日益重视。

IR和SOC的关系

首先,笔者必须指出,在北美地区,由于SOC和IR的发展历史相对比较久远,逐步形成了两个独立的团队,近些年又出现了合并的趋势。因此SANS经常做IR和SOC关系的调研。对于国内而言,基本没有这个问题。

如上图所示,有三分一的受访者表示IR已经完全成为SOC的一部分(也就是检测、检测与响应一体化了),有四分之一的受访者表示IR位于SOC领导之下但是相对独立的团队,还有近四分之一的受访者表示IR和SOC团队是独立运作的。相较于2019年的调研,IR与SOC整合的大势符合SANS的预期。

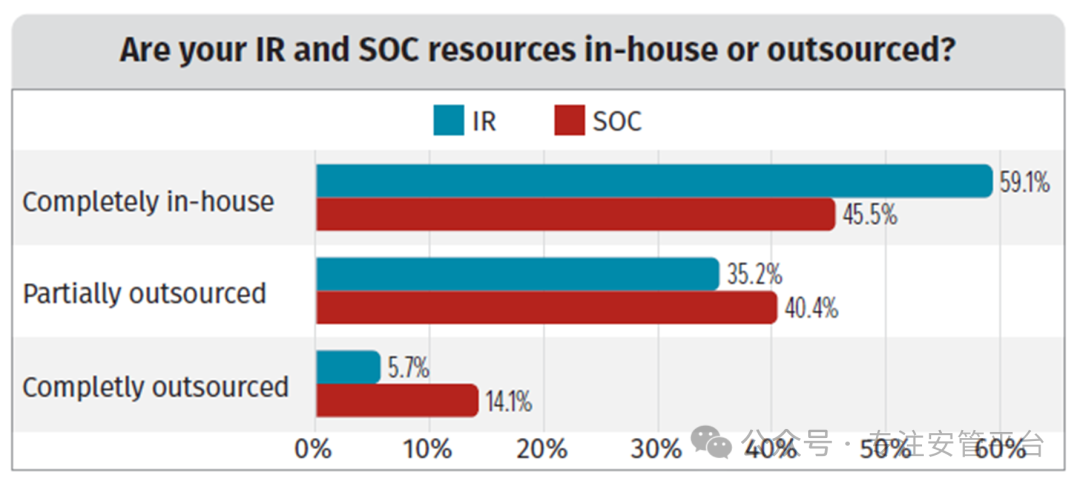

下图则展示了IR和SOC各自的外包程度。

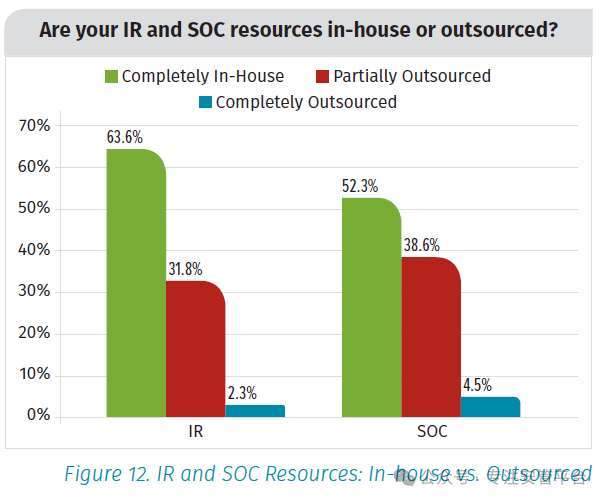

对比2019年的数据,如下:

可以发现,IR维持自身内部团队运行的趋势较为显著,而SOC则开始转向依靠内外部混合团队运行。

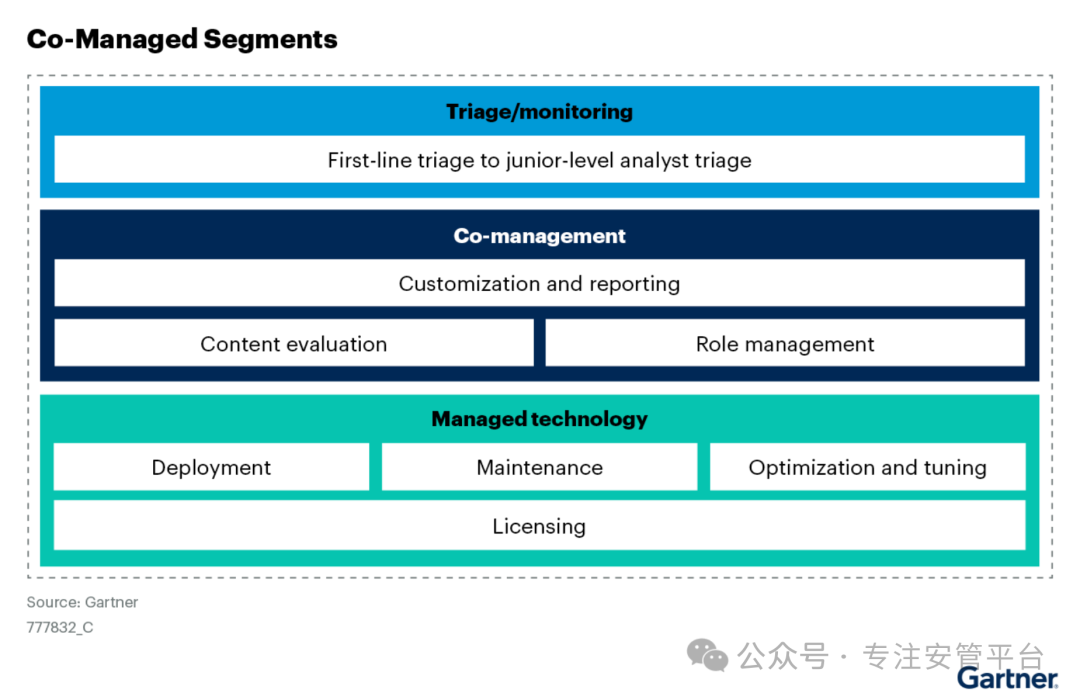

笔者认为,这个调研结果符合SANS和Gartner的预期。正如Gartner所言,未来的SOC运行内外部混合团队是大势所趋,IR则以自身内部团队为主,而传统SOC和IR流程的分水岭主要在事件分诊(研判)。也就是说,外部团队可以协助组织做事件研判,并将研判后的事件信息发给内部团队,事件响应(包括调查和处置)工作还主要由内部团队来承担。

展开来看,当下流行的Co-Managed(共管)安全检测与响应服务(Gartner最新称呼为Co-mananged Security Monitoring Services,包括市面上所谓的Managed SIEM, Managed XDR, managed EDR等)在D&R领域的内外部团队分工界面也是初级的事件分诊。

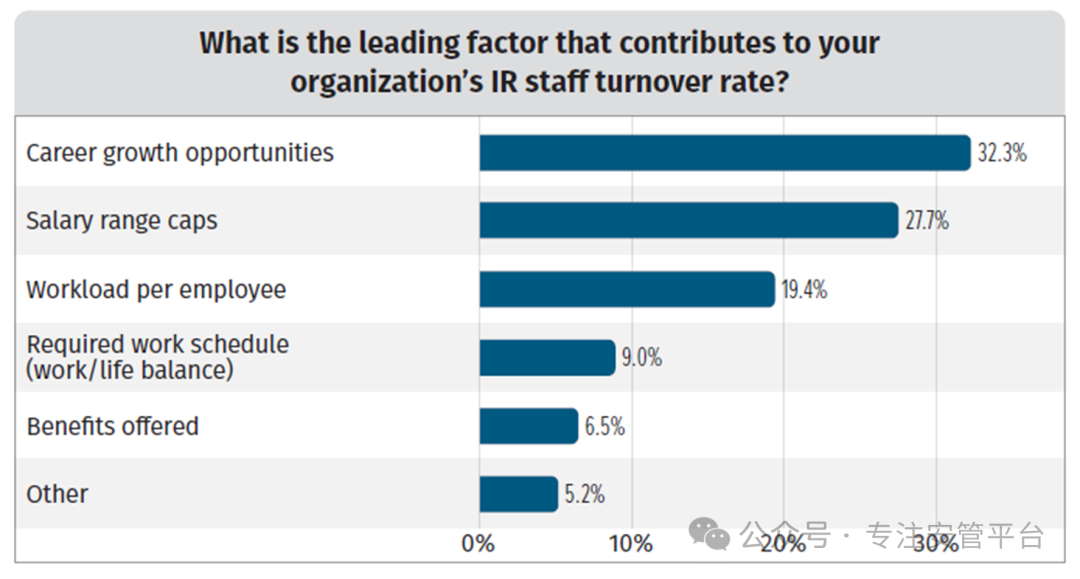

人才流动的原因

SANS报告显示,导致组织人才流动(流失)的主要原因是职业发展机会和薪资待遇,工作负担重排第三,如下图所示。

对于如何减轻工作负担,自动化可以发挥一定作用。但如何消除最大的职业发展机会问题,笔者认为,需要进行系统性思考,可能解决之道在于颠覆现有的安全运行组织和流程,并制定新的岗位职责书。对于这个议题,笔者打算将来进行专题阐述,因为这是一个颠覆现有安全运行体系的话题 。

。

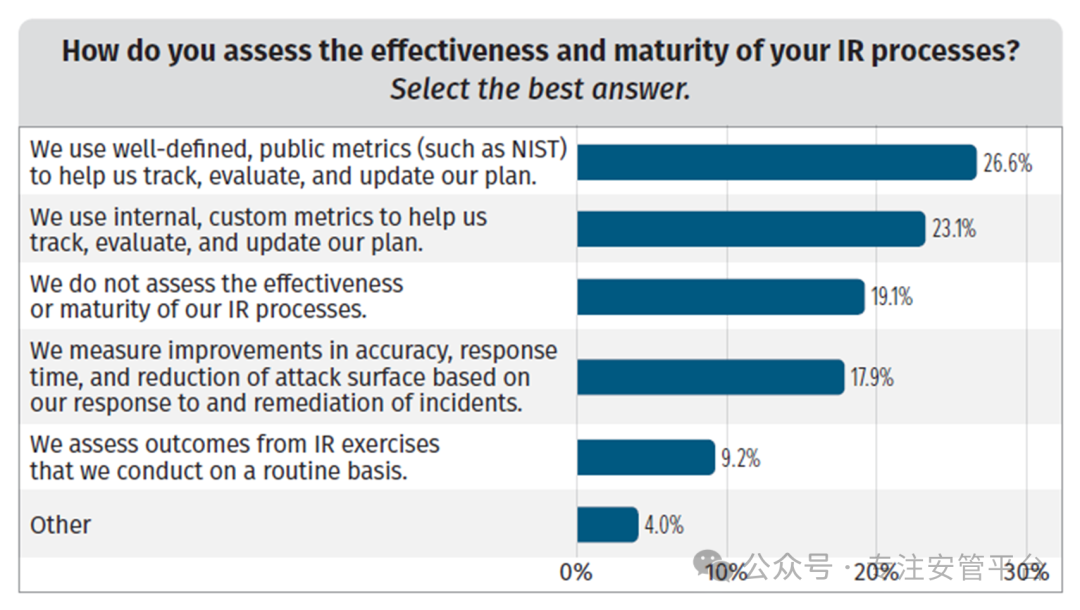

IR流程有效性和成熟度的评估

SANS认为,对IR流程的有效性和成熟度进行持续评估和改进十分重要。而调研结果显示,组织在这方面相较于2019年有显著进步。

2023年的调研显示,不做评估的受访者比例仅为19.1%。

阻碍IR的主要障碍

SANS表示,尽管缺乏预算仍然是组织面临的最大挑战之一,但人员短缺和流程定义不明确并不是一个问题。必须看到有关其他领域挑战的答复有所增加。例如,与 2019 年相比,更多的受访者强调了与处理各种技术堆栈(如物联网、云和 OT)相关的各种问题。此外,受访者认为修复是一场斗争,彻底修复事件的能力和响应事件所需的时间是主要挑战。

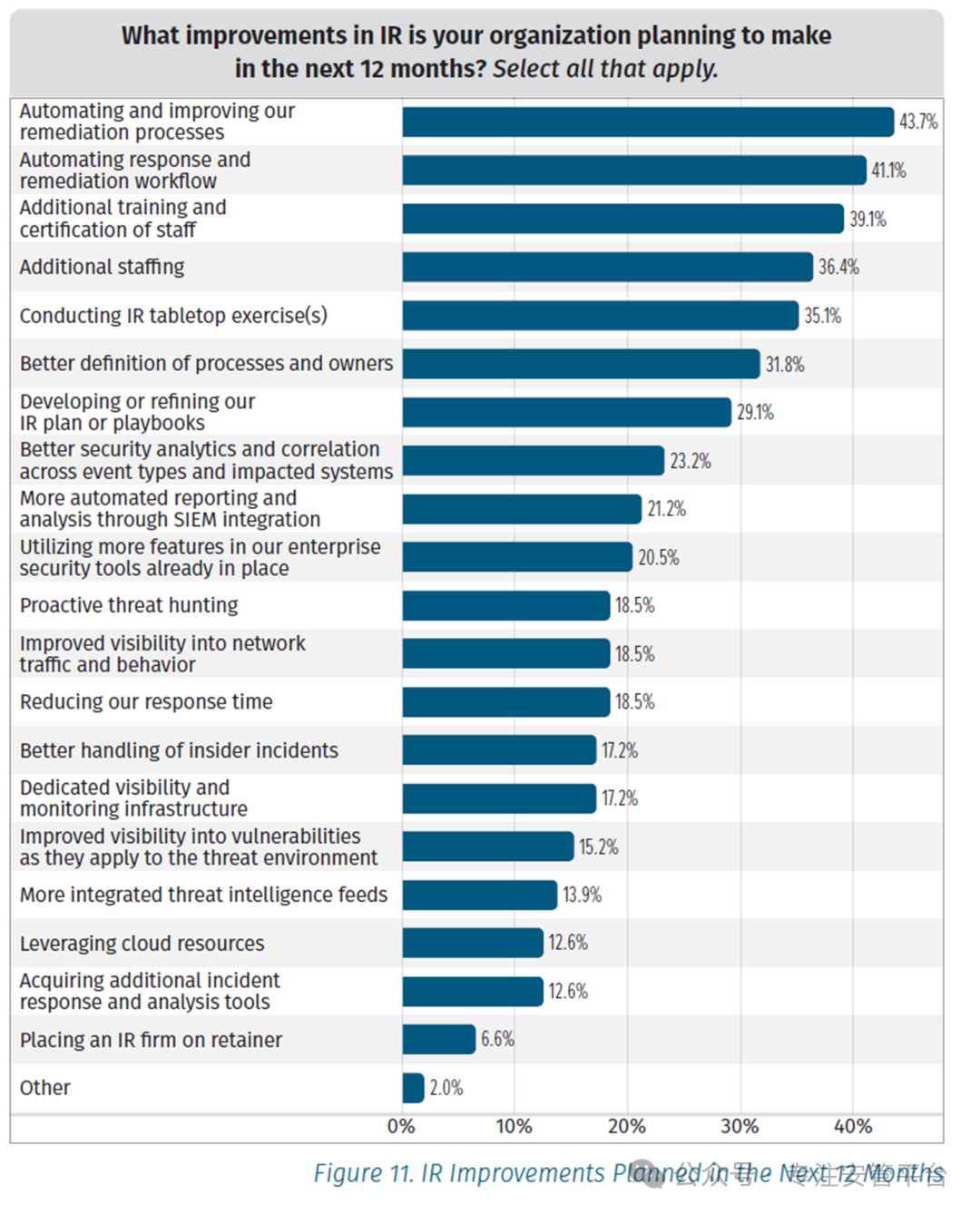

未来12个月的IR改进计划

如下图所示。

SANS表示,加强自动化与雇佣更多的员工稳定保持在计划的优先事项清单中。

IR自动化的主要障碍

鉴于自动化对于IR的重要性,SANS专门就IR自动化推进的障碍进行了调研。

调查表明,除了我们可以预料到的时间、资源、预算、流程等障碍之外,有一个客观障碍凸显,值得我们关注,那就是SOAR。SANS在报告中写道:“这可能表明组织已经超越了内部挑战,却发现市场没有提供他们认为适合其组织需求的解决方案。为了改变这种状况,市场需要发展,而不是组织。随着对自动化的日益关注和安全技术能力的提高,希望市场将在未来几年内适应以填补这一空白。”

也就是说,用户已经认可了SOAR这类产品的价值,但对SOAR产品应用到组织内部的成熟度表达了不满。笔者认为,这种成熟度一方面是厂商的原因,另一方面也跟组织自身相关。正如报告中未来12个月计划中所显示的,一方面需要组织设计自动化的流程(process),另一方面需要组织将这个自动化的流程变成SOAR剧本(workflow)。总之,需要产品和业务的紧密协作。对于SOAR产品厂商而言,不仅要提供一个简便易用,支持低代码剧本开发的工具平台,还需要具备协助客户进行流程设计和剧本开发的服务能力。

总结

最后,SANS写道:

数据显示,IR取得了显著进步,但也发现了很多可以进步的机会,尤其是在面对持续演进的威胁时。

在遏制和修复阶段,事件响应的进展是显而易见的,同时,事件检测效果更好,响应时间更快。尽管组织决心努力简化IR 流程,但数据表明,组织需要持续保持警惕,尤其是针对在同一个威胁行为体反复以类似TTP发动攻击的情况下。

证据采集和恶意软件分析能力证明了一个更强大的集成SIEM和EDR功能的必要性。

对IR过程的评估遵循了积极的路径,仅较少的组织忽略了进行这些评估。尽管如此,调查也揭示了各种障碍,如不同的技术栈和有效的修复措施的挑战。

各组织继续对改进表示强烈兴趣,特别是在自动化和增加工作人员方面。然而,数据表明,需要克服外部障碍,特别是关于SOAR市场的成熟度。组织要想进一步发展,市场必须不断发展,以提供必要的解决方案。从人员增加的角度来看,组织需要从自身吸取经验教训,以了解如何吸引并留住人才。

从本质上讲,2023年事件响应调查凸显了已经取得的进展,也指出了仍然面临的挑战。我们可以为取得的进步感到自豪,但我们决不能固步自封。随着网络安全形势的不断发展,我们也必须坚持努力。从过去的事件中吸取的教训和从这次调查中收集到的见解,无疑将指导我们走向一个更加安全的未来。通过集成先进的工具,改进我们的证据采集,不断评估我们的流程,并采用自动化,我们将继续提高我们的应变能力,以应对不断变化的网络威胁。

【参考资料】

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。