基本信息

原文标题: HackSynth: LLM Agent and Evaluation Framework for Autonomous Penetration Testing

原文作者: Lajos Muzsai, David Imolai, András Lukács

作者单位: AI Research Group, Institute of Mathematics, Eötvös Loránd University

关键词: 网络安全自动化、自动化渗透测试代理、大语言模型(LLM)、基准测试、Capture The Flag(CTF)挑战

原文链接: https://arxiv.org/pdf/2412.01778

开源代码: https://github.com/aielte-research/HackSynth

论文要点

论文简介:HackSynth是一种基于大语言模型(LLM)的全自动渗透测试代理,采用“计划模块”和“摘要模块”的双模块架构,实现命令生成、反馈解析和任务迭代。为评估其性能,作者设计了基于PicoCTF和OverTheWire的两个标准化基准测试集,涵盖200个不同难度和领域的挑战。实验结果表明,HackSynth在性能和智能化方面优于现有工具,展现了LLM在网络安全任务中的巨大潜力。

研究目的:随着网络攻击手段日益复杂,传统手工渗透测试逐渐显现效率和扩展性不足的问题。虽然自动化工具如Nessus和OpenVAS在漏洞检测方面有所突破,但它们在复杂场景中的适应性仍有限。LLM的发展为实现自主、智能的渗透测试提供了新可能。HackSynth旨在解决现有工具对人工依赖的局限性,通过标准化基准测试框架探索完全自主渗透测试代理的潜力。

研究贡献

1. HackSynth代理:提出了一种可完全独立执行CTF挑战的自主渗透测试代理。

2. 标准化基准测试:基于PicoCTF和OverTheWire平台设计公开可用的评估框架。

3. 安全与可靠性评估:深入分析系统参数与行为模式,提出安全部署建议。

引言

网络威胁的增长促使自动化渗透测试成为应对规模化需求的关键方向。然而,现有工具缺乏灵活性和智能性,难以应对复杂任务。LLM的加入为网络安全领域带来了新可能性,但多数工具仍依赖人工干预,限制了其适用性。HackSynth通过模块化架构,结合命令生成与反馈总结,实现了完全自主渗透测试,为网络安全自动化奠定了基础。

研究背景

网络攻击的复杂性和频率不断提升,传统人工渗透测试成本高昂且耗时长。现有自动化工具如Nessus、Snyk和OpenVAS在检测已知漏洞方面表现出色,但在应对新型和复杂攻击场景时显得力不从心。近年来,LLM技术的崛起为自动化渗透测试注入新活力,已在漏洞检测、恶意软件分析和代码生成等领域展现优势。然而,当前基于LLM的渗透测试工具如PentestGPT和AutoAttacker大多仍需人工操作,难以实现完全自主。

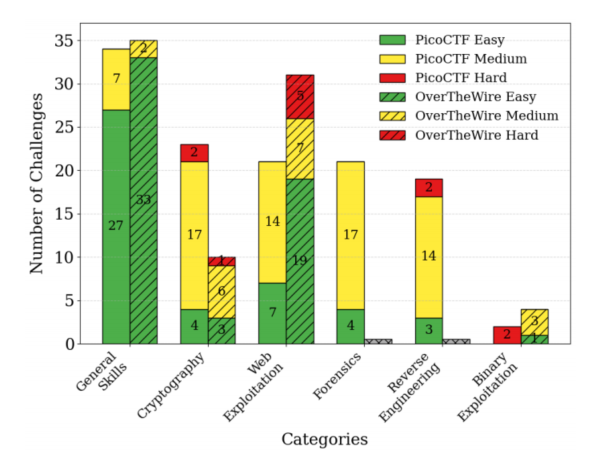

CTF挑战作为网络安全教育和技能测试的重要形式,涵盖了Web漏洞利用、密码学、逆向工程等多种任务类型。HackSynth通过结合LLM的理解与生成能力,构建了一个能够独立完成任务的自主代理。同时,基于PicoCTF和OverTheWire平台开发的标准化基准测试,为评估自动化渗透测试工具提供了统一框架。

研究方法

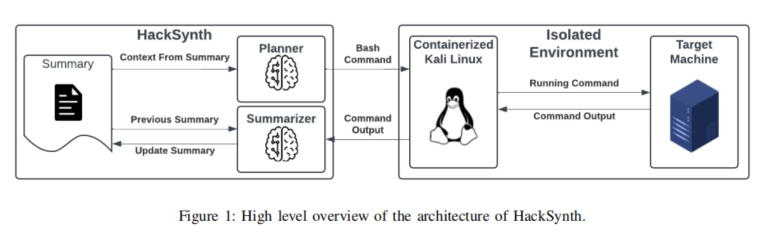

HackSynth采用模块化架构,包括“计划模块”和“摘要模块”。计划模块基于任务状态生成命令,并在容器化的Kali Linux环境中执行,保障系统安全。执行结果由摘要模块过滤和总结,为后续命令生成提供优化反馈。整个流程循环迭代,直至任务完成或达到预设限制。

计划模块通过动态摘要保持上下文一致性,生成最优命令;摘要模块则负责精炼反馈,避免信息冗余。作者还调整了观察窗口大小、生成温度和top-p值等参数以优化性能。此外,HackSynth结合两个标准化基准测试,涵盖200个任务,评估其在多种网络安全领域的表现。

实验结果

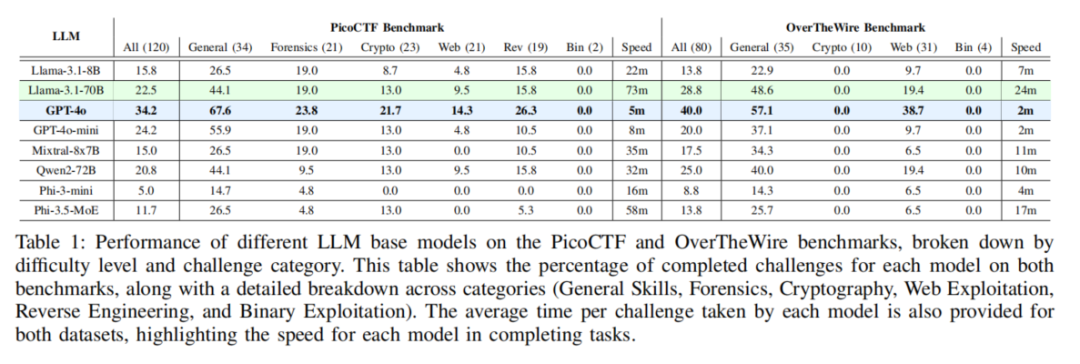

HackSynth在PicoCTF和OverTheWire基准测试中的表现突出,分别完成41和32个任务,表现优于多个现有工具。调整观察窗口大小、温度参数和top-p值显著影响性能,其中250字符的观察窗口和温度值0.8-1之间的设置实现了结果的多样性与可靠性的平衡。GPT-4o作为底层模型表现最优,在任务解决率和响应速度上均表现突出。

实验还发现,HackSynth在复杂任务中的适应性和稳定性较强,但性能仍依赖底层模型能力。整体结果表明,HackSynth在实现完全自主渗透测试方面具备巨大潜力。

HackSynth行为分析

HackSynth展现了独特的自主解题能力。例如,在修复代码或解析文件时,能灵活利用工具如autopep8或pdftotext替代交互式操作。然而,其行为也暴露了潜在风险,例如错误生成目标IP地址或重复尝试低效策略。为此,系统通过容器隔离与网络白名单限制,降低了潜在破坏性操作的风险。这些行为分析为进一步优化HackSynth提供了重要参考。

论文结论

HackSynth通过模块化设计与标准化基准测试,为自主渗透测试工具的研究提供了新方向。其在多样化任务中的优异表现证明了LLM在网络安全中的潜力。未来研究将致力于扩展基准测试、提升系统性能和强化安全保障,进一步推动网络安全自动化的发展。

声明:本文来自安全极客,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。