作者简介

周成胜

中国信息通信研究院安全研究所高级工程师,长期从事网络安全、大数据、人工智能等领域相关研究工作。

赵勋

通信作者。中国信息通信研究院安全研究所工程师,长期从事网络安全、密码技术、大数据、人工智能等领域相关研究工作。

田慧蓉

中国信息通信研究院安全研究所高级工程师,长期从事网络安全、工业互联网安全等领域相关研究工作。

论文引用格式:

周成胜, 赵勋, 田慧蓉. 基于生成式人工智能的网络安全主动防御技术[J]. 信息通信技术与政策, 2025, 51(1): 25-32.

基于生成式人工智能的网络安全主动防御技术

周成胜 赵勋 田慧蓉

(中国信息通信研究院安全研究所,北京 100191)

摘要:基于生成式人工智能,对策略-保护-检测-响应(Policy-Protection-Detection-Response,PPDR)安全模型展开研究,有效依托生成式人工智能模型的入侵检测、防火墙、蜜罐技术、网络漏洞扫描等先进技术,进而构建出具有科学性、系统性的网络安全动态防御模型。该模型表现出较强的主动防御功能,能够对网络安全的动态性、主动性特征进行全方位展示。整个生成式人工智能模型防护体系在依托诱骗系统、入侵检测系统、防火墙所进行的联动协同作用下发生较大的改变,实现了由静态向动态的转化,防火墙的动机性也随之有较大幅度的提升,同时网络整体防护能力达到较高水平。

关键词:网络安全;主动防御技术;人工智能;PPDR模型;生成式

0 引言

随着计算机网络技术发展越来越快,在应用过程中网络安全问题也逐渐突出[1]。网络间攻击、防御斗争也不断被重视,发展计算机网络安全防护技术变得尤为重要[2]。为有效抵御外部攻击,确保网络安全,研究者们致力于研究各种网络安全模型,以期解决网络安全问题[3-5]。当前,于动态网络安全而言,单一的网络安全技术以及传统静态网络安全模型已不能满足管理需要[6]。虽然网络入侵检测技术具有实时入侵检测和提供相应防护手段的重要作用,对传统网络安全防御技术的不足之处能够予以相应的弥补,但是从其功能来看仍有一定局限性,不能有效控制攻击,甚至自身遭受攻击的可能性较高。对于日渐复杂的攻击方式和手段,急需一种主动的网络安全动态防御模型[7]。因此,本文基于生成式策略-保护-检测-响应(Policy-Protection-Detection-Response,PPDR)安全模型,对人工智能的网络安全主动防御技术进行了研究。

1 PPDR安全模型相关概念

1.1 风险分析

风险分析是对信息系统易受攻击脆弱性、威胁发生可能性进行分析,在该过程中可以较为准确地对影响以及损失情况作出估计,包括风险的预测、确认和评估。风险预测是指在风险出现时,对其所造成的间接和直接的损失作出预报;风险确认是对信息系统中潜在的风险进行识别和归类;风险评估是当风险对网络体系造成冲击时,对具有重要意义的风险进行判定,通过对风险的分析,可以判定其实际运行状况。生成式人工智能需要对海量数据进行学习和建模,随着数据规模的增大,可能会导致其受到的攻击范围增大,进而出现数据泄露的风险。在筛选了海量信息后,生成式人工智能为用户提供最终信息,给出标准化内容,但是无法对生成内容的准确性和真实性进行判断,这会造成生成式人工智能有大量虚假信息产生,进而对人们行为、思维产生误导。

1.2 安全策略

PPDR安全模型所涵盖的内容十分丰富,而核心内容是安全策略。PPDR安全模型在有效依托风险分析结果的同时,还要与总体方针、战略有机结合,进而对于网络安全作出决定;在实施安全方案阶段则需要信息系统利用安全策略检测、防护、响应、恢复等方面的功能。

1.3 安全防护

在正常情况下,信息系统是在有效依托防火墙技术的基础上实现安全防护功能,具体来说涵盖了加密、访问控制等具体内容[8],以上防护手段可划归为静态防御技术的范畴,以能够有效抵御大多数黑客的攻击为主要功能,进而使黑客入侵的难度增大。把多种方式综合利用起来,令信息系统的保护力度增强,最大限度地保障系统的机密性、可用性、可控性、完整性、不可否认性等。将安装防火墙、构建科学完善的操作系统以及引入虚拟专用网等手段进行统筹后,可以实现更好的防御效果。在数据分析和自主学习能力的基础上,生成式人工智能技术可以对信息安全进行快速检测、识别和处置,对于解决信息安全的威胁有着重要意义。生成式人工智能技术通过对已知的恶意代码特征、软硬件代码、攻击模式、已知的漏洞样本、系统配置、协议等信息进行自动的人工智能分析,可以对未知的恶意代码进行归类和鉴别,并找出未发布漏洞、每日漏洞等潜在的安全隐患和未知威胁;利用深度学习、机器学习等算法,生成式人工智能技术还可以实现软件漏洞的自动修补,并对软件中存在的问题进行修正,从而提升软件的安全性能。

1.4 安全检测

在整个网络安全主动防御系统中,检测是不可缺少的组成部分。通过检测技术,网络安全主动防御系统能够迅速对网络攻击作出有效识别并及时作出反馈和处理。检测技术涵盖了较为丰富的内容,例如网络实时监控、入侵检测、网络安全扫描等技术。动态响应则是在检测的基础上进行的,是落实安全策略的有效工具。为及时掌握网络是否存在新弱点与漏洞、是否受到威胁及网络攻击等问题,需要综合使用动态性能监控、入侵诱骗和检测、扫描整个网络等手段对检测到的问题进行及时响应和循环反馈。

1.5 响应与恢复

动态网络安全是在响应和恢复的保障下实现的。若发现系统漏洞以及外部攻击等问题,要立即作出响应,可以采取电子邮件、声音等方式来予以反馈,与此同时,对于受攻击的信息采取软件和系统升级等措施使其在短时间内恢复。因此,在检测到网络攻击后需要及时对其采取有效阻断的处理方式,并对其来源进行准确定位,同时要迅速完成取证和反击等操作。在采取阻断处理的同时还要与其他技术有机结合,使网络检测系统能够与防火墙建立起联系,有效阻止网络攻击[9]。还要注意的是,在实施引诱网络攻击的过程中,对于应用网络攻击诱骗、网络僚机等技术予以系统性利用,使其对假目标发起攻击。对于攻击流量进行客观和系统的分析后,确定攻击源,有效依托网络攻击特征信息完成对网络攻击的电子取证,使系统能够在短时间内摆脱攻击,恢复正常,从而降低网络攻击造成的损失。生成式人工智能通过对安全行为的智能化监测,实现对网络安全的智能监测,对网络流量异常的识别,制定自适应的防御策略;通过对攻击的研究和预警,实现对安全事故的自动反应探测,对网络安全风险的有效评估、预测、防御和预警。

1.6 安全认证

本文以安全认证作为PPDR安全模型的安全基础,所应用的数字证书基于公钥基础设施进行设置并完成安全认证,其认证功能主要体现在系统不同组成部分的安全通信以及互联等方面。PPDR安全模型在有机结合网络安全动态性特征之后,其功能性显著增强,能够更加及时和准确地预测、分析、评估网络安全风险,并针对不同的风险制定出有效的解决控制方案。通过对加密技术的应用可以实现保护系统安全性的目标,在对入侵诱骗和检测技术、漏洞扫描技术进行综合利用后可以及时、准确地查找和判断系统中的潜在安全问题,在此基础上系统迅速作出响应,使系统防护逐渐完成由静态向动态的转换。

2 网络安全动态防御模型设计

2.1 设计思想

本文提出了一种基于文本的自动计算方法,该方法能够有效解决文本的可解释性、隐私保护、鲁棒性、透明性和数据泄露等问题,确保可靠、安全提供服务。对网络安全动态防御模型内部结构进行分析后可以发现,管理控制模块是其核心部分。管理控制模块与入侵检测机制“蜜罐”有机结合后,表现出较强的功能性,可以更精确地提前估计潜在的网络攻击。在初期阶段,通过入侵检测模块来获得攻击,并通过自动抽取的方法来判断出入侵的规律,然后将发现的疑似攻击和链接引入到被控制的“蜜网”中。其次,对攻击者进行全方位分析,对其动机以及所使用的技术展开研究,在作出属于攻击的判断后要立即对入侵行为特征进行提取操作,同时还要将所获取的特征传输并存储于规则库。由管理控制中心向防火墙发出对其规则库进行更新和调整的命令,使防火墙、入侵检测、“蜜罐”之间实现联动响应,能够主动进行网络防护等操作,使网络安全性得到最大限度的保障。

2.2 模型体系结构设计

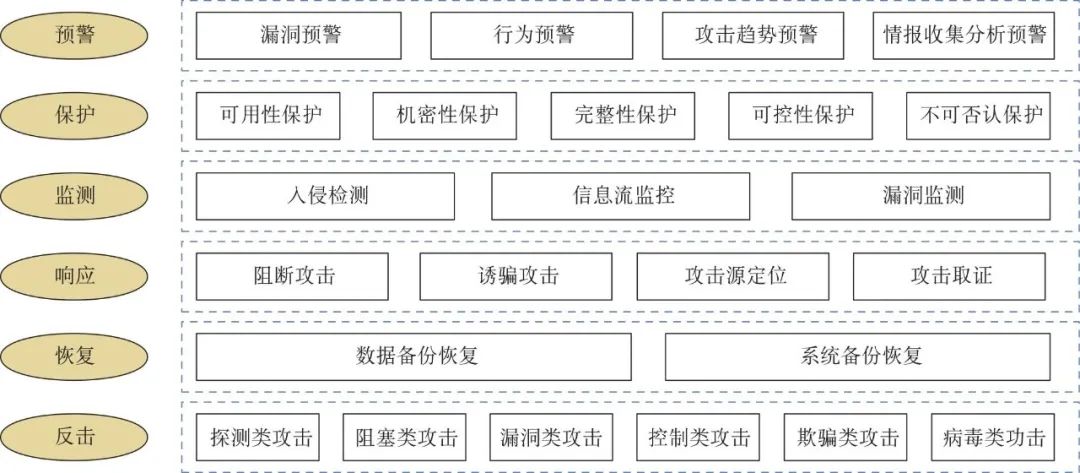

从不同角度进行深入研究后,如图1所示,本文已确定网络安全动态防御模型体系结构包括预警、保护、监测、响应、恢复、反击,不同模块功能是需要将硬件、软件、网络设备等方式综合运用后实现的。在有效依据自身功能与特点的基础上,对于该体系的内部架构进行确定,该模型主要由入侵检测、管理控制、入侵诱骗、重定向等不同的模块以及防火墙共同组成。

图1 模型体系结构

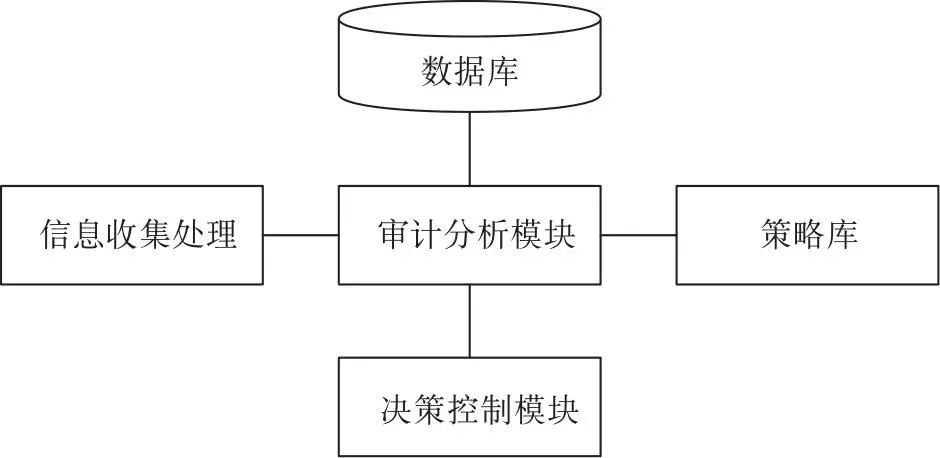

2.2.1 管理控制模块

在该模型中,管理控制作为其核心部分,对于入侵诱骗与检测两大模块所获取的信息进行收集与处理,并进行有效的审计分析,进而获取策略库;在与策略库规则有机结合后,在决策控制模块的作用下将控制信息发送至入侵检测模块与防火墙。如图2所示,管理控制模块以动态管理和配置其他模块为主要功能,同时还要对资源实施有效协调;在充分考虑到不同安全需求的同时还要将其与系统整体状态相结合,以此为依托完成带宽控制、会话限制等系统决策。

图2 管理控制模块

2.2.2 入侵检测模块

在上述基础上,需要对关键信息的流量与聚集进行高效监控,防止生成式人工智能对其进行恶意集成与解析,从而降低恶意用户造成的损失。对于系统以及网络活动的具体情况进行全面监视是入侵检测模块的主要功能,主要表现为可及时发现入侵和未授权活动,同时快速作出反应。以异常入侵检测系统检测为基础完成该模块的构建,对于网络异常情况的有效监测是利用网络入侵检测系统(Network Intrusion Detection System,NIDS)传感器实现的,对于网络异常等情况记录于日志文件之中,将其划分为不同的类别并对其展开研究,并把所完成的统计文件向管理控制模块进行传递并由该模块制定出新规则。

2.2.3 重定向模块

重定向模块的运行在结合控制信息后可进行实时响应,将入侵诱骗模块和异常通信纳入预先设计之中,使工作网络连接与访问均可正常操作。在重定向模块的构建过程中,为了获取入侵者的信任,可以通过对路由器、防火墙、交换机进行重定向的方式来进行。

2.2.4 入侵诱骗模块

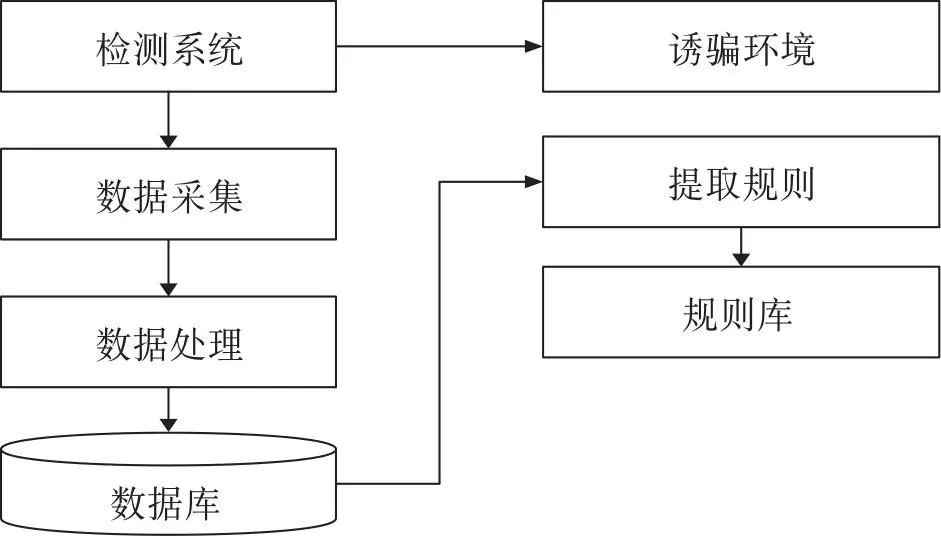

本文对入侵诱骗模块的结构(见图3)进行分析,已确定其内部涵盖了多个“蜜罐”,每个“蜜罐”均以真实主机的形式出现,在部署的过程中需采取伪装的方式进行,即通过对操作系统、数据、目录、服务等的伪装来实现对攻击的欺骗。当多个“蜜罐”被设计好后,就是建立了一个“蜜网”,令攻击者受到吸引和欺骗后进入其中。在设计入侵诱骗模块时,“蜜网”的设计必须具有强大的吸引力,“蜜网”布置时要采取设置易攻击漏洞的做法,令入侵者进入圈套并实施不同的攻击;在此之后可以采取设置带密文件的做法,如已无效的管理用户名和密码等。

图3 入侵诱骗模块组成

数据库对于黑客活动信息进行收集和储存时,要注意将信息存储于黑客无法涉足的区域,保障此类日志信息的安全性,存储工具不得对其进行删除或更改的操作,同时在入侵诱骗模块中对于相关信息进行远程存储。攻击者在进入“蜜网”后,检测系统即进入工作状态,对攻击予以全面监测,利用数据采集模块记录全部进出网络数据包,同时远程数据库中的数据处理子模块被启动,对数据进行分类和存储时以不被黑客发现为标准。在提取规则子模块的作用下对新规则进行处理,并将其纳入规则库之中。

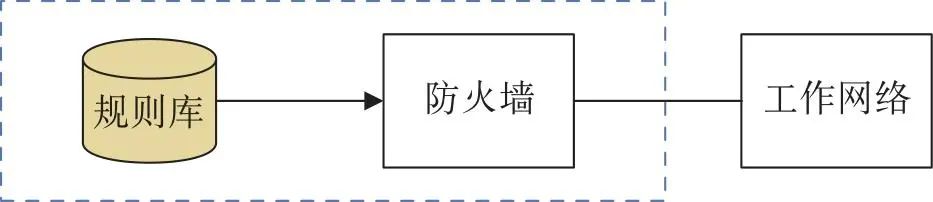

2.2.5 资源保护模块

资源保护模块的结构(见图4)由工作网络与防火墙共同组成,该模块根据主控台的命令,动态地调节防火墙的规则库,并根据入侵网络的检测结果,对入侵对象进行联合防御。防火墙为工作网构建了最后一层防御,使其和检测系统连接在一起。此外,该模块能够主动发现各种形式的入侵行为,实现协同工作,提高工作网络抵抗入侵能力,并进行“蜜网”连接的限制。

图4 资源保护模块

3 模型的控制流程

3.1 网络漏洞扫描流程

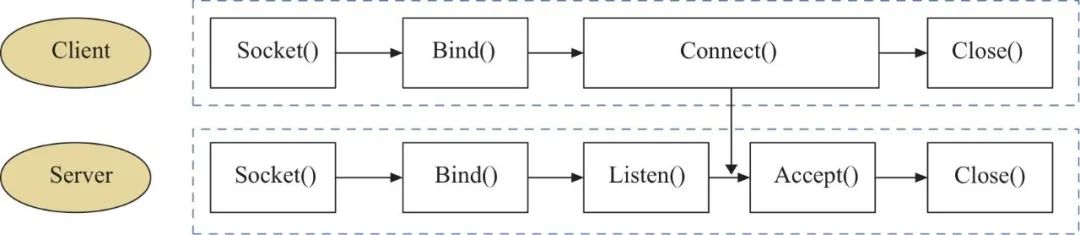

网络漏洞扫描技术呈现出良好的发展态势,目前已经形成资源和主机探测、远程操作系统探测、服务探测等多项较为成熟的技术,在本次研究所涉及的模型中,对于系统各个端口所进行的扫描是利用TCP connect()技术实现的,关于TCP连接过程如图5所示。

图5 TCP连接过程

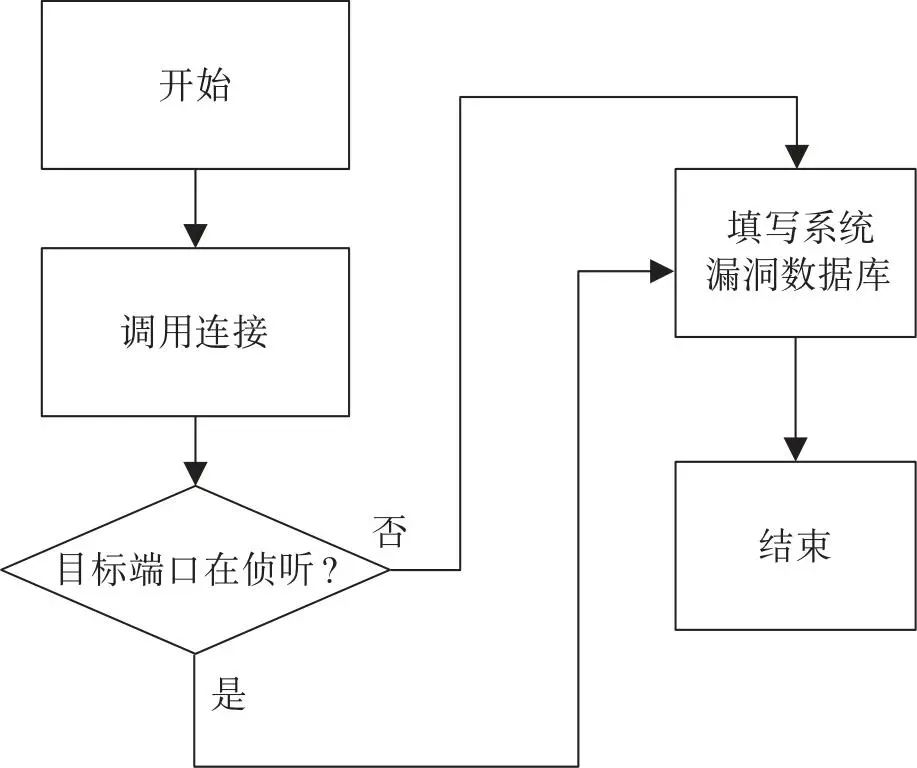

扫描操作完成之后,在此基础上,提出了一种新的面向网络的网络攻击方法。端口扫描流程如图6所示。

图6 端口扫描流程

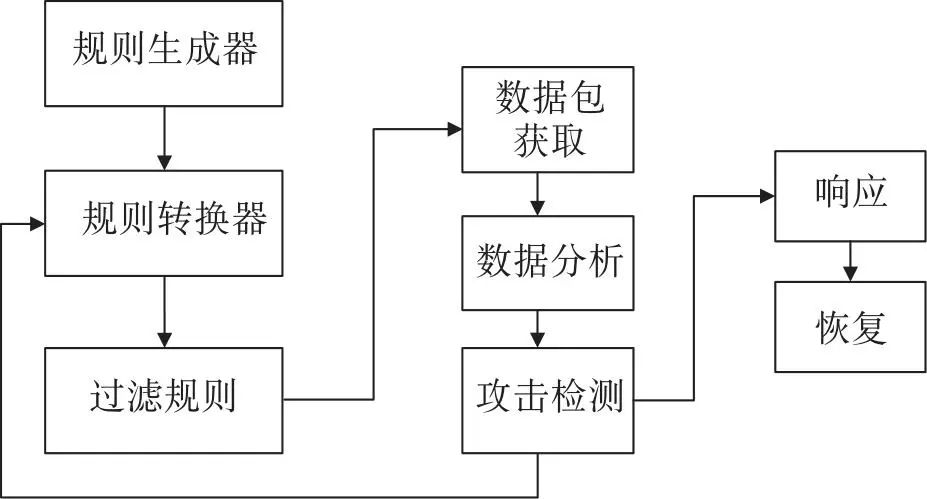

3.2 防护监控流程

图7为防护监控流程,结合数据包类型进行特征数据库的构建,在对攻击进行检测的过程中,该模型将状态转换推理方法应用其中,在对攻击检测状态图进行分析时,将其与不同的攻击模式有机结合后得出相应结论,即以当前系统特征信息为依据对于攻击行为的发生情况作出判断。如果能够通过检测获取攻击行为则将相关信息纳入攻击事件库,根据包的不同类型进行不同攻击事件库的构建。规则生成器在所构建的攻击事件库中对数据进行相应操作,使其以一般规则的形式出现,进而获取规则库。该方法综合了数据包源IP、目的IP、协议类型等流向信息,并通过规则产生器来实现相关的规则设定。根据相应的防火墙,将规则库中的数据作为源,通过规则转换器生成相应规则,并在防火墙中添加,实现检测、防护安全闭环,有效防御攻击。

图7 防护监控流程

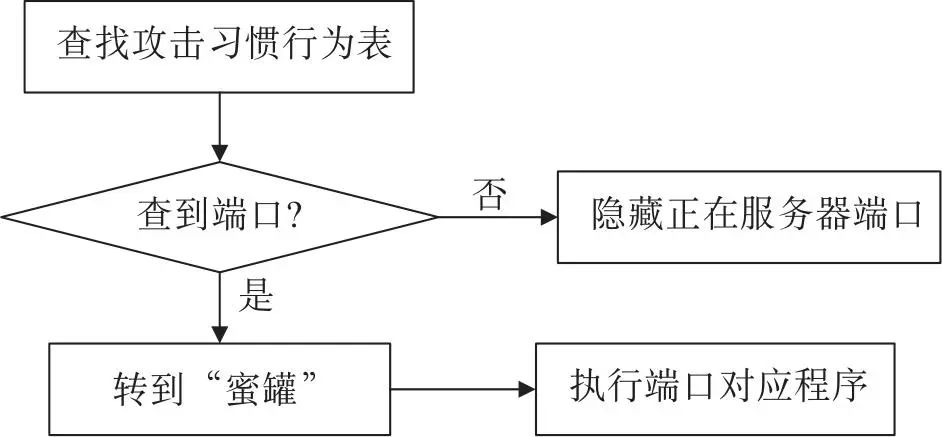

3.3 诱骗流程

以攻击习性和行为资料库为基础,对攻击者的利用端口进行了深度探索,并建立了积极的欺骗服务器,即“蜜罐”设置,此类端口状态均属于开放模式,对攻击者具有较大的吸引力,使其对服务器发起攻击活动,而真正的服务器处于严密保护状态。在对常见的端口扫描方法进行深入研究的基础上,实现对真实的服务器检测数据包的有效拦截。图8为诱骗流程。

图8 诱骗流程

4 未知攻击主动发现算法

本文采用开集分类网络(Open-set Classification Network,OCN)实现未知攻击检测、入侵检测。OCN使用最近邻类均值(Nearenst Class Mean,NCM)分类器代替Softmax分类器,设计最大均值差异(Maximum Mean Discrepancy,MMD)损失、Fisher损失联合优化网络,提高未知攻击检测性能。在检测未知攻击方面,OCN优于基于机器学习的基线方法[10]。OCN模型检测到未知类样本可能包含多种未知网络攻击类型,因此提出基于嵌入聚类的未知攻击主动发现算法,该方法将OCN模型检测到的未知实例嵌入聚类,主动发现隐藏的未知攻击OCN,并将学习到的输入特征给其对应类映射,对应类为正常类型或攻击类型,学习到的特征表示可进行嵌入空间的构建。在嵌入空间中有聚类结构存在,已知类实例类间特征、类内特征可迁移到未知类实例类间特征、类内特征,实现主动发现未知攻击。

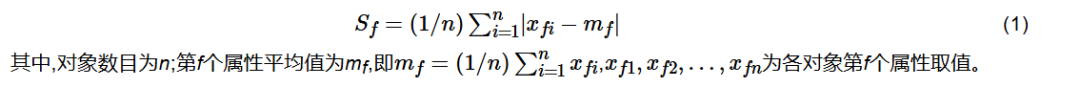

基于密度的抗噪聚类方法(Density-Based Spatial Clustering of Applications with Noise,DBSCAN)是一种以浓度为基础的分簇方法,其初始值和最小参数的设定会对分簇有很大影响,因此需要对Eps和最小Pts进行合理的设定。在此基础上,提出了一种新的基于距离的K均值(K-Means)方法,通过对已有的数据集进行聚类和分割,从而实现了对网络攻击的有效检测。通过K-Means聚类方法获得参数Eps和Minpts。在具体的实施过程中,首先要对数据进行归一化,DBSCAN算法也是如此。对于某一对象x测度,其特征值规格化的过程包括以下几点。首先,执行均值绝对错误Sf的运算,如式(1)所示:

其次进行标准化的度量值xfi的计算,具体如下所示:

xfi=yfi-mf/Sf,i=1,2,…,n(2)

其中,对于第i个物体,其第f个属性的数值是xfi,这样就可以把原始的资料转化为一个规范的空间。

利用均值偏差之和作为评判标准函数,并将其定义为:

其中,每个目标在数据库中均方误差之和是E;簇ci中的资料物体的平均重量是mi,x和mi都是多维的;簇ci的数量由要划分的类别数量K决定。

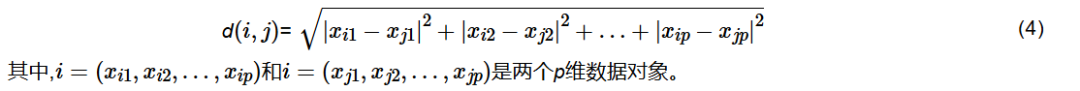

各物体与集群的中央之间的距离是欧几里得距离,详细描述为:

K-Means方法在N个样本库中,根据样本的数量K和样本的均值,生成K个聚类,使得K个样本集的均方错误函数最小。因此,K-Means方法是一个连续的迭代过程,其聚类结果受到初始簇中心位置的影响,选取合适的初始簇中心可以得到更好的聚类效果。

基于嵌入聚类的未知攻击主动发现算法,将OCN检测到的未知攻击样本嵌入表示Z={f(xi)|y^i=m+1}输入,将未知攻击类型数量N,未知攻击聚类质心c"={c"p|∀p=1,2,…,N}输出;在嵌入表示Z上,采用DBSCAN算法将最优聚类数量K返回;在嵌入表示Z上,通过K-Means算法对对应聚类结果进行确定,包括聚类质心集合μ=μ1,μ2,…,μK;然后将未知攻击类型数量N=K及攻击聚类质心c"=μ返回。在聚类未知实例嵌入前及进行隐藏聚类识别前,进行最优簇数的确定。采用基于密度聚类方法进行最优簇数的寻找。在发现任意形状簇时,DBSCAN性能良好,只需将两个参数Eps、MinPts输入,可将估计的簇数返回。先测试已知数据嵌入作为验证数据,对Eps、MinPts最优值确定。然后应用DBSCAN检测OCN的未知实例嵌入,将簇数K输出,并作为未知攻击类别数量。使用簇数K、K-Means聚类在未知数据嵌入上进行未知攻击隐藏簇的识别。

5 模型的实现

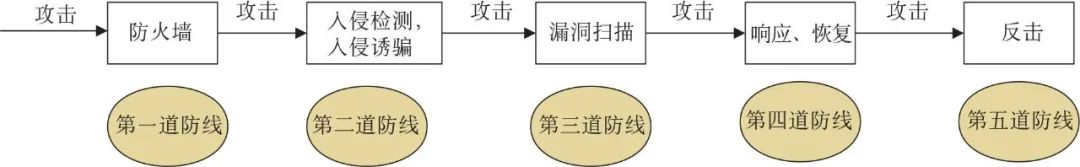

该模型是在多项网络安全技术共同作用下实现的,为了使网络安全性能达到最优状态,采取了构建动态、联动多层防御体系的操作方法。以正在发生的和已经发生的网络攻击以及本地网安全性作为依据,该安全体系在经过分析后制定出相应的安全系统图,对于多种防御措施予以综合运用,提高防护的有效性,在不同系统之间形成既独立又互动的特殊关系。图9为动态网络安全解决方案。

图9 动态网络安全解决方案

防火墙因其具备较大的功能性而承担着第一道防线的重任,可有效阻止来自网络外部入侵与攻击。网络安全域间和网络信息的唯一出入口是防火墙,以网络安全策略为依据进一步对网络信息的流动予以把控,使其表现出强大的抗攻击能力。防火墙对网络陷阱、入侵检测等系统反馈信息进行反应。入侵诱骗和入侵检测两大系统作为动态安全防护技术而成为第二道防线。入侵检测的功能主要是对主机和网络系统进行主动查找,进而获取入侵信息并发出警报,避免受到来自外部和内部的攻击以及操作失误,对于入侵实施有效抵御,使系统免受危害。在检测到网络入侵行为后,会及时通知其他防护系统。对于受到可疑攻击的服务器,由陷阱机对其进行状态模拟,与此同时对攻击行为实施有效监控,由入侵检测系统发出通知响应,并对系统相关数据进行恢复以及备份,对外发出报警。漏洞扫描系统作为第三道防线,其主要任务是定期扫描检测系统,同时对于所发现的系统漏洞进行及时填补,在漏洞扫描技术的作用下可以及时发现在各个环节中出现的安全漏洞。响应与恢复系统作为第四道防线,在发现网络攻击时如果能够迅速作出响应,则可以使损失降到最低,响应在综合利用各项技术后可以有效阻止网络攻击并对攻击者信息进行确定,并以此作为第五道网络反攻击防线的重要依据。

6 应用实例

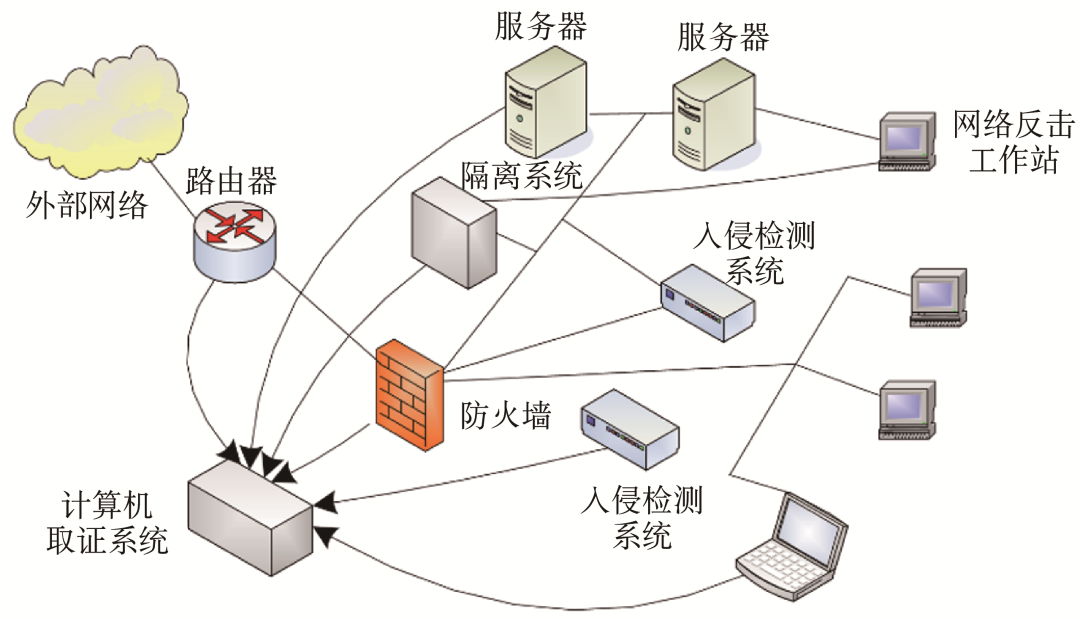

网络安全动态防御模型的运行建立于安全需求、网络情况的条件上。内外部网络的本地网络主动防御应用实例如图10所示。由图10可知,网络安全主动防御系统并非是对所有技术的应用,而是在这些手段的作用下实现纵深防御,其重点是对于不同的网络攻击者采取针对性的防御措施。

图10 网络主动防御应用实例

7 结束语

本文基于生成式PPDR安全模型,对人工智能的网络安全主动防御技术进行了研究。网络安全动态防御模型体系结构包括预警、保护、监测、响应、恢复、反击,并在硬件、软件、网络设备的共同作用下构建出不同的功能模块。该体系结构较为复杂,涵盖了入侵检测、管理控制、入侵诱骗、重定向等不同的模块以及防火墙等内容。整个防护体系在依托诱骗系统、入侵检测系统、防火墙所进行的联动协同作用而发生较大的改变,实现了由静态向动态的转化,大幅度提升了防火墙的动机性,网络整体防护能力也达到较高水平。此外,在发现有可疑攻击出现的情况下迅速作出反应,将其引入到受控“蜜网”之中并对其进行全方位的监测,以此作为构建新规则的依据。而对其他安全设备进行控制并使其分别完成对自身策略调整的权限是由控制中心掌握,在其作用下可以使工作网络防护处于主动地位。在网络安全动态防御体系结构中,技术手段贯彻纵深防御,针对网络攻击者给出相应防御措施是关键。

Network security active defense technology based on generative artificial intelligence

ZHOU Chengsheng, ZHAO Xun, TIAN Huirong

(Security Research Institute, China Academy of Information and Communications Technology, Beijing 100191, China)

Abstract: Based on the generative artificial intelligence, this paper studies the Policy-Protection-Detection-Response(PPDR) model. And this paper effectively relies on the intrusion detection, firewall, honeypot technology, network vulnerability scanning and other advanced technologies of the generated artificial intelligence model, and then builds a scientific and systematic network security dynamic defense model. The model shows strong active defense function, and can show the dynamic and proactive characteristics of network security in an all-round way. The whole protection system of generated artificial intelligence model changes greatly depending on the interaction and cooperation among decoy system, intrusion detection system and firewall. It realizes the transformation from static state to dynamic state, and greatly improves the motivation of firewall, while the overall protection ability of network reaches a high level.

Keywords: network security; active defense technology; artificial intelligence; PPDR model; generative

本文刊于《信息通信技术与政策》2025年 第1期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。