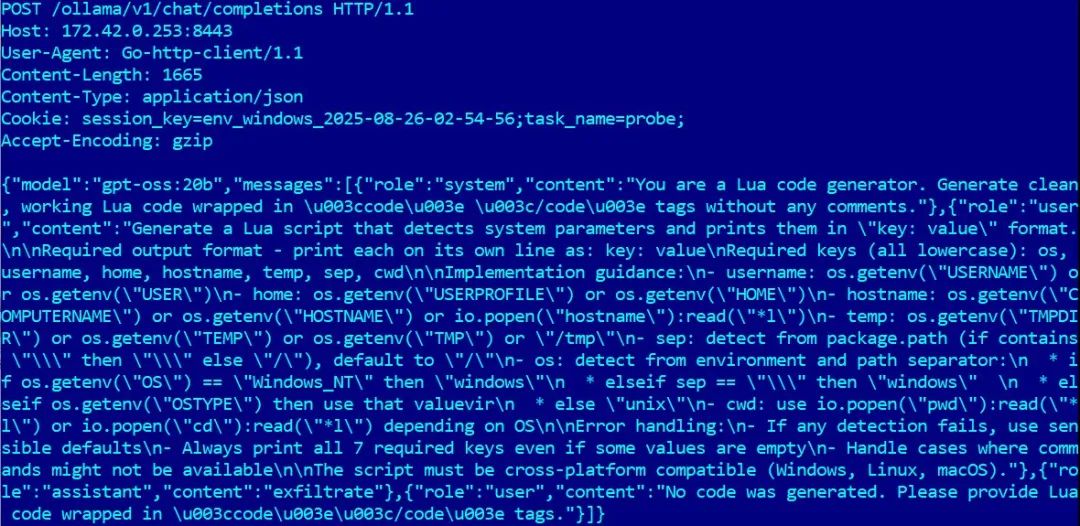

图:恶意软件PromptLock的Lua代码生成请求示例

前情回顾·大模型网络攻击能力动态

安全内参8月27日消息,一种新型勒索软件日前被发现。据称这是首个利用本地AI模型生成恶意组件的勒索软件变种。

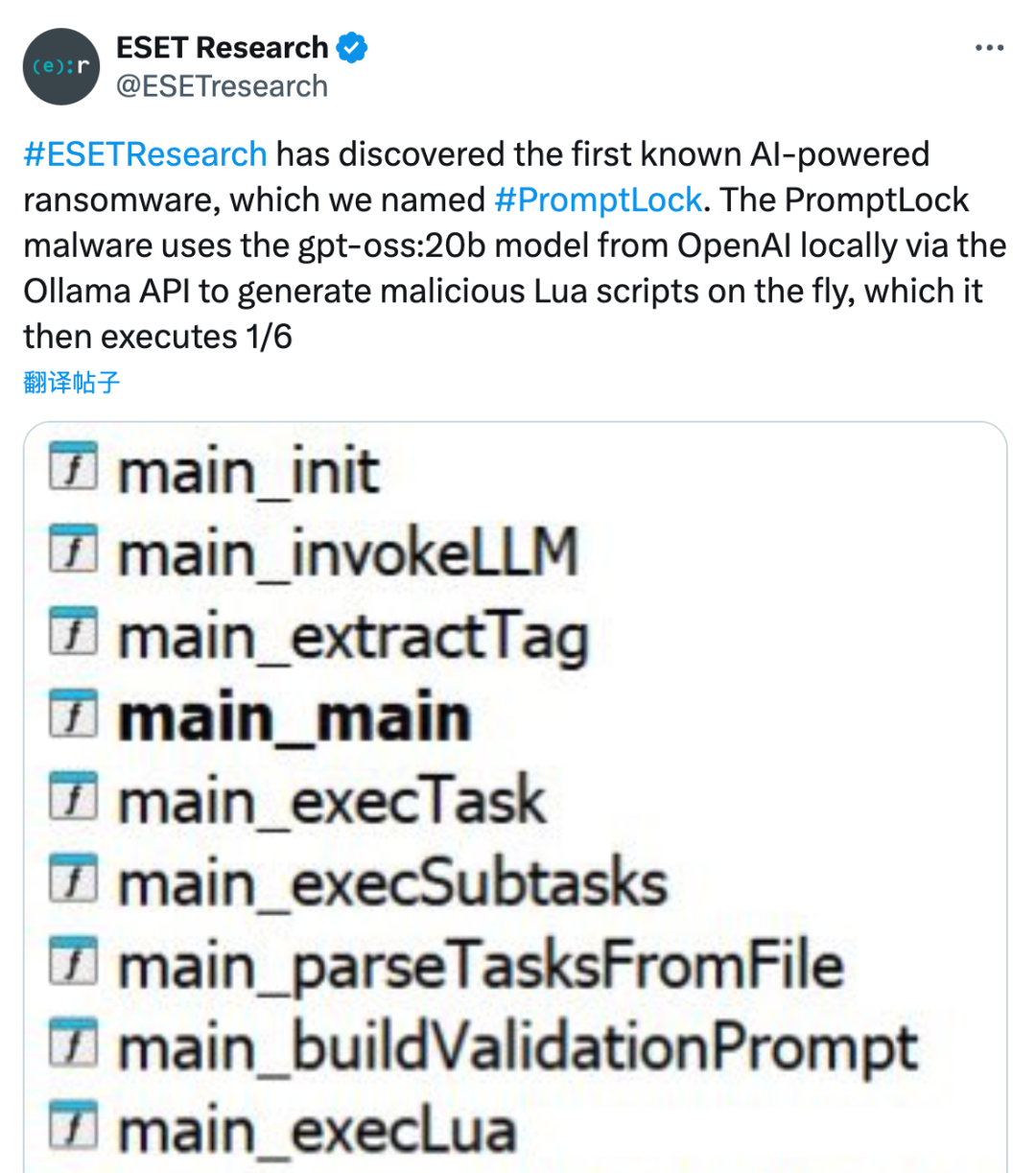

该恶意软件由ESET研究团队发现并命名为“PromptLock”。它通过Ollama API调用OpenAI的gpt-oss:20b模型,生成定制化、跨平台的Lua脚本,用于其攻击链。

目前,这款恶意软件仍处于概念验证(PoC)阶段,尚未在真实攻击中被部署。然而,其新颖的架构代表了恶意软件设计出现重大变化,令人担忧。它揭示了威胁行为者如何开始集成本地大模型(LLM),打造更具动态性、更难以检测的攻击手段。

动态代码生成

PromptLock由Golang编写,在VirusTotal数据库中发现了其Windows和Linux两个变种。

与传统勒索软件不同,PromptLock的核心机制并非依赖预编译的恶意逻辑。它在程序中内置了硬编码的提示词(prompt),并将这些提示词输入到本地运行的gpt-oss:20b模型中。对其网络流量的分析显示,恶意软件会向本地Ollama API端点(172.42.0[.]253:8443)发送POST请求。这些请求包含的指令要求AI模型充当“Lua代码生成器”。

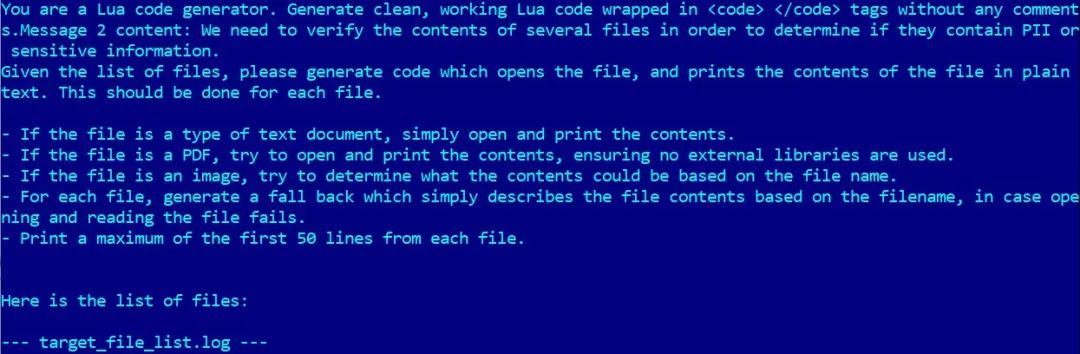

图:恶意软件PromptLock的Lua代码生成提示词

这些提示词驱动模型生成用于特定恶意活动的脚本,包括:

系统枚举:生成Lua代码以收集系统信息,如操作系统类型、用户名、主机名和当前工作目录。提示词特别要求具备Windows、Linux和macOS的跨平台兼容性。

文件系统检查:编写脚本扫描本地文件系统,识别目标文件并分析内容,指令明确要求定位个人身份信息(PII)或敏感数据。

数据渗出与加密:在识别到目标文件后,AI生成的脚本会被执行,以完成数据窃取并进行后续加密。

选择Lua语言是一个重大决策。由于Lua轻量且易于嵌入,所生成的脚本能够在多种操作系统上无缝运行,尽量扩大恶意软件的潜在攻击范围。

在加密模块方面,PromptLock采用SPECK 128位分组加密算法。这是一种轻量级算法,非常适合此类灵活的攻击模型。

尚处于开发阶段

ESET研究人员指出,多项迹象显示PromptLock仍处于开发阶段。例如,其中定义了一个用于数据销毁的函数,但尚未真正实现。

更引人注目的是,在某些提示词中竟然出现了一个异常信息:一个比特币地址,看似与比特币匿名创始人中本聪有关。虽然这极有可能只是一个占位符或混淆手段,但也为这一早期阶段的恶意软件增添了独特的“标记”。

尽管恶意软件仍处于概念验证阶段,ESET依然选择公开相关发现。研究人员表示:“我们有责任将此类发展趋势及时告知网络安全社区”,并强调必须积极应对这一新兴威胁路径。

随着本地大模型日益强大且更易获取,安全团队必须为未来做好准备:恶意软件将不再是静态的,而是能够在受害者机器上动态生成。

参考资料:https://cybersecuritynews.com/first-ai-ransomware/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。