在数字化浪潮席卷各行各业的今天,网络安全已成为企业生存发展的 “生命线”。小到数据泄露,大到核心业务系统瘫痪,网络安全事件的破坏力与日俱增。而选对一款契合自身需求的网络安全产品,是构建坚固防护体系的第一步。如何科学、高效地完成网络安全产品、方案的选型(为便于表述,下述并采用“产品选型”一词)?甲方同仁需要建立一套清晰的选型框架,帮助企业避开 “盲目采购” 的陷阱,实现从需求到落地的精准决策。市场上现在很多厂商、第三方机构都在诟病“甲方不会选型”“甲方只看价格、看关系”,甲方同仁们需要同心合力,直面并打破别人对我们的指责,共同建立良性健康发展的网络安全市场。

今天分享的这个框架,是我们在自身实践中摸索建立的,肯定不完善,希望得到甲乙方同行的指正。如果写的好,欢迎大家在自身实践中采用、探讨、完善。目前这个框架是我们在POC之后的团队内部技术决策的时候使用,还没办法说服采购部门使用这个模型;如果真能,那是多么幸运而皆大欢喜的一件事情啊。

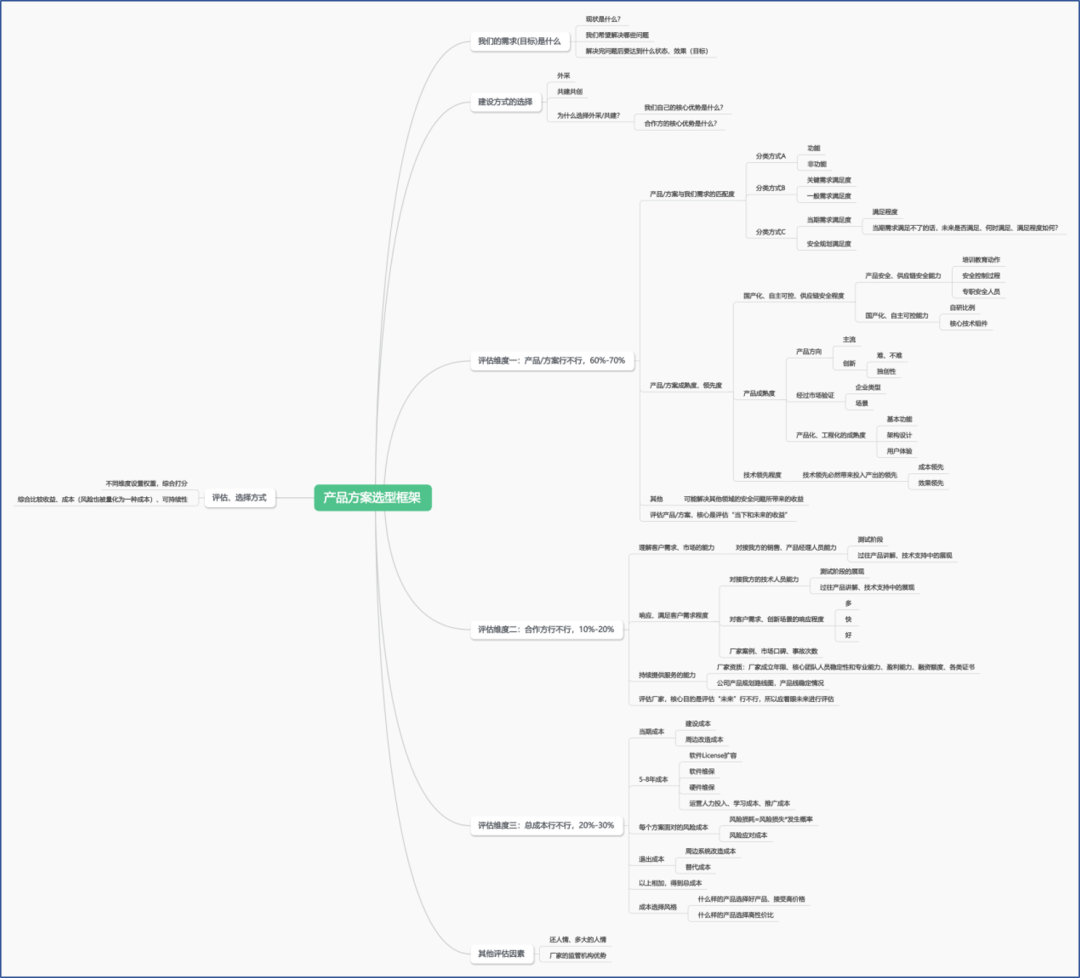

先上图,再文字描述。

一、明确需求和目标:锚定选型的 “北极星”

选型的第一步,也是最关键的一步,是明确自身需求与目标,需从现状诊断和目标定义两个维度入手。

1、现状诊断

企业需先梳理当前网络安全的 “真实处境”:核心业务系统有哪些?数据资产分布在哪里?过往是否遭遇过勒索软件、钓鱼攻击等威胁?现有安全防护(如防火墙、入侵检测系统)存在哪些漏洞?只有摸清 “现状是什么”,才能精准定位待解决的问题。

有的时候,我们会根据“我想做什么事情”

2、目标定义

基于现状,要明确 “要解决什么问题”“解决问题之后要达成什么效果”(这个一直以来也是我对“目标”的定义),而不是明确“我要做什么事情、我要采取什么动作、我要上什么工具”。上过我“目标管理”课程的同事应该都知道这段话的真实分量。比如,是为了满足等保 2.0 合规要求,还是重点防护核心数据库免受攻击?是要实现全流量对常见协议、常见威胁的检测,还是优先阻断勒索软件传播?尽可能将需求转化为可量化的目标、像KPI描述一样的目标(如 “核心系统防护覆盖率提升至 95%”、“威胁响应时间缩短至分钟级”),选型才能有的放矢。

如果你的需求始终只是停留在“我要买个防火墙”“我要上个全流量监测工具”“我要部署个EDR”,下面的内容对你也有参考作用。

二、建设方式抉择:自主研发还是生态共建?

网络安全技术迭代快、威胁对抗烈度高,企业常常需要思考:是自主研发安全产品,还是选择“外来共建型”“外部采购”型合作 ?

若选择共建,需从 “优势互补” 角度评估:自身的核心优势是什么?比如,企业是否有深耕行业的场景理解能力,或海量业务数据可供威胁分析?而合作方(安全厂商)的核心优势又是什么?是拥有前沿的 AI 检测技术,还是积累了丰富的攻防实战经验?只有当双方优势能形成 “1+1>2” 的合力(如企业提供场景、厂商提供技术),共建模式才能让安全产品更贴合需求、更快落地。如果你的企业打算外采或者与合作方共建,请往下阅读。

同时,在这一步要特别注意的是:文章的标题叫“产品方案的选型框架”,也就是说我们的选型往往不是选“一个产品”,其实是选“一套方案”,是选择“不同产品和配套工作内容的组合方案”。选择A产品,意味着甲方要做B+C的工作(可称之为方案一),选择D产品,意味着甲方要做E+C的工作(可称之为方案二),选型框架实际是要对这两种方案进行选择。

三、产品方案选型评估维度一:产品行不行

选产品方案,本质是选 “能解决问题的工具”。需从匹配度、自主可控、成熟度、技术领先性等维度,判断产品是否 “好用”。

1、与需求(目标)的匹配度

需求匹配度,可从三方面考量:

(1)功能性能覆盖:产品是否具备所需主要功能?同时,也要关注性能(容量、响应处理时间、带宽、数据量、用户量)指标。

(2)功能满足度:对 “关键需求”的满足度、对 “一般需求”的满足度应该有不同的权重。直接影响需求、目标达成的功能就是关键需求,其他都是一般需求。

(3)全周期满足度:当下需求满足了,未来呢?比如,业务扩张后,产品是否支持弹性扩容?面对新型威胁(如 AI 生成的钓鱼攻击),是否具备升级能力?要确保 “当下够用,未来能跟”。那如果当下不满足,后续是否能够满足?厂家的承诺是否可信?在这里面都要体现出来。

2、自主可控程度

在网络安全领域,“自主可控” 是保障供应链安全的关键。需关注:

(1)供应链安全能力:是否具备产品安全、供应链安全的全流程保障能力(如通过权威安全认证,或者自证自己的供应链安全保障能力)。

(2)自主研发比重:核心技术(如检测引擎、加密算法)是 “拿来主义” 还是自主研发?自主研发比例占多少?国产化组件(如服务器、操作系统)的适配程度如何?只有核心技术牢牢掌握在自己人手中,才能避免 “卡脖子” 风险。

3、产品成熟度

成熟度决定了产品的 “稳定性” 与 “适配性”:

(1)市场定位:产品是 “主流型”(经大规模市场验证,适合通用场景),还是 “创新型”(主打新技术,适合尝鲜且风险承受力高的企业)?

(2)验证程度:是否经过多行业、长时间的实战检验?服务过的企业类型(如金融、政务、医疗)、企业规模和应用场景是否与自身匹配?

(3)产品的工程化程度:产品的基本功能是否完善?用户体验(如管理界面的易用性、部署的便捷性)是否友好?产品的架构设计是否能够适应未来5-8年的技术演进?“能用” 和 “好用” 之间,差的正是成熟度的打磨。

4、技术领先度

网络安全是 “攻防对抗” 的战场,技术领先性决定了技术对抗的 “前瞻性”。因此要看产品和同行对比:产品是否引入前沿技术(如 AI 辅助威胁分析、零信任架构)?技术路线是否能应对 “未来的敌人”?比如,对未知漏洞、新型攻击的检测能力,是否具备持续进化的潜力?

我们认为技术领先≠使用新技术。新技术不代表技术领先。真正的技术领先,一定是能够提升投资性价比的技术,因此评价一项技术是否领先,要看(1)是否、如何能够降低实施成本;(2)是否、如何能够提升解决问题、满足需求的效果。这两者必须居其一,如果只是用了新技术、Gartner在吹捧这项新技术,那还是谨慎采用。

5、其他

如果在采用了某个产品方案,能够顺带着解决其他领域的安全问题、带来一定的价值,也要在此记录一下,毕竟也是收益嘛。

综上,当我们在评估“产品方案行不行”,其实核心是在评估“采用产品方案之后的收益”。

对企业现有 IT 架构的改造大不大?能否 “轻量集成” 而非 “推倒重来”?

四、产品方案选型评估维度二:厂家行不行

网络安全产品不是 “一锤子买卖”,因此可靠的、稳定的合作方(厂商)的能力,直接影响产品价值的持续发挥。我们在选择产品方案的同时,也要考察合作方(厂商)的能力。

1、理解需求与市场的能力

厂商是否懂行业?比如,金融行业对交易数据的加密传输、审计留存有特殊要求,医疗行业对患者隐私数据的防护有严格规范,传统制造业的系统环境至今仍留存大量WindowsXP上的程序,厂商能否理解这些场景化需求和痛点?对 “被替代方” 的产品(如企业之前用的其他安全产品)、技术体系的理解程度如何?这决定了新老产品切换、技术融合的顺畅度。

对这个维度的评估,我们主要依赖产品方案宣讲、POC测试中的技术支持阶段,厂家销售、产品、售前人员展现出来的能力进行评估。过往确实也发生过市场口碑不错,但是宣讲或测试阶段表现稀烂、最后被我们pass的情况。

2、对客户需求和创新场景的响应速度

网络安全威胁 “瞬息万变”,客户需求和创新场景的响应速度至关重要,如对客户提出的创新需求(如针对某类新型钓鱼邮件的防护),能否快速迭代产品?对客户需求的 “响应意愿” 如何?是积极配合,还是被动应付?对 “创新场景” 的适配速度(如企业上云后,云安全需求的响应)是快是慢?一方面可以展现厂商的技术能力和架构灵活性、适配性,同时也代表了甲方在厂商心目中的重视程度。

当然,这里并不是鼓励甲方兄弟们总是给厂商提定制化需求,这里主要强调的还是真实有效、有通用性和代表性的需求,或者是创新场景,是厂商、合作方愿意做到产品里面成为功能的需求和场景。

3、持续提供服务的能力

安全产品的价值,一半靠技术,一半靠服务。因此厂商的资质是否有说服力(厂家成立年限、核心团队人员稳定性和专业能力、盈利能力、融资额度、各类证书),实施团队的稳定性、专业性如何,公司产品规划路线图是否清晰、有说服力,产品线研发人员稳定情况,服务体系是否完善都要纳入考量。当然,这里面有一部分内容是需要厂商提供的信息,有时候存在自吹自擂的情况,那就在打分的时候综合评估即可。

综上,评估厂家行不行,核心目的是评估“未来”行不行,所以应着眼未来进行评估。

五、产品方案选型评估维度三:成本行不行

网络安全产品的成本,需算清全生命周期账。很多人算成本只算采购价,必须要予以纠正。那全生命周期的成本应该怎么算,分成哪几部分?

1、当前成本

(1)建设成本:包括软硬件采购费用、技术授权(如软件 License)、部署实施费用(如集成到现有系统的人力成本)

(2)周边改造成本:为了实施本方案,周边的系统要进行改造,这个成本也要纳入考量。

2、5-8年的维护成本

(1)维保成本:软件License扩容、软件维保、硬件维保

(2)隐性成本:学习成本(让团队人员掌握产品操作)、日常运营的新增人力投入、推广成本(为了让这个产品部署、实施所需要付出的人力物力,比如宣传教育、新建下载服务器、占用IP和虚拟机)。

3、风险成本

引入一款新产品,有可能引入新的安全风险、操作风险,比如运维运营的复杂度提升导致策略更新不及时致使数据泄露、业务中断,比如由于给用户的提示不够简单明确导致用户误操作、被钓鱼。那要评估这类风险如果发生,损失有多大?可通过 “风险损失 = 发生概率 × 损失程度” 估算。

4、退出成本

如果5-8年之后安全产品方案需要升级换代,或者因为某个特殊原因要替换该产品,数据迁移、系统适配的成本有多少?是否存在 “锁定效应”(如数据格式不兼容)?

5、总成本评估

将以上成本相加,得到该产品方案对应的总成本。

在成本相关的维度中,企业需明确:是优先控制 “初期成本”(选择低价产品),还是更看重 “长期效益”(选择防护能力强、运营省心的产品)?不同的偏好,会指向不同的选型结果,这是需要在评估过程中达成共识的。

六、产品方案选型评估维度四:潜规则

除了上述核心维度,一些潜规则也可能影响选型。这些潜规则可能不适合公开说出来,但是在团队决策的过程中是需要拿出来的。将潜规则透明化,是产品方案选型中非常重要的一环,可以尽可能控制人情私利。

1、还人情:甲方以前欠了厂商的人情,这次的项目、产品选型中要不要还人情?还多久?

2、监管优势:有些项目、产品本身带有“收保护费”的性质,厂商是否在监管合规侧具有独特的优势?

七、最终选型评估

1、将以上1-3维度按照100分,各自赋以不同权重。一般建议“产品行不行”权重在60-70%,“厂家行不行”权重在10-20%,“成本行不行”权重在20-30%分。这样的权重赋分还是希望体现技术领先导向。每个大类中根据列出的维度,分别再赋小分、最后打分。

2、打分的过程,要求领导和项目骨干、leader都参与打分。

3、各自打完分之后,在公开、公平、公正氛围的倡导下,打分参与人(1)对各自打分的理由进行阐述;(2)对分数分歧较大的维度进行阐述;(3)对是否适用潜规则的理由进行阐述。阐述完之后,各自决定要不要改分。改分完成后,参与人打分做平均分,即形成一个产品方案选型的评估得分。多个产品方案评估得分之间对比,取高者得。

4、如果还有分歧,领导拍板确定,但要对打分参与人当面说明原因。

通过这个过程,我们的实践经验表明,基本上可以保证选到 “既贴合当下,又面向未来” 的技术领先型好产品,为构建良好的安全体系奠定坚实的基础。而且在这个过程中将潜规则透明化,可以很好地控制(注意不是“避免”,但可以尽可能压缩)私利、人情、关系操作的空间,为构建健康良性的行业生态奠定基础。

选型过程中,很重要的一环是做POC测试,下一篇来写写怎么做POC测试。

声明:本文来自安全喵喵站,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。