前情回顾·AI网络攻击能力动态

安全内参1月22日消息,近期曝光针对云环境的恶意软件框架VoidLink,很可能是在AI模型的辅助下,由一个人独立开发完成的。

上周,安全厂商Check Point研究部门发布VoidLink披露研究报告,将其描述为一个先进的Linux恶意软件框架,具备可定制加载器、植入物、用于规避的rootkit模块,以及数十个用于扩展功能的插件。

研究人员重点介绍了该恶意软件框架的高度复杂性,并评估认为它很可能出自一名“在多种编程语言方面具备深厚能力”的开发者之手。

一周内开发出可运行版本

本周二,Check Point的研究人员发布更新报告称,有“明确证据表明,该恶意软件主要通过AI驱动的开发方式生成”,并且在一周内便达到了可运行的迭代版本。

这一结论源于VoidLink开发者在多项运维安全(OPSEC)方面的失误,这些失误导致源代码、文档、冲刺计划以及内部项目结构被暴露。

其中一次失误是威胁行为者服务器上存在一个暴露的开放目录,用于存储开发过程中的各类文件。

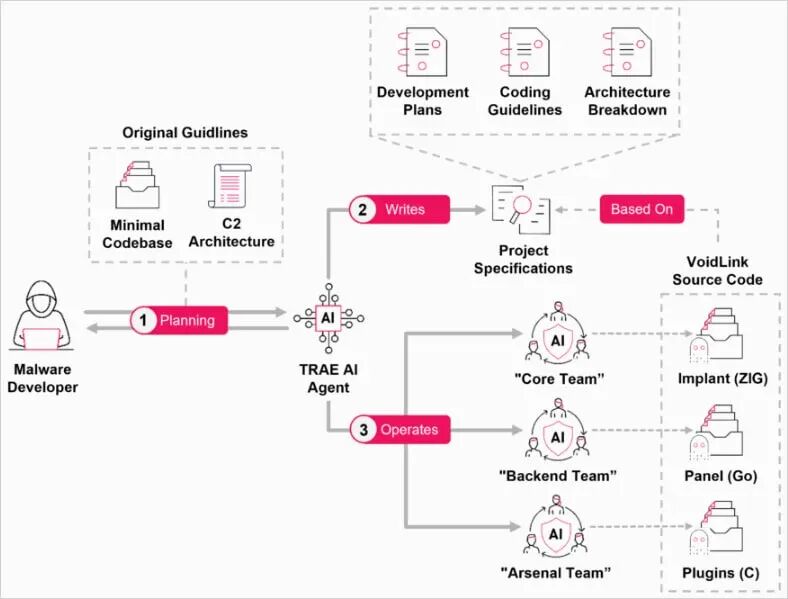

Check Point向外媒BleepingComputer表示:“VoidLink的开发很可能始于2025年11月下旬,当时该开发者开始使用TRAE内部的AI助手TRAESOLO,TRAE是一个以AI为核心的集成开发环境(IDE)。”

尽管研究人员无法访问该集成开发环境中的完整对话历史,但他们在威胁行为者的服务器上发现了来自TRAE的辅助文件,其中包含“提供给模型的原始指导中的关键部分”。

Check Point研究组经理Eli Smadja表示:“这些由TRAE生成的文件似乎与源代码一同被复制到了威胁行为者的服务器上,并由于一个暴露的开放目录而被发现。这种泄露让我们得以异常直接地洞察该项目最早期的指令内容。”

开发者熟练掌握AI开发技巧

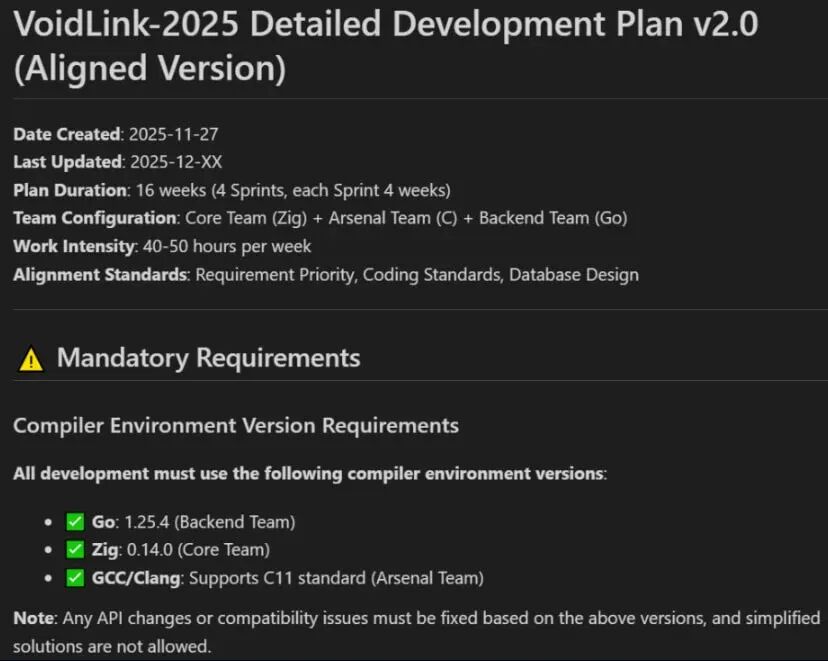

分析显示,威胁行为者采用了规范驱动开发(SDD)来定义项目目标并设置约束条件,并让AI生成了一份涵盖架构、冲刺以及标准的多团队开发计划。

图:生成的开发计划之一

随后,恶意软件开发者将这些文档作为执行蓝图,用于生成由AI编写的代码。

这些生成的文档描述的是一个为期16–30周、由3个团队协作的项目,但根据Check Point发现的时间戳以及测试工件的时间戳,VoidLink在一周内便已具备运行能力,并在2025年12月初达到了8.8万行代码。

图:VoidLink项目概览

在这一发现之后,Check Point验证了冲刺规范与恢复出的源代码几乎完全一致,研究人员也成功复现了这一工作流程,证实单个智能体即可生成在结构上与VoidLink高度相似的代码。

Check Point表示,对于该代码库的来源“几乎不存在任何疑问”,并将VoidLink认定为首个有文档记录的、由AI生成的高级恶意软件实例。

研究人员认为,VoidLink标志着一个新时代的到来:一名具备强大技术能力的单一恶意软件开发者,便能够实现过去只有资源充足的团队才能完成的成果。

参考资料:https://www.bleepingcomputer.com/news/security/voidlink-cloud-malware-shows-clear-signs-of-being-ai-generated/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。